一、案例介绍

本例介绍总部和分支机构的出口网关同时为NAT设备时如何建立IPSec隧道

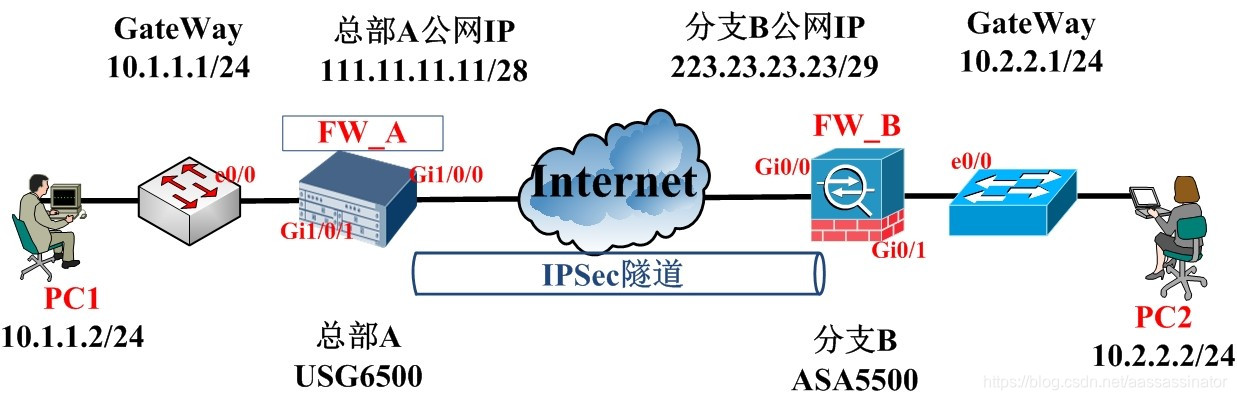

二、组网拓扑

某企业分为总部(A)和分支机构(B)。

如下图所示:

(建议将上图画在草稿纸上,标好端口及IP,以便后续配置时候查看)

(建议将上图画在草稿纸上,标好端口及IP,以便后续配置时候查看)

组网如下:

• 总部(A)和分支机构(B)分别通过FW_A和FW_B与Internet相连。

• FW_A和FW_B公网路由可达。

• 总部FW_A和分支机构FW_B为固定公网地址。

• FW_A和FW_B同时为NAT网关。

要求实现的需求如下:

• PC1和PC2都可以直接访问公网。

• FW_A和FW_B之间建立IPSec隧道。

• 分支机构PC2能与总部PC1之间进行安全通信。

三、配置思路

- 完成FW_A和FW_B的接口、安全策略、路由等基本配置。

- 在FW_A和FW_B上完成源NAT的配置。终端PC1和PC2访问经过NAT后可以访问Internet的数据。

- 在FW_A和FW_B上完成IPSec的配置。终端PC1和PC2经过IPSec隧道的数据流不需要经过NAT转换。

四、配置步骤

1、设备基础配置

总部USG防火墙FW_A接口配置

[HQ-A]interface GigabitEthernet1/0/0

[HQ-A-GigabitEthernet1/0/0] undo shutdown

[HQ-A-GigabitEthernet1/0/0] ip address 111.11.11.11 255.255.255.240

[HQ-A-GigabitEthernet1/0/0] service-manage ping permit

[HQ-A-GigabitEthernet1/0/0] service-manage ssh permit

[HQ-A-GigabitEthernet1/0/0] service-manage telnet permit

[HQ-A-GigabitEthernet1/0/0]interface GigabitEthernet1/0/1

[HQ-A-GigabitEthernet1/0/1]undo shutdown

[HQ-A-GigabitEthernet1/0/1]ip address 10.1.255.1 255.255.255.0

[HQ-A-GigabitEthernet1/0/1]service-manage ping permit

[HQ-A-GigabitEthernet1/0/1]service-manage ssh permit

[HQ-A-GigabitEthernet1/0/1]service-manage telnet permit

[HQ-A-GigabitEthernet1/0/1]quit

[HQ-A]ip route-static 0.0.0.0 0.0.0.0 111.11.11.1

[HQ-A]ip route-static 10.1.1.0 255.255.255.0 10.1.255.2

**总部交换机接口配置**

HQ-SW01(config)interface Ethernet0/0

HQ-SW01(config-if)#no switchport

HQ-SW01(config-if)#no shutdown

HQ-SW01(config-if)#ip address 10.1.255.2 255.255.255.0

HQ-SW01(config-if)#exit

HQ-SW01(config)#exit

HQ-SW01#ping 10.1.255.1

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 10.1.255.1, timeout is 2 seconds:

…!!

Success rate is 40 percent (2/5), round-trip min/avg/max = 1/2/3 ms

HQ-SW01#configure terminal

Enter configuration commands, one per line. End with CNTL/Z.

HQ-SW01(config)#interface Vlan1

HQ-SW01(config-if)#shutdown

HQ-SW01(config-if)#vlan 110

HQ-SW01(config-if)#interface Vlan110

HQ-SW01(config-if)#no shutdown

HQ-SW01(config-if)#ip address 10.1.1.1 255.255.255.0

HQ-SW01(config-if)#interface Ethernet0/1

HQ-SW01(config-if)#no shutdown

HQ-SW01(config-if)#switchport access vlan 110

HQ-SW01(config-if)#exit

HQ-SW01(config)#ip route 0.0.0.0 0.0.0.0 10.1.255.1

分支机构ASA防火墙FW_B接口配置

Branch-B(config-if)# int g0/0

Branch-B(config-if)# no shutdown

Branch-B(config-if)# nameif outside

Branch-B(config-if)# security-level 0

Branch-B(config-if)# ip add 223.23.23.23 255.255.255.240

Branch-B(config-if)# int g0/1

Branch-B(config-if)# no shutdown

Branch-B(config-if)# nameif inside

Branch-B(config-if)# security-level 100

Branch-B(config-if)# ip add 10.2.255.1 255.255.255.0

Branch-B(config-if)# quit

Branch-B(config)# route outside 0.0.0.0 0.0.0.0 223.23.23.17

Branch-B(config)# route inside 10.2.2.0 255.255.255.0 10.2.255.2

分支机构交换机接口配置

Branch-SW01(config)#interface Ethernet0/0

Branch-SW01(config-if)#no shdown

Branch-SW01(config-if)#no switchport

Branch-SW01(config-if)#ip add 10.2.255.2 255.255.255.0

Branch-SW01(config-if)#int vlan 1

Branch-SW01(config-if)#shut

Branch-SW01(config-if)#vlan 100

Branch-SW01(config-vlan)#int vlan 100

Branch-SW01(config-if)#ip add 10.2.2.1 255.255.255.0

Branch-SW01(config-if)#no shdown

Branch-SW01(config-if)#exit

Branch-SW01(config)#int e0/1

Branch-SW01(config-if)#no shdown

Branch-SW01(config-if)#switchport access vlan 100

Branch-SW01(config-if)#exit

Branch-SW01(config)#ip route 0.0.0.0 0.0.0.0 10.2.255.1

Branch-SW01(config)#exit

Branch-SW01#ping 10.2.255.1

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 10.2.255.1, timeout is 2 seconds:

!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 1/2/5 ms

Branch-SW01#

2、NAT配置

总部USG防火墙NAT配置

[HQ-A]ip address-set to_Internet type object

[HQ-A-object-address-set-to_Internet] address 0 10.1.1.0 mask 24

[HQ-A-object-address-set-to_Internet]

[HQ-A-object-address-set-to_Internet]quit

[HQ-A]security-policy

[HQ-A-policy-security] default action permit

[HQ-A-policy-security]quit

[HQ-A]nat-policy

[HQ-A-policy-nat] rule name to_Internet

[HQ-A-policy-nat-rule-to_Internet] source-zone trust

[HQ-A-policy-nat-rule-to_Internet] destination-zone untrust

[HQ-A-policy-nat-rule-to_Internet] source-address address-set to_Internet

[HQ-A-policy-nat-rule-to_Internet] action nat easy-ip

[HQ-A-policy-nat-rule-to_Internet]qui

[HQ-A-policy-nat]qui

[HQ-A]

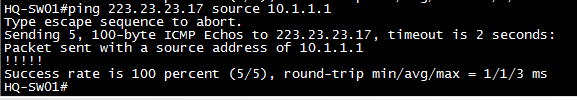

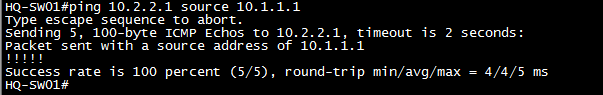

在交换机上对公网地址发起ping操做,如下图所示:

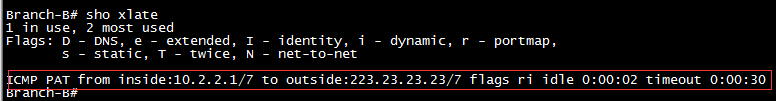

在USG防火墙上可看到内网地址已NAT成公网地址,如下图所示:

分支机构ASA防火墙NAT配置

Branch-B(config)# object network to-Internet

Branch-B(config-network-object)# subnet 0.0.0.0 0.0.0.0

Branch-B(config-network-object)# nat (inside,outside) dynamic interface

Branch-B(config-network-object)#

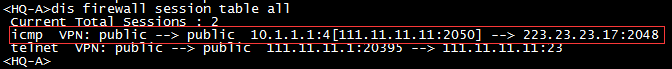

在分支机构交换机上对公网地址发起ping操做,如下图所示:

在ASA防火墙上可看到内网地址已NAT成公网地址,如下图所示:

3、ipsec配置

总部USG防火墙ipsec配置

①、配置IPSec安全提议。缺省参数可不配置。

[HQ-A] ipsec proposal asa

[HQ-A-ipsec-proposal-tran1] esp authentication-algorithm md5

[HQ-A-ipsec-proposal-tran1] esp encryption-algorithm des

[HQ-A-ipsec-proposal-tran1] quit

②、配置IKE安全提议。缺省参数可不配置。

[HQ-A] ike proposal 1

[HQ-A-ike-proposal-1] encryption-algorithm 3des

[HQ-A-ike-proposal-1] prf hmac-sha1

[HQ-A-ike-proposal-1] authentication-algorithm sha1

[HQ-A-ike-proposal-1] authentication-method pre-share

[HQ-A-ike-proposal-1] integrity-algorithm hmac-sha1-96

[HQ-A-ike-proposal-1] dh group2

[HQ-A-ike-proposal-1] quit

③、配置IKE peer。

[HQ-A] ike peer asa

[HQ-A-ike-peer-asa] ike-proposal 1

[HQ-A-ike-peer-asa] remote-address 223.23.23.23

[HQ-A-ike-peer-asa] pre-shared-key Cisco@123

[HQ-A-ike-peer-asa] quit

④、定义被保护的数据流。

配置高级ACL 3000,允许10.1.1.0/24网段访问10.1.2.0/24网段。

[HQ-A] acl 3000

[HQ-A-acl-adv-3000] rule 10 permit ip source 10.1.1.0 0.0.0.255 destination 10.2.2.0 0.0.0.255

[HQ-A-acl-adv-3000] quit

⑤、配置IPSec策略。

[HQ-A] ipsec policy ipsec 10 isakmp

[HQ-A-ipsec-policy-isakmp-ipsec-10] security acl 3000

[HQ-A-ipsec-policy-isakmp-ipsec-10] proposal asa

[HQ-A-ipsec-policy-isakmp-ipsec-10] ike-peer asa

[HQ-A-ipsec-policy-isakmp-ipsec-10] quit

⑥、在接口GE1/0/0上应用IPSec策略组ipsec。

[HQ-A] interface GigabitEthernet 1/0/0

[HQ-A-GigabitEthernet1/0/1] ipsec policy ipsec

[HQ-A-GigabitEthernet1/0/1] quit

分支机构ASA防火墙ipsec配置

①、配置IKE

Branch-B(config)# crypto ikev1 enable outside

Branch-B(config)# crypto ikev1 policy 1

Branch-B(config-ikev1-policy)# authentication pre-share

Branch-B(config-ikev1-policy)# encryption 3des

Branch-B(config-ikev1-policy)# hash sha

Branch-B(config-ikev1-policy)# group 2

Branch-B(config-ikev1-policy)# lifetime 86400

Branch-B(config-ikev1-policy)# quit

Branch-B(config)tunnel-group 111.11.11.11 type ipsec-l2l

Branch-B(config)# tunnel-group 111.11.11.11 ipsec-attributes

Branch-B(config-tunnel-ipsec)# ikev1 pre-shared-key Cisco@123

Branch-B(config-tunnel-ipsec)# quit

②、配置IPSec

Branch-B(config)# crypto ipsec ikev1 transform-set trans esp-des esp-md5-hmac

Branch-B(config)# quit

③、定义感兴趣流

Branch-B(config)# access-list to-HQ EXtended PERmit ip 10.2.2.0 255.255.255.0 10.1.1.0 255.255.255.0

Branch-B(config)# quit

④、关联IPSec策略

Branch-B(config)# crypto map l2l 10 match address to-HQ

Branch-B(config)# crypto map l2l 10 set peer 111.11.11.11

Branch-B(config)# crypto map l2l 10 set ikev1 transform-set trans

Branch-B(config)# quit

⑤、在outside接口上调用l2l策略

Branch-B(config)# crypto map l2l interface outside

五、结果验证

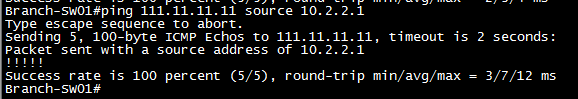

1、发起ping操做

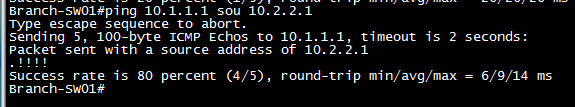

在总部交换机和分支机构交换机上带网关地址发起ping操做,如下图所示:

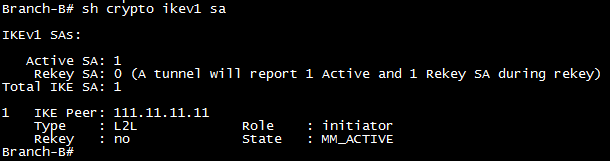

2、查看IKE信息

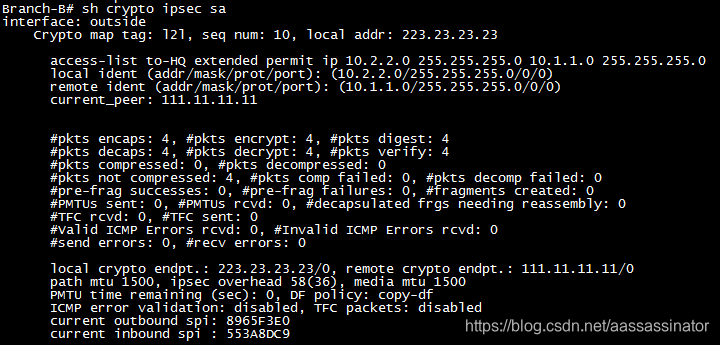

在分支机构ASA防火墙上可看到IKE已协商成功,IPSec也已建立成功,如下图所示:

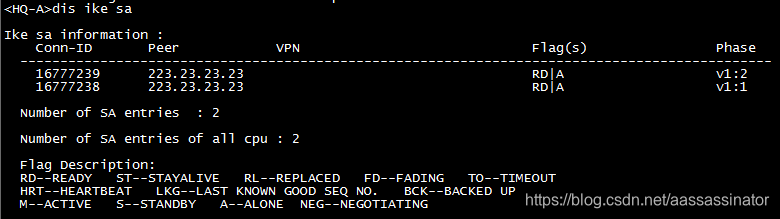

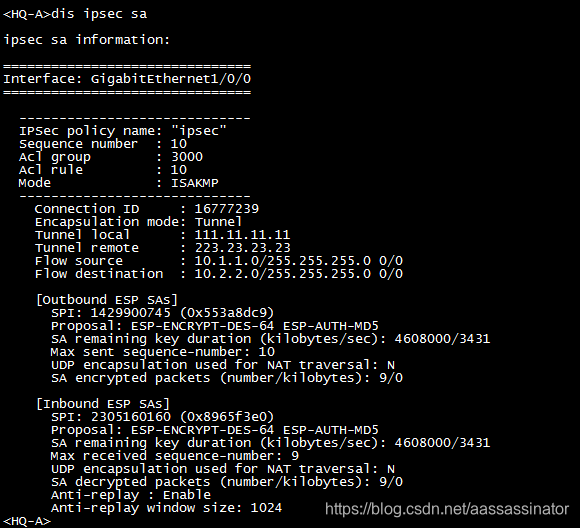

同样,在总部USG防火墙上也可看到相应的IKE信息,如下图所示:

六、设备信息

本实验中

ASA设备版本:Version 9.4(1)200

USG设备版本:Version 5.160

交换机设备版本:无特殊要求,支持三层即可

***以上是本次操作全部步骤。如有疑问,请与作者联系:4710569 ***

本文介绍在总部和分支机构的NAT环境下,通过USG防火墙和ASA防火墙建立IPSec隧道的过程,实现内网PC之间的安全通信,同时保持公网访问能力。

本文介绍在总部和分支机构的NAT环境下,通过USG防火墙和ASA防火墙建立IPSec隧道的过程,实现内网PC之间的安全通信,同时保持公网访问能力。

1506

1506

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?