使用Sqlmap的时候,尽管得到了想要的数据,但是却不知道是怎样通过构造查询语句,检索那些隐藏在后台数据库中的数据。

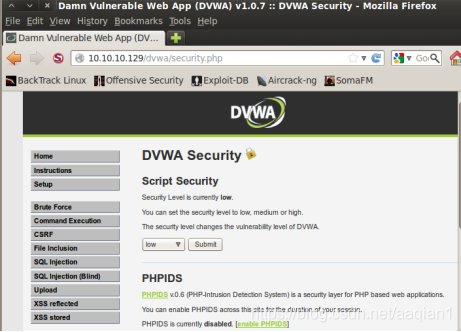

打开BT5,打开浏览器输入:10.10.10.129,通过SQL注入进入DVWA页面。默认的安全防护难度是高级,我们需要把安全防护级别改成低级并保存配置。

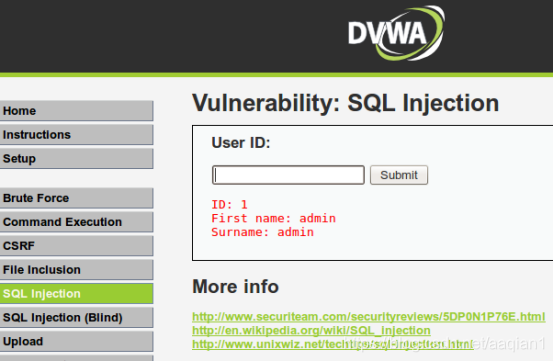

打开SQL Injection按钮,在输入框中输入“1”

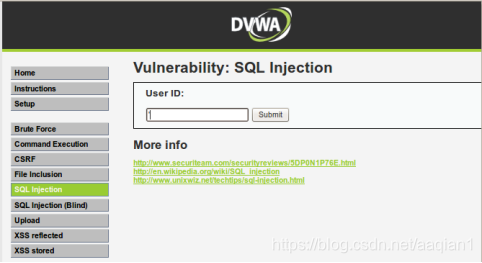

在输入框中输入“’”

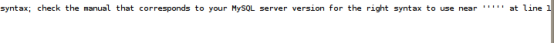

提交后会出现错误显示:

通过错误显示,数据库发现不正确的字符“’”,这种情况表明很可能存在注入漏洞,同时还暴露了后台数据库是Mysql。

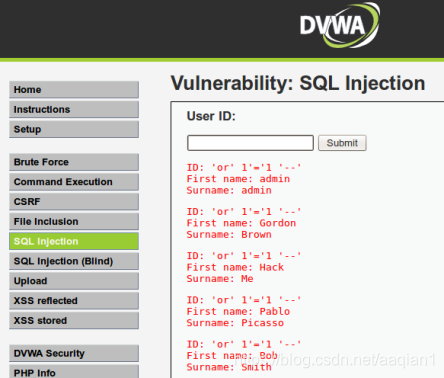

后台的查询语句可能是这样设置的:select 列 from 表 where ID=?,如果在SQL语句后面加上“’or’ 1’=’1 ‘–’”,这样数据表列中的每一行都将显示出来。“–”是注释符,将其后面的所有语句都忽略。

这样,我们便得到了所有列的数值。

总结一下,①首先发现存在SQL注入漏洞②然后找到一个正确的终

本文介绍了如何通过SQL注入漏洞来获取DVWA网站的敏感信息。通过构造特定的SQL语句,揭示了存在注入的可能性以及数据库类型。利用UNION和INFORMATION_SCHEMA表格获取数据表名和列名,最终成功列出用户表中的数据,包括MD5加密的密码。

本文介绍了如何通过SQL注入漏洞来获取DVWA网站的敏感信息。通过构造特定的SQL语句,揭示了存在注入的可能性以及数据库类型。利用UNION和INFORMATION_SCHEMA表格获取数据表名和列名,最终成功列出用户表中的数据,包括MD5加密的密码。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

3471

3471

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?