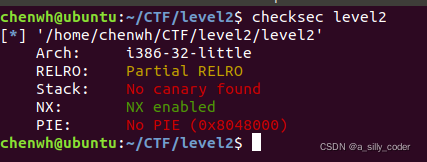

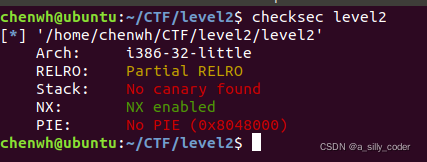

下载文件后,首先查看保护

将文件拖入ida 32位,发现函数名明示了攻击点

点进vulnerable_function函数后,发现buf距离ebp有0x88的距离,但是可以读入0x100的大小,确定这是一道栈溢出的题目,溢出点就在此处。

确定溢出点后,开始寻找利用方式,发现代码中给出了system函数,在0x8048320的位置

这篇博客深入解析了攻防世界CTF平台的pwn-level2挑战,通过ida分析32位文件,找到了明显的攻击点——vulnerable_function函数中的栈溢出漏洞。博主揭示了buf与ebp之间的距离以及允许输入的大小,确定了溢出条件。进一步,发现了代码中的system函数地址,并搜寻到sh或bin_sh字符串,为构造shellcode创造了条件。最终,博主设计了利用脚本并成功执行攻击。

这篇博客深入解析了攻防世界CTF平台的pwn-level2挑战,通过ida分析32位文件,找到了明显的攻击点——vulnerable_function函数中的栈溢出漏洞。博主揭示了buf与ebp之间的距离以及允许输入的大小,确定了溢出条件。进一步,发现了代码中的system函数地址,并搜寻到sh或bin_sh字符串,为构造shellcode创造了条件。最终,博主设计了利用脚本并成功执行攻击。

下载文件后,首先查看保护

将文件拖入ida 32位,发现函数名明示了攻击点

点进vulnerable_function函数后,发现buf距离ebp有0x88的距离,但是可以读入0x100的大小,确定这是一道栈溢出的题目,溢出点就在此处。

确定溢出点后,开始寻找利用方式,发现代码中给出了system函数,在0x8048320的位置

1687

1687

1117

1117

794

794

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?