物联网安全的混合轻量级强加密设计

摘要

普适计算是一个需要超轻量级安全设计的新兴领域。在本文中,我们通过融合 RECTANGLE、LED和SPECK提出了一种鲁棒的混合结构。借助这种混合设计, 我们改进了LED密码算法中被忽视的密钥调度方面以及相关密钥攻击问题。本文还 旨在通过尽可能减少占用面积来提供鲁棒的架构。通过使用RECTANGLE的S盒和 位切片技术,避免了线性与差分路径的聚集,从而增强了密码算法的安全性。

RECTANGLE的S盒与LED设计实现了完美对接,因为它们的组合使得第一轮的差 分路径概率上界为2-50 。在该混合设计中使用位切片技术可获得良好的差分和线性 特性,从而提供了对缓存与时序攻击的抗性。使用PRESENT的S盒的LED密码算法 会导致线性与差分路径的聚集,因为PRESENT的S盒是专门为紧凑硬件实现而设计 的。RECTANGLE的列向替代及其鲁棒的S盒设计将使LED设计更加鲁棒和安全, 使其能够抵抗任何类型的攻击。由美国国家安全局(NSA)设计的SPECK具有紧凑 的密钥调度,非常适合我们的混合设计,有助于改进LED的密钥调度。在本文中, 我们提出了一种新颖方法,将RECTANGLE的S盒与LED结构相结合,并采用 SPECK进行密钥调度,以实现鲁棒设计。这种混合密码算法设计对线性和差分密码 分析具有安全性。

关键词

轻量级密码学,PRESENT,LED,RECTANGLE,嵌入式安全,加密,普适 计算

1. 引言

普适计算是一个新兴领域,将使设备之间的通信成为现实。物联网(IoT)等 领域的目标也是为设备提供智能化能力[1]。但在实际应用中,会出现许多需要解 决的问题。其中,要使物联网等应用具备实用性,必须解决的主要问题之一是安全 性。传统上被认为能够提供最优安全性的密码算法具有较高的门电路数量,因此不 适用于物联网这类应用场景。对于这些资源高度受限的设备,需要采用轻量级密码 算法。此类应用中使用的设备包括射频识别标签、无线传感器节点以及其他资源严 重受限的设备。这些设备的总门等效(GEs)约为10,000。出于安全目的,可用的

门等效数通常在2000‐2200[2]之间。像AES[3], DES[4‐5], Blowfish[6], 3DES[7] 等密码算法的门电路数量已超出该范围,因此不适合此类应用。这催生了一个被称 为轻量级密码学的新领域。目前已提出多种轻量级密码算法

在过去设计的轻量级密码算法中,门电路等效数较少,最适合普适计算。诸如

PRESENT[8], XTEA[9], KLEIN[10], TWINE[11‐12], HUMMINGBIRD‐2[13],

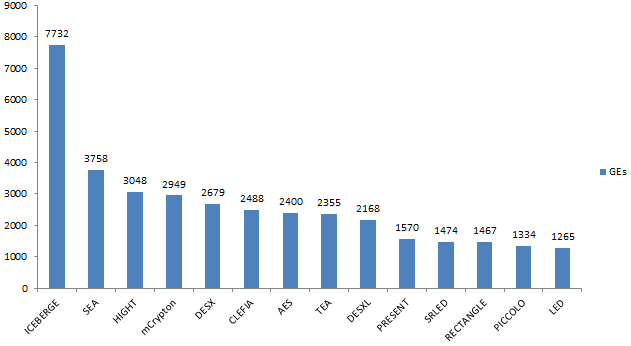

LED[14],佐罗[15]和PICCOLO[16]等轻量级密码算法具有较少的门电路等效数和较 低的内存需求,适用于射频识别标签等应用。最近,由美国国家安全局设计的SI MON和SPECK是轻量级密码学中最受欢迎且被广泛讨论的密码算法[17]。除了门电路 数量较少之外,这些密码算法还应提供最优安全性,以保障隐私。近年来,针对上述部 分密码算法的多种攻击已被证实,这增加了设计兼具轻量级与安全性的密码算法以用于 普适计算的紧迫性。表1列出了轻量级密码算法及其对应的门电路等效数。

表1. 轻量级密码算法及其门电路等效数

| 密码算法 | 块 Size | Key Size | GEs |

|---|---|---|---|

| CLEFIA[18][19] | 128 | 128 | 2488 |

| AES[3] | 128 | 128 | 2400 |

| TEA[20] | 64 | 128 | 2355 |

| DESXL[21] | 64 | 184 | 2168 |

| KLEIN[10] | 64 | 80 | 1478 |

| RECTANGLE[22] | 64 | 80 | 1467 |

| PRESENT[8] | 64 | 128 | 1339 |

| PICCOLO[16] | 64 | 128 | 1334 |

| LED[14] | 64 | 128 | 1265 |

| SPECK[17] | 64 | 128 | 1127 |

| KATAN[23] | 64 | 80 | 1054 |

| TWINE[11][12] | 64 | 80 | 1011 |

| SIMON[17] | 64 | 128 | 1000 |

轻量级密码学在2012年为轻量级密码算法制定了ISO标准,该标准授予了 PRESENT和CLEFIA。近年来,PRESENT已成为最紧凑的轻量级密码算法。像LED (轻量加密设备)这样的密码算法在其密码设计中采用了PRESENT的S盒[14]。

PRESENT的S盒实现大约需要21个GE,使其具有紧凑性和硬件高效性[8]。S盒作为密 码设计中的非线性元素起着非常重要的作用。LED密码采用类似于AES的结构,使用行 移位、列混淆、轮密钥加和S盒等模块[14]。LED在S盒设计及其紧凑的硬件结构方面与 AES有所不同。LED采用4位S盒,并且总共需要48轮才能将明文转换为密文。LED具有 强大而鲁棒的设计,相较于其他所有轻量级密码算法能够提供最高的安全性。其密码分 析和设计足够强大,可以抵御所有可能类型的攻击。然而,LED在密钥调度设计方面不 够鲁棒,并且存在相关密钥攻击问题,这使其未能成为该领域的领先者。本文旨在改进 LED密码算法的设计,以抵御包括相关密钥攻击在内的各种攻击类型。第二节描述了我 们的混合设计,旨在为LED密码算法提供一种鲁棒的架构。本文采用了一种新颖方法来 改进LED密码算法的密钥调度及其整体设计。

2. 混合密码设计与实现

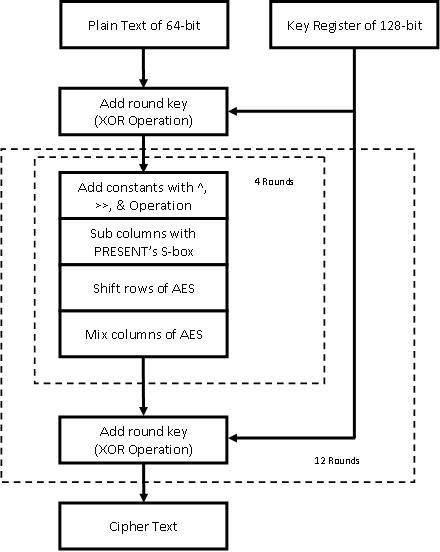

LED具有64位分组大小和128位密钥长度,非常适合轻量级应用。LED的结构 类似于AES[14]。LED采用4位S盒,而不是8位或更大的S盒。这一设计特点表明该 密码算法也适用于紧凑硬件实现。LED具有与AES相似的结构,但AES专门针对软 件性能进行了优化,而非硬件。由于AES占用面积较大,而LED在紧凑硬件实现方 面取得了成功。图1显示了LED密码算法的框图。

如图1所示,明文与随机选择的密钥进行异或运算。然后,输出结果执行“添 加常数”操作,即将异或运算的结果与8位固定数组相加。该加法操作有助于LED 抵抗滑动攻击。此输出被送入PRESENT密码的S盒。S盒起着非常重要的作用,因 为它是唯一引入非线性的结构。PRESENT的S盒设计是目前所知最紧凑的S盒。单 个PRESENT的S盒大约需要21到29个门等效。S盒的输出随后进行“行移位”和 “列混淆”操作。这些操作类似于AES的操作。整个结构循环4次,称为一轮。

LED共有12轮,即图1中所示的 12 × 4= 48轮。该轮的输出再次与密钥进行异或运 算以生成密文。

3. 贡献与新颖设计

LED密码忽略了在安全密码设计中非常重要的密钥调度方面[14]。这一缺陷可 能导致相关密钥攻击,从而干扰密码算法的密码分析。本文旨在提供一种高效紧凑 的密钥调度,以抵抗相关密钥攻击的可能性。在与LED密码接口时,考虑了多种密 钥调度因素。本研究特别注意确保适当的接口,不仅保持LED密码的线性和差分特 性不变,而且提高密码算法对所有可能攻击的抗性。最近,美国国家安全局设计了 名为SIMON和SPECK的轻量级密码,这些密码针对硬件和软件实现进行了优化[17]。

在本研究中,我们将SPECK密钥调度与LED密码结合,以抵御相关密钥攻击。美国国家安全局对具 有吸引力的密钥调度已有认知。SPECK针对微控制器上的高效性能进行了优化。对于 128位密钥长度,SPECK密钥调度经历26轮,生成总共每个32位的26个密钥。除了 SPECK之外,没有其他密码算法能为64位分组大小和128位密钥长度完美生成每个32位 的26个密钥。LED密码总共需要每个64位的13个密钥,这些密钥可由SPECK完美派生。

SPECK密钥调度满足了LED密码对密钥的需求。我们已将每个32位的密钥组合,从 SPECK密钥调度中生成每个64位的26个密钥。SPECK以单个32位密钥作为输入,并借 助或操作、右循环移位、异或操作和左循环移位[17]生成下一个密钥。所生成的新密钥 取决于前一个密钥的值。以下方程表示用于LED密码的SPECK密钥调度。

对于 i = 0 到 25

P[i+ n-1]=( K[i] + R –α P[i]) ExOR i; K[i+ 1]= Rβ K[i] ExOR P[i+ n-1];

其中,n是关键词的数量,对于128位密钥调度和64位分组大小时为4,R‐α表示右 循环移位α ,其值为8,Rβ表示左循环移位β ,对于64/128密码算法为3。K[ i]表示32 位密钥。LED密码需要64位密钥,而SPECK生成32位密钥。在本文中,我们结合密钥生 成64位密钥。K[i]和K[i+1]被组合以产生64位密钥。SPECK具有紧凑的密钥调度结构, 非常适合用于LED密码。SPECK生成不可预测的密钥,有助于增强对滑动攻击和中间相 遇攻击的抗性[24]。它具有良好的雪崩效应,单个比特的变化即可改变整个密钥结构。

LED密码采用了PRESENT的S盒,为密码算法设计增加了非线性元素。它具有4位S盒。表2 表示PRESENT的4位S盒。

表2. PRESENT的4位S盒

| n | 0 | 1 | 2 | 3 | 4 | 5 | 6 | 7 | 8 | 9 | A | B | C | D | E | F |

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| S[n] | C | 5 | 6 | B | 9 | 0 | A | D | 3 | E | F | 8 | 4 | 7 |

它是一个4比特到4比特S盒,根据所使用的库不同,其门电路等效数介于21个 GE到39个GE之间。PRSENT的S盒设计旨在实现紧凑硬件实现,但安全设计较差。

PRESENT的S盒在线性与差分路径中属于最差的8% S盒,就1比特线性轨迹的聚集 而言[22]。由于PRESENT中S盒设计较弱,导致线性和差分路径出现严重聚集,因 此可对PRESENT的26轮31[22]发动捷径攻击。这进一步削弱了LED密码的安全性。

PRESENT密码存在大量路径,导致差分传播具有较高概率值。本文旨在通过加强 非线性替换层来增强LED密码强度。本文提出了使用RECTANGLE的S盒, RECTANGLE是一种新设计的轻量级密码,其密码分析特性优于PRESENT密码[22]。

RECTANGLE也采用4位S盒,其设计如表3所示。

表3. RECTANGLE的4比特S盒

| b | 0 | 1 | 2 | 3 | 4 | 5 | 6 | 7 | 8 | 9 | A | B | C | D | E | F |

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| S[b] | 9 | 4 | F | A | E | 1 | 0 | 6 | C | 7 | 3 | 8 | 2 | B | 5 | D |

由于RECTANGLE密码算法的非线性元素具有鲁棒设计,其聚集路径数量有限,而在 PRESENT中我们发现差分存在严重的聚集现象以及线性轨迹。以下方程表示S盒结构的设计,其中Ti是一个临时序列,Ai表示第ith位[22]。

T1= A0 ⊕ A1

T2= A0 | A3

T3= A2 ⊕ T2

B2= A1 ⊕ T3

T5= A0& T3

T6= A3 ⊕ B2

B1= T5 ⊕ T6

T8=! B1;

T9= T3 | T8

B3= T1 ⊕ T9

T11= T8 | B3;

B0= T3 ⊕ T11

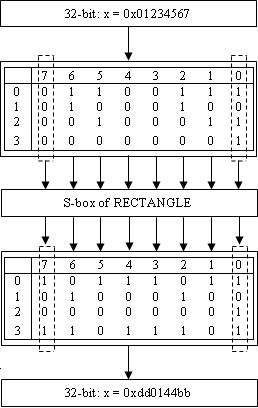

在RECTANGLE中,经过25轮后即可实现完全抗性,而在PRESENT中需要 31轮才能保证安全性。RECTANGLE的S盒是最受青睐的设计,因其线性与差分路 径数量有限。与PRESENT相比,其每比特能耗更低[22]。此外,在该设计中除了 采用RECTANGLE的S盒外,还加入了位切片指令,有助于提升在软件平台上的效 率[22]。LED存在每比特能耗较高的缺点,但可通过使用PRESENT的S盒和位切片 指令加以弥补。位切片指令的使用增强了差分传播,从而提供更高的安全级别,同 时有助于抵抗缓存与时序攻击[22]。位切片技术使得密码算法在硬件和软件实现上 都更加高效。过去的推论也表明,在DES[4‐5], SERPENT[25]等密码算法中使用位 切片技术可提高密码性能。图2展示了应用于LED密码的位切片技术。

本文旨在通过引入合适的密钥调度技术以抵抗相关密钥攻击,并结合更强的S盒和 位切片技术来增强密码算法,从而改进LED的设计,实现高效的软件实现。SPECK密钥 调度适用于密钥调度操作,而RECTANGLE的S盒和位切片技术则用于加强密码算法。

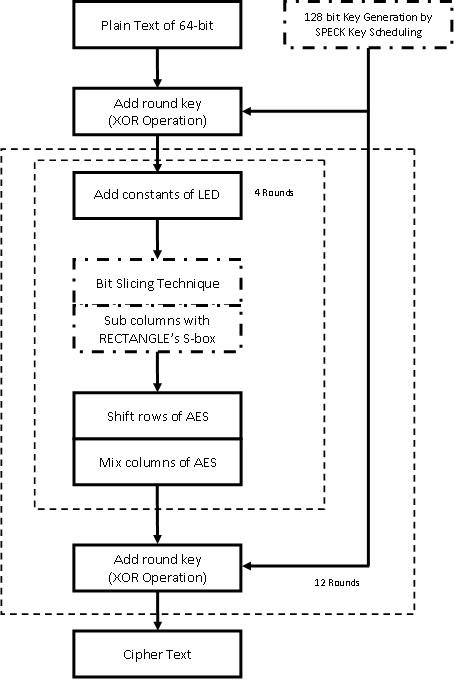

切片技术改进了LED密码设计的线性和差分特性。该超级混合设计在安全性方面可 与AES相媲美,同时能够以最优安全性加密和解密大量数据。图4显示了混合设计的 框图。

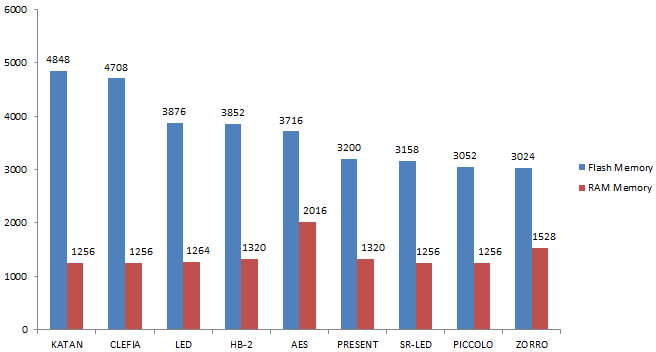

表4显示了混合设计在闪存和随机存取存储器方面的内存需求。它还显示了从 明文生成密文所需的执行时间。我们将混合设计表示为SR‐LED,代表SPECK、 RECTANGLE和LED的组合。所有代码均用嵌入式C编写,并在32位ARM7 LPC2129上实现。该混合设计需要小占地面积,如表3所示。大多数轻量级密码算 法的闪存内存需求达到3900字节,这在第四节中进行了讨论。

表4. 混合结构的内存需求

| 密码算法 | 静态内存 | RAM内存 | 执行 Time | Through Put | 数量 周期 |

|---|---|---|---|---|---|

| SR‐LED | 3168 | 1256 | 10434.68 | 6 Kbps | 626081 |

4. 安全性分析

在密码算法的安全性分析中,差分[27]和线性[28]密码分析是最重要技术。

在本节中,我们将对SR‐LED设计进行安全性分析。

RECTANGLE的4 × 4 S盒采用具有位切片技术的不对称设计,达到了很高的安全级别[22]。

我们的实验表明,与PRESENT S盒相比,RECTANGLE S盒更适用于LED密码算法。LED的一轮 相当于AES的4轮。该特性将包含近25个活跃S盒。根据论文[14], ,最优差分特征包含50个活跃S 盒(PRESENT S盒的

2 -2 2 -

2

4 差分概率为; 因此,LED的活跃轮次具有 ·25 = 2 -50 差分概率),由于对偶性,线性特征与此相同。对于

在单密钥设置下,LED‐128具有300个活跃S盒,其差分概率为2-600 ,线性概率为

2-600 2-300

128 150

2-300

。在相关密钥设置下, LED具有活跃S盒,其差分概率和线性概率分别为。我们已根据线性和差分路径计算了活跃S盒数量。

4.1. 差分密码分析

1990年,比汉和沙米尔对DES密码应用了差分攻击。差分密码分析是一种基本 的攻击方法,需应用于密码算法;该攻击通过考虑高概率输入‐输出出现的配对来恢 复各轮的子密钥。S盒通过构建差分分布表(DDT)进行分析。

活跃S盒数量在设计抗差分密码分析的结构时起着重要作用。具有非零输入和 输出差值的S盒被称为活跃S盒。RECTANGLE S盒和PRESENT S盒的最大差分概 率(p)为4/16= 1/4= 2-2。

基于计算机的分析用于计算使用RECTANGLE S盒和PRESENT S盒时活跃S盒 的最小数量。表5表示通过差分路径计算的混合结构LED的活跃S盒最小数量。

表5. 由差分路径得出的LED最少活跃S盒数量

| 轮数 | 最小活跃S‐盒数量 |

|---|---|

| 1 | 49 |

| 2 | 105 |

| 3 | 163 |

| 4 | 219 |

攻击复杂度可以表示为

nd=1/(p)min. n轮的活跃S盒数量

其中nd表示所需的选择明文数量,p为最大差分概率。对于4轮,总共有219个活跃S盒,因 此复杂度可表示为

ndP= 1/(2 -2 )

219 = 2 438

完整的PRESENT‐LED‐SPECK轮数提供了抗差分攻击能力。表6表示混合结构SRLED的最 小活跃S盒数量。

表6. 基于差分路径的混合结构SRLED最小活跃S盒数

| 轮数 | 最小活跃S‐ 盒数 |

|---|---|

| 1 | 52 |

| 2 | 113 |

| 3 | 164 |

| 4 | 222 |

对于4轮SRLED,它有222个活跃S盒,复杂度可以表示为,

ndR=(1/2-2)222= 2444

4.2. 线性密码分析

在线性密码分析中,攻击者掌握一组明文及其对应的密文,并寻找输入与输出 之间的相关性。通过构建线性逼近表对S盒进行分析。抵抗线性攻击的最佳方法是 设计一种能最大化活跃S盒数量的结构。线性密码分析也称为已知明文攻击。

PRESENT和RECTANGLE S盒的最大偏差(ε)为 2-2。攻击复杂度通过计算所需已知 明文数量得出。

松井的堆叠引理

对于‘n’个独立的随机二进制变量X1, X2… Xn,,其方程为,

ε(1,2,…,n) = 2n-1 ∏n i=1 εi

其中ε(1L, 2L,…,nL) 表示X1 ⊕… ⊕Xn= 0的偏差,n表示各轮中活跃S盒的数量。

表7表示混合结构LED的最小活跃S盒数量。所需已知明文数量可表示为

nl=(1/ ε(1,2,…,n)) 2

表7. 来自线性路径的LED最小活跃S盒数量

| 轮数 | 最小活跃S‐盒数量 |

|---|---|

| 1 | 49 |

| 2 | 107 |

| 3 | 165 |

| 4 | 221 |

对于LED的4轮,共有221个活跃S盒,4轮的最大偏差可以表示为

εP4= 2 220 (2 -2 )

221 = 2 -222

4轮的复杂度可以表示为

n lP =(2 222 )

2 = 2 444

表8. 混合结构SRLED的线性轨迹下活跃S盒最小数量

| 轮数 | 最小活跃S‐盒数 |

|---|---|

| 1 | 50 |

| 2 | 110 |

| 3 | 168 |

| 4 | 222 |

SRLED在4轮中共有222个活跃S盒;4轮的最大偏差可以表示为

εR4= 2221(2-2)222= 2-223

4轮的复杂度可以表示为

nlR=(2223)2= 2446

4.3. 分析与比较

表9和10表明,在LED中使用SPECK密钥调度的RECTANGLE的S盒相较于 PRESENT的S盒,对线性和差分攻击具有更强的抗性。

表9. 差分密码分析的分析结果

| 混合 结构 Name | 指示 | 选择明文数量 |

|---|---|---|

| LED | ndP | 2 438 |

| SRLED | ndR | 2 444 |

表10. 线性密码分析的分析

| 混合 结构 Name | 指示 | 已知数量 明文 |

|---|---|---|

| LED | nlP | 2 444 |

| SRLED | nlR | 2 446 |

LED‐128 比 PRESENT‐128 消耗更多的占用面积和更多周期,但它提供的安全 性高于任何其他轻量级密码算法,甚至高于 AES‐128 和 AES‐256。该混合设计消 耗的与非门也少于 PRESENT‐128。SR‐LED 是我们提出的混合设计,是进一步增 强 LED 设计以实现针对所有可能攻击的最优安全性的一步。

5. 轻量级密码算法比较与结果

在本节中,所有轻量级密码算法均在32位处理器上实现,以便与我们的混合设 计进行比较。这些密码算法均在时钟频率为12兆赫兹的32位处理器LPC2129上实现。

轻量级密码算法的占用面积在诸如射频识别标签和无线传感器节点等资源严格受限 的应用中起着非常重要的作用。轻量级密码算法的闪存空间通常不超过3900字节, 随机存取存储器空间不超过1700字节。图4展示了混合设计(SR‐LED)与其他轻量 级密码算法的对比。该混合结构在内存需求方面完全符合轻量级密码算法的标准。

表11展示了轻量级密码与我们的混合设计在执行时间方面的比较。与其他轻量 级密码相比,该混合设计需要稍长的执行时间。我们以执行时间和吞吐量为代价, 追求鲁棒的设计。该混合设计的吞吐量为6 Kbps。

表11. 执行时间比较

| 密码算法 | 块 Size | Key Size | 执行 Time(微秒) |

|---|---|---|---|

| LED[14] | 64 | 128 | 7092.86 |

| PICCOLO[16] | 64 | 128 | 227.68 |

| PRESENT[8] | 64 | 128 | 3609.91 |

| TWINE[11][12] | 64 | 128 | 592.87 |

| 佐罗[15] | 128 | 128 | 913.21 |

| CLEFIA[18][19] | 128 | 128 | 1048.01 |

| AES[3] | 128 | 128 | 395.25 |

| HUMMINGBIRD‐2[13] | 16 | 128 | 316.27 |

| KLEIN[10] | 64 | 96 | 887.51 |

| SR‐LED | 64 | 128 | 10434.68 |

图5展示了轻量级密码算法所需的门电路等效数(GEs)的图形表示,并与我们的混合设 计(SR‐LED)进行了比较。这是评估轻量级密码算法最重要的特性。所有轻量级密码算法 的门电路等效数应大致在2000‐2200之间。RFID标签中可用的总门电路等效数约为 10000[26]。该混合设计在门电路等效数方面与其他轻量级密码算法相比具有竞争力。

SR‐LED总共需要1474个门电路等效数。RECTANGLE S盒设计大约需要40个门电路等效数。

所有这些门电路等效数的计算均基于IBM 0.13微米ASIC工艺的ARM单元库,如表12所示。

我们根据表12中提供的数值计算了门电路等效数。该工艺所使用的时钟频率为100千赫兹。

表12. IBM 8RF ASIC工艺的ARM单元库门数统计

| 标准单元 | 工艺库 | GE |

|---|---|---|

| NOT | 0.13微米 ARM Cell | 0.75 |

| AND | 0.13微米 ARM Cell | 1.25 |

| OR | 0.13微米 ARM Cell | 1.25 |

| MUX | 0.13微米 ARM Cell | 2.25 |

| NAND | 0.13微米 ARM Cell | 1.00 |

| XOR | 0.13微米 ARM Cell | 2.00 |

| D触发器 | 0.13微米 ARM Cell | 4.25 |

在物联网等应用中实现时,轻量级密码的门电路等效数是最关键的属性。SR‐LE D设计具有1474个门电路等效数,由于增加了RECTANGLE的S盒和位切片技术,略高 于LED。SR‐LED在门电路等效数方面与PRESENT、RECTANGLE和PICCOLO具有竞 争力。图5表明SR‐LED是一种超轻量级设计,因其所需的门电路等效数较少。

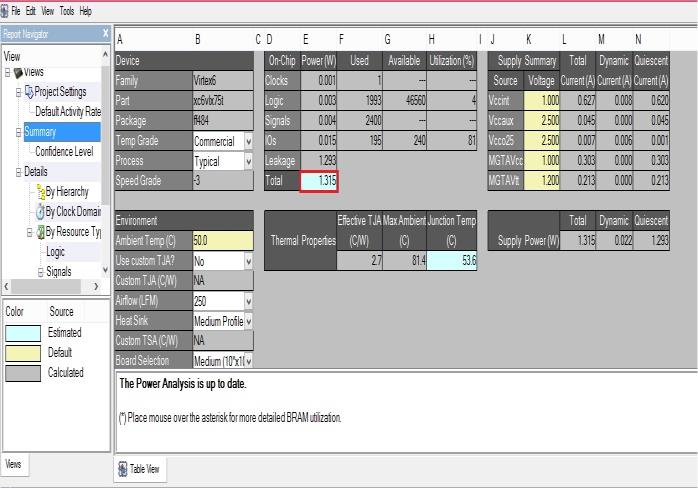

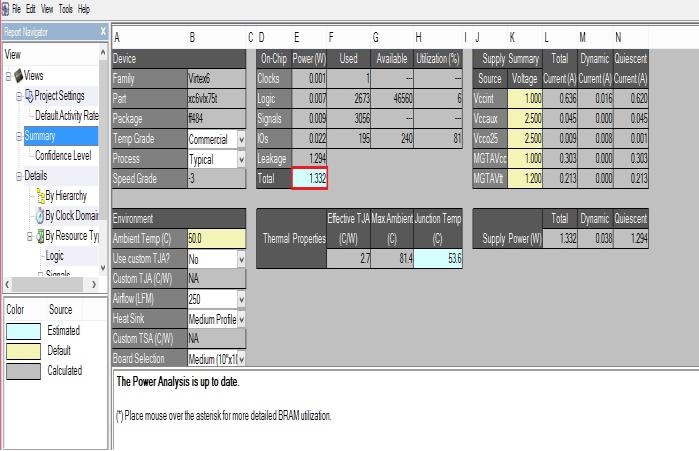

图6展示了改进的LED混合设计的功耗计算。我们使用Verilog编写了代码,并 在赛灵思的Vertex 6芯片(ff484封装)上进行了实现。功耗计算采用了赛灵思的 Xpower分析器。混合设计的功耗为1293毫瓦。我们认为,功耗还可以进一步降低。

减少了设计逻辑所需的门数量。SR‐LED 设计需要 336 个逻辑单元、508 个信号和 199 个输入/输出端口,与图7所示的 PRESENT 相比更少。

功耗计算主要取决于工作频率和所使用的工艺技术,在我们的设计中,工作频率保持在10兆 赫,采用的工艺技术为Virtex 6系列。

作为参考,我们还计算了PRESENT密码算法的功耗,因为它是目前所知最紧 凑的密码算法。PRESENT在硬件实现上需要1.332瓦特的功率。

SRLED由于更小的面积占用需求,其功耗低于PRESENT和LED密码算法。LED的功耗 为1.395瓦特。

6. 结论

本文旨在通过引入在LED密码设计过程中被忽略的SPECK密钥调度来增强LED密码 的安全性,因为缺失该机制可能使LED面临相关密钥攻击。SPECK密钥调度能够完美满 足LED密码的需求,生成完全符合要求的每个64位的13个密钥。此外,本文设计了一种 紧凑型混合系统用于LED密码,与原有的LED密码设计相比,显著减少了占用面积。据 我们所知,这是迄今为止最紧凑且最小规模的LED密码实现方案。我们还替换了S盒

由于PRESENT存在严重的路径聚集问题,因此采用RECTANGLE的S盒替代 PRESENT的S盒。RECTANGLE具有鲁棒的S盒设计和有限的试验次数,使得该设 计对所有可能类型的攻击都更加鲁棒和安全。此外,我们还引入了位切片技术,该 技术提升了LED密码算法的软件性能,并通过列向替代实现了良好的差分传播效果。

这种结合了SPECK、RECTANGLE和LED的混合设计,改善了LED密码设计的线 性和差分特性。该混合设计不仅提供了鲁棒的架构,还实现了轻量级实现,仅消耗 约1474门电路等效数,与超轻量级密码PRESENT相比具有竞争力。该混合设计具 备鲁棒性,能够抵抗所有可能类型的攻击。此外,还需对该混合设计进行进一步研 究,以实施其他各类可能的攻击,从而验证设计的鲁棒性。我们在吞吐量方面做出 了一定牺牲以实现鲁棒设计。未来可通过减少执行时间来规划进一步改进,以实现 更高的吞吐量。本文提出了一种轻量级密码混合设计实现的新颖方法,将在轻量级 密码学领域产生积极影响。

测试向量

- 明文 :0123456789abcdef

- Key :0123456789abcdeffedcba9876543210

- 密文 :4d640afc4d2e8134

1844

1844

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?