一、使用到的库:

- requests:用于发送HTTP请求,检查目标URL的响应状态和内容。

- random:用于从预定义的用户代理列表中随机选择一个用户代理。

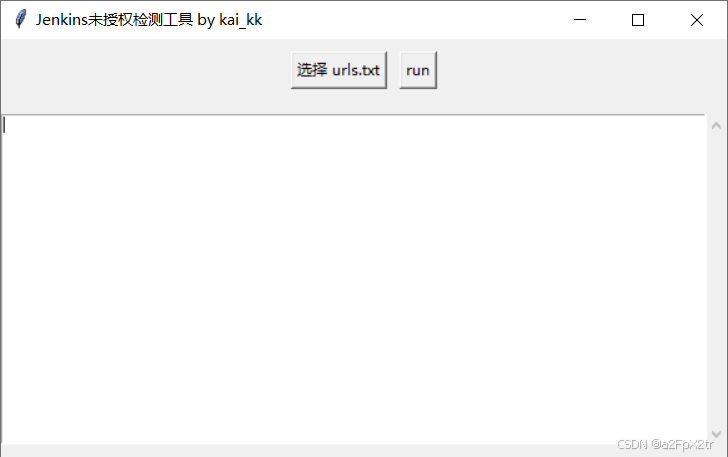

- tkinter:用于创建图形用户界面(GUI),提供用户交互。

- threading:用于实现多线程处理,以提高工具的性能和响应速度。

- scrolledtext:tkinter中的一个文本框,支持滚动,适合显示检测结果

二、工具检测漏洞的原理:

- URL格式化:将输入的IP或URL格式化为标准的HTTP地址。

- 发送请求:使用随机UA发送GET请求到文本里的url。

- 响应检查:根据返回的HTTP状态码(200)和响应内容判断是否存在未授权访问

- 响应内容中是否包含“Dashboard”或“Jenkins”等关键字,来识别是否能够直接访问Jenkins后台。

- 保存结果:若发现未授权访问,将结果保存到vuln.txt文件,并在GUI中显示。

三、寻找存在Jenkins的IP或网站

fofa语句:寻找不在中国,并且有Jenkins的IP

country!="CN" && port="8080" && app="JENKINS" && title=="Dashboard [Jenkins]" && (is_honeypot=false || is_fraud=flase) shodan语句:寻找jp存在Jenkins的IP

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

2664

2664

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?