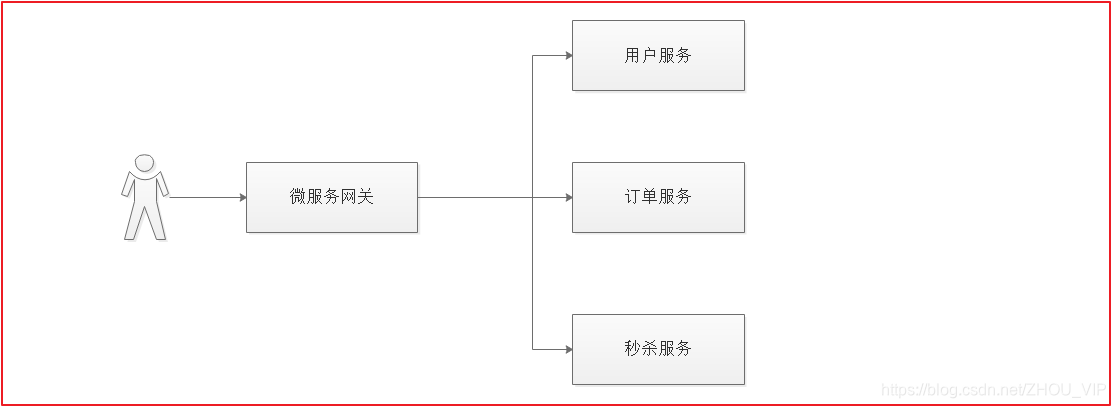

1 用户认证分析

上面流程图描述了用户要操作的各个微服务,用户查看个人信息需要访问客户微服务,下单需要访

问订单微服务,秒杀抢购商品需要访问秒杀微服务。每个服务都需要认证用户的身份,身份认证成

功后,需要识别用户的角色然后授权访问对应的功能。

身份认证

用户身份认证即用户去访问系统资源时系统要求验证用户的身份信息,身份合法方可继续访问。常

见的用户身份认证表现形式有:用户名密码登录,指纹打卡等方式。说通俗点,就相当于校验用户

账号密码是否正确。

用户授权

用户认证通过后去访问系统的资源,系统会判断用户是否拥有访问资源的权限,只允许访问有权限

的系统资源,没有权限的资源将无法访问,这个过程叫用户授权

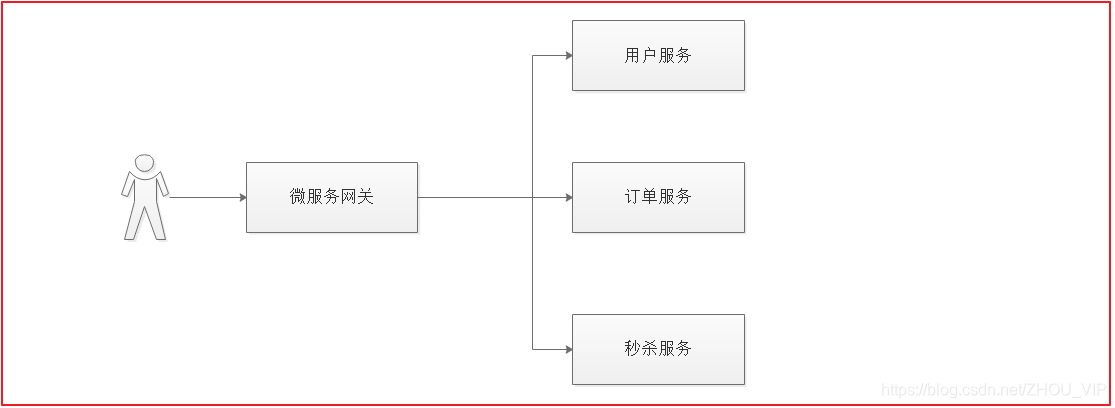

单点登录

用户访问的项目中,至少有3个微服务需要识别用户身份,如果用户访问每个微服务都登录一次就

太麻烦了,为了提高用户的体验,我们需要实现让用户在一个系统中登录,其他任意受信任的系统

都可以访问,这个功能就叫单点登录。

单点登录(Single Sign On),简称为 SSO,是目前比较流行的企业业务整合的解决方案之一。

SSO的定义是在多个应用系统中,用户只需要登录一次就可以访问所有相互信任的应用系统

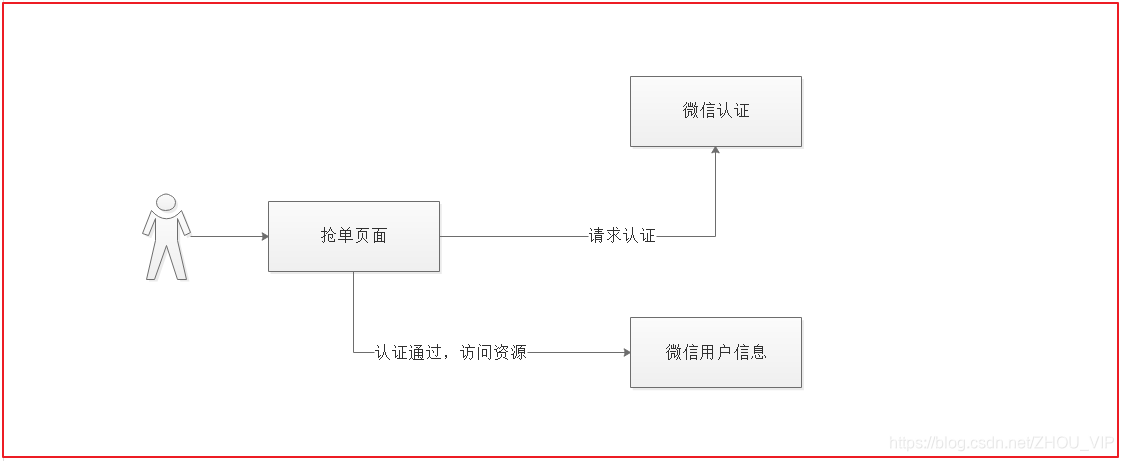

第三方登录介绍

随着国内及国外巨头们的平台开放战略以及移动互联网的发展,第三方登录已经不是一个陌生的产

品设计概念了。 所谓的第三方登录,是说基于用户在第三方平台上已有的账号和密码来快速完成

己方应用的登录或者注册的功能。而这里的第三方平台,一般是已经拥有大量用户的平台,国外的

比如Facebook,Twitter等,国内的比如微博、微信、QQ等。

1.相比于本地注册,第三方登录一般来说比较方便、快捷,能够显著降低用户的注册和登录成本,方便用户实现快捷登录或注册。

2.不用费尽心思地应付本地注册对账户名和密码的各种限制,如果不考虑昵称的重复性要求,几乎可以直接一个账号走遍天下,再也不用在大脑或者什么地方记住N多不同的网站或App的账号和密码,整个世界一下子清静了。

3.在第一次绑定成功之后,之后用户便可以实现一键登录,使得后续的登录操作比起应用内的登录来容易了很多。

4.对于某些喜欢社交,并希望将更多自己的生活内容展示给朋友的人来说,第三方登录可以实现把用户在应用内的活动同步到第三方平台上,省去了用户手动发布动态的麻烦。但对于某些比较注重个人隐私的用户来说,则会有一些担忧,所以龙哥所说的这个优点是有前提的。

5.因为降低了用户的注册或登录成本,从而减少由于本地注册的繁琐性而带来的隐形用户流失,最终提高注册转化率。

6.对于某些应用来说,使用第三方登录完全可以满足自己的需要,因此不必要设计和开发一套自己的账户体系。

7.通过授权,可以通过在第三方平台上分享用户在应用内的活动在第三方平台上宣传自己,从而增加产品知名度。

8.通过授权,可以获得该用户在第三方平台上的好友或粉丝等社交信息,从而后续可以针对用户的社交关系网进行有目的性的营销宣传,为产品的市场推广提供另一种渠道。

第三方认证

当需要访问第三方系统的资源时需要首先通过第三方系统的认证(例如:微信认证),由第三方系

统对用户认证通过,并授权资源的访问权限。

2 认证技术方案

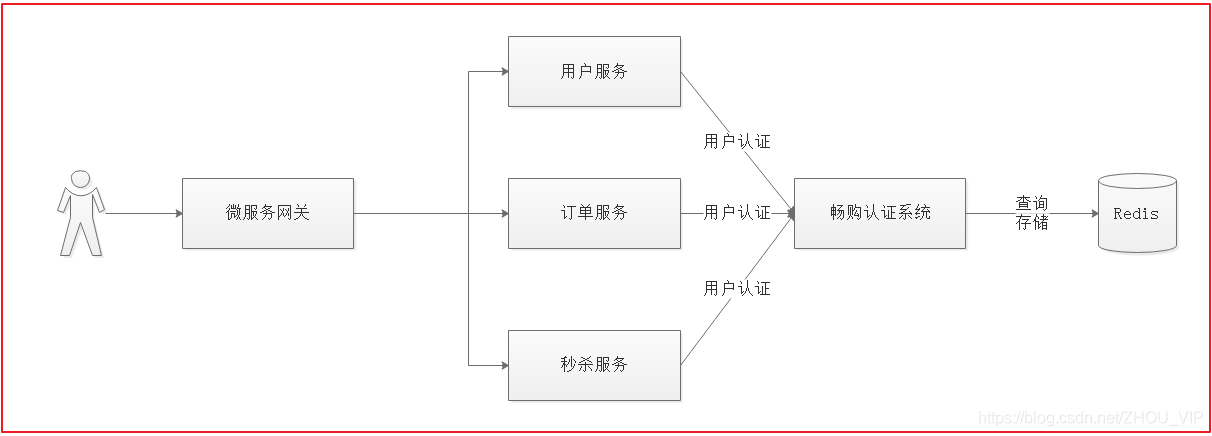

单点登录技术方案

分布式系统要实现单点登录,通常将认证系统独立抽取出来,并且将用户身份信息存储在单独的存

储介质,比如: MySQL、Redis,考虑性能要求,通常存储在Redis中,如下图:

---------------------------------------------------------------------------------------------------------------------------------

5 认证开发

5.1 需求分析

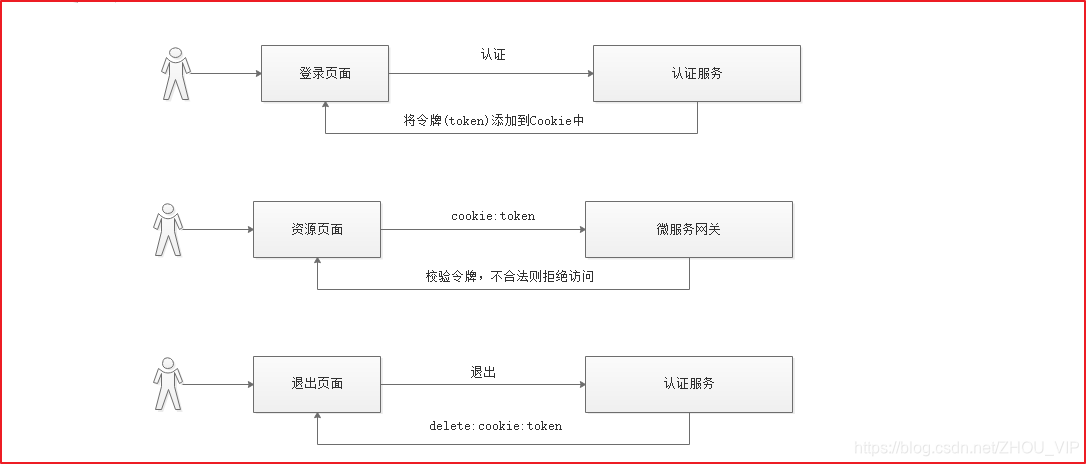

用户登录的流程图如下:

执行流程:

1、用户登录,请求认证服务

2、认证服务认证通过,生成jwt令牌,将jwt令牌及相关信息写入cookie

3、用户访问资源页面,带着cookie到网关

4、网关从cookie获取token,如果存在token,则校验token合法性,如果不合法则拒绝访问,否则放行

5、用户退出,请求认证服务,删除cookie中的token

5.2 认证服务

1、登录接口

前端post提交账号、密码等,用户身份校验通过,生成令牌,并将令牌写入cookie。

2、退出接口 校验当前用户的身份为合法并且为已登录状态。 将令牌从cookie中删除。

在changgou-user-oauth工程中添加如下工具对象,方便操作令牌信息。

创建com.changgou.oauth.util.AuthToken类,存储用户令牌数据,代码如下:

public class AuthToken implements Serializable{

//令牌信息

String accessToken;

//刷新token(refresh_token)

String refreshToken;

//jwt短令牌

String jti;

//...get...set

}

创建com.changgou.oauth.util.CookieUtil类,操作Cookie,代码如下:

public class CookieUtil {

/**

* 设置cookie

*

* @param response

* @param name cookie名字

* @param value cookie值

* @param maxAge cookie生命周期 以秒为单位

*/

public static void addCookie(HttpServletResponse response, String domain, String path, String name,

String value, int maxAge, boolean httpOnly) {

Cookie cookie = new Cookie(name, value);

cookie.setDomain(domain);

cookie.setPath(path);

cookie.setMaxAge(maxAge);

cookie.setHttpOnly(httpOnly);

response.addCookie(cookie);

}

/**

* 根据cookie名称读取cookie

* @param request

* @return map<cookieName,cookieValue>

*/

public static Map<String,String> readCookie(HttpServletRequest request, String ... cookieNames) {

Map<String,String> cookieMap = new HashMap<String,String>();

Cookie[] cookies = request.getCookies();

if (cookies != null) {

for (Cookie cookie : cookies) {

String cookieName = cookie.getName();

String cookieValue = cookie.getValue();

for(int i=0;i<cookieNames.length;i++){

if(cookieNames[i].equals(cookieName)){

cookieMap.put(cookieName,cookieValue);

}

}

}

}

return cookieMap;

}

}

创建com.changgou.oauth.util.UserJwt类,封装SpringSecurity中User信息以及用户自身基本信息,

代码如下:

public class UserJwt extends User {

private String id; //用户ID

private String name; //用户名字

public UserJwt(String username, String password, Collection<? extends GrantedAuthority> authorities) {

super(username, password, authorities);

}

//...get...set

}

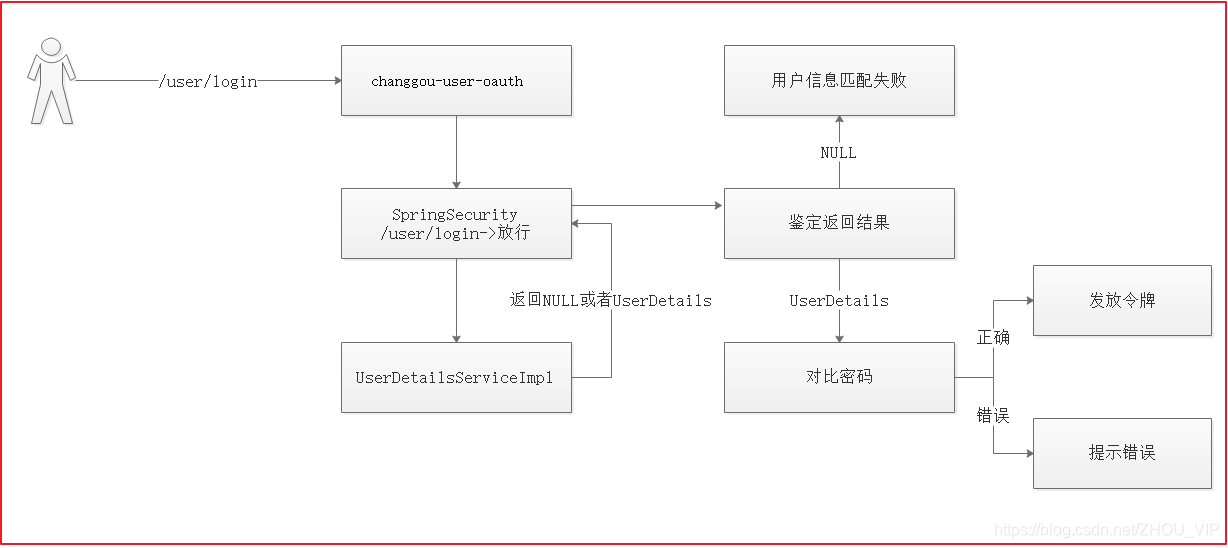

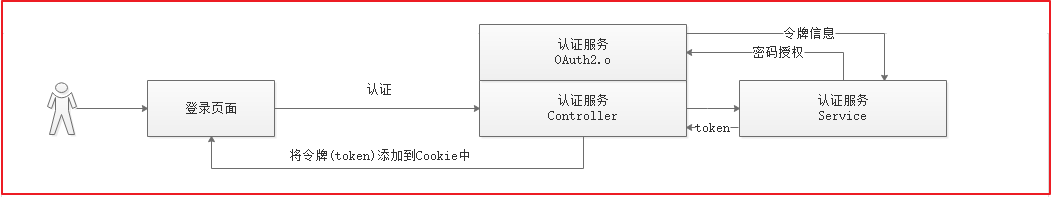

如上图,我们现在实现一个认证流程,用户从页面输入账号密码,到认证服务的Controller层,

Controller层调用Service层,Service层调用OAuth2.0的认证地址,进行密码授权认证操作,如果

账号密码正确了,就返回令牌信息给Service层,Service将令牌信息给Controller层,Controller层

将数据存入到Cookie中,再响应用户。

创建com.changgou.oauth.service.AuthService接口,并添加授权认证方法:

public interface AuthService {

/***

* 授权认证方法

*/

AuthToken login(String username, String password, String clientId, String clientSecret);

}

创建com.changgou.oauth.service.impl.AuthServiceImpl实现类,实现获取令牌数据,这里认证获

取令牌采用的是密码授权模式,用的是RestTemplate向OAuth服务发起认证请求,代码如下:

@Service

public class AuthServiceImpl implements AuthService {

@Autowired

private LoadBalancerClient loadBalancerClient;

@Autowired

private RestTemplate restTemplate;

/***

* 授权认证方法

* @param username

* @param password

* @param clientId

* @param clientSecret

* @return

*/

@Override

public AuthToken login(String username, String password, String clientId, String clientSecret) {

//申请令牌

AuthToken authToken = applyToken(username,password,clientId, clientSecret);

if(authToken == null){

throw new RuntimeException("申请令牌失败");

}

return authToken;

}

/****

* 认证方法

* @param username:用户登录名字

* @param password:用户密码

* @param clientId:配置文件中的客户端ID

* @param clientSecret:配置文件中的秘钥

* @return

*/

private AuthToken applyToken(String username, String password, String clientId, String clientSecret) {

//选中认证服务的地址

ServiceInstance serviceInstance = loadBalancerClient.choose("user-auth");

if (serviceInstance == null) {

throw new RuntimeException("找不到对应的服务");

}

//获取令牌的url

String path = serviceInstance.getUri().toString() + "/oauth/token";

//定义body

MultiValueMap<String, String> formData = new LinkedMultiValueMap<>();

//授权方式

formData.add("grant_type", "password");

//账号

formData.add("username", username);

//密码

formData.add("password", password);

//定义头

MultiValueMap<String, String> header = new LinkedMultiValueMap<>();

header.add("Authorization", httpbasic(clientId, clientSecret));

//指定 restTemplate当遇到400或401响应时候也不要抛出异常,也要正常返回值

restTemplate.setErrorHandler(new DefaultResponseErrorHandler() {

@Override

public void handleError(ClientHttpResponse response) throws IOException {

//当响应的值为400或401时候也要正常响应,不要抛出异常

if (response.getRawStatusCode() != 400 && response.getRawStatusCode() != 401) {

super.handleError(response);

}

}

});

Map map = null;

try {

//http请求spring security的申请令牌接口

ResponseEntity<Map> mapResponseEntity = restTemplate.exchange(path, HttpMethod.POST,new HttpEntity<MultiValueMap<String, String>>(formData, header), Map.class);

//获取响应数据

map = mapResponseEntity.getBody();

} catch (RestClientException e) {

throw new RuntimeException(e);

}

if(map == null || map.get("access_token") == null || map.get("refresh_token") == null || map.get("jti") == null) {

//jti是jwt令牌的唯一标识作为用户身份令牌

throw new RuntimeException("创建令牌失败!");

}

//将响应数据封装成AuthToken对象

AuthToken authToken = new AuthToken();

//访问令牌(jwt)

String accessToken = (String) map.get("access_token");

//刷新令牌(jwt)

String refreshToken = (String) map.get("refresh_token");

//jti,作为用户的身份标识

String jwtToken= (String) map.get("jti");

authToken.setJti(jwtToken);

authToken.setAccessToken(accessToken);

authToken.setRefreshToken(refreshToken);

return authToken;

}

/***

* base64编码

* @param clientId

* @param clientSecret

* @return

*/

private String httpbasic(String clientId,String clientSecret){

//将客户端id和客户端密码拼接,按“客户端id:客户端密码”

String string = clientId+":"+clientSecret;

//进行base64编码

byte[] encode = Base64Utils.encode(string.getBytes());

return "Basic "+new String(encode);

}

}

创建控制层com.changgou.oauth.controller.AuthController,编写用户登录授权方法,代码如下:

@RestController

@RequestMapping(value = "/user")

public class AuthController {

//客户端ID

@Value("${auth.clientId}")

private String clientId;

//秘钥

@Value("${auth.clientSecret}")

private String clientSecret;

//Cookie存储的域名

@Value("${auth.cookieDomain}")

private String cookieDomain;

//Cookie生命周期

@Value("${auth.cookieMaxAge}")

private int cookieMaxAge;

@Autowired

AuthService authService;

@PostMapping("/login")

public Result login(String username, String password) {

if(StringUtils.isEmpty(username)){

throw new RuntimeException("用户名不允许为空");

}

if(StringUtils.isEmpty(password)){

throw new RuntimeException("密码不允许为空");

}

//申请令牌

AuthToken authToken = authService.login(username,password,clientId,clientSecret);

//用户身份令牌

String access_token = authToken.getAccessToken();

//将令牌存储到cookie

saveCookie(access_token);

return new Result(true, StatusCode.OK,"登录成功!");

}

/***

* 将令牌存储到cookie

* @param token

*/

private void saveCookie(String token){

HttpServletResponse response = ((ServletRequestAttributes) RequestContextHolder.getRequestAttributes()).getResponse();

CookieUtil.addCookie(response,cookieDomain,"/","Authorization",token,cookieMaxAge,false);

}

}

使用postman测试:

Post请求:http://localhost:9001/user/login

本文详细介绍了用户认证和授权的过程,包括身份认证、用户授权、单点登录以及第三方登录的概念。阐述了单点登录的技术方案,通过独立的认证系统和JWT令牌实现用户登录流程。同时,讲解了第三方登录的优势,如便捷性、提高注册转化率等。最后,展示了具体的认证服务实现,包括登录接口、退出接口以及利用OAuth2.0进行授权认证的代码示例。

本文详细介绍了用户认证和授权的过程,包括身份认证、用户授权、单点登录以及第三方登录的概念。阐述了单点登录的技术方案,通过独立的认证系统和JWT令牌实现用户登录流程。同时,讲解了第三方登录的优势,如便捷性、提高注册转化率等。最后,展示了具体的认证服务实现,包括登录接口、退出接口以及利用OAuth2.0进行授权认证的代码示例。

785

785

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?