前言

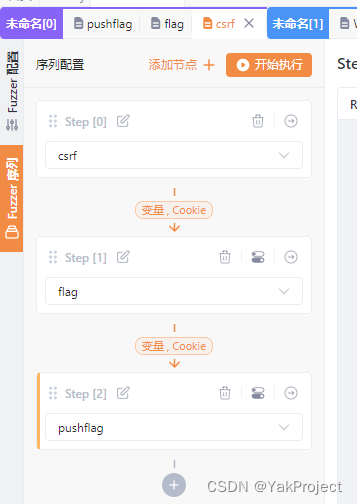

新发布的 Web Fuzzer 序列 (Web Fuzzer Sequence),使用 Fuzzer 序列可以轻松构建一整个测试工作流。这一回我们将综合利用 Yakit 现有的功能串联起 CSRF token 获取,flag 获取到提交 flag 这几个工作,最终快速构建起一个一键收割 flag 的 AWD 脚本。

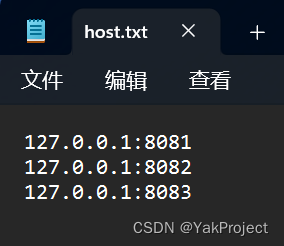

在开始之前,先介绍一下测试环境。这是一个AWD靶场,平台在 127.0.0.1:8080,上面有目前三台靶机分别在127.0.0.1:8001 - 127.0.0.1:8083。他们都有一个目录穿越,但是有csrf token保护。

这篇文章将使用 Yakit 的能力快速构建一个攻击脚本

Fuzzer Tag 请求多个靶机

这里先整理好所有的靶机地址,并使用fuzztag按照行读取到host变量

host变量会被继承到后面的所有请求,因此只需要设置一次这个变量

本文介绍如何使用Yakit的WebFuzzerSequence功能,结合FuzzerTag和CSRFToken处理,实现自动化攻击,从靶场多靶机的CSRFtoken获取到flag提交,无需编写大量代码,适用于AWD环境。

本文介绍如何使用Yakit的WebFuzzerSequence功能,结合FuzzerTag和CSRFToken处理,实现自动化攻击,从靶场多靶机的CSRFtoken获取到flag提交,无需编写大量代码,适用于AWD环境。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

9381

9381