当项目运行过程中的Html页面获取来自Views中的数据时,获取到的数据存在HTML转义的特性:

在使用template模板语言时,需要注意的是{{ }}用于加载变量,而{% %}用于加载语句

正常:{{ str_data}} , safe机制:{{ str_data | safe}}

safe安全机制慎用,一旦使用,就会出现被JS注入攻击的可能,当safe不出现的时候,是不会产生这个影响的

举个例子如下:

在Urls文件中:

urlpatterns = [

url(r'^getperson/',views.getperson)

]

在Views模块下:

其中getElementsByTagName 为通过Html页面中的标签名获取其中元素;

innerText 与 innerHtml 都是打印标签之间的文本信息

innerHtml 打印标签之间的内容,包括标签和文本信息,各浏览器都支持,但是高版本的浏览器会原样打印。

innerText 打印标签之间的纯文本信息,会将标签过滤掉,低版本的火狐浏览器不支持,而是支持textContent

def getperson(request):

str = '''

<script>

var h = document.getElementsByTagName('h1')

for(var i=0;i<h.length;i++){

h[i].innerHTML = '周公吐脯,天下归心'

}

</script>

'''

return render(request,'person.html',context={'str_data': str})

在访问的Html文件——person.html中:

<h1>对酒当歌,人生几何</h1>

<h1>譬如朝露,去日苦多</h1>

<h1>青青子衿,悠悠我心</h1>

<h1>何为今故,沉吟至今</h1>

{{ str_data|safe }}

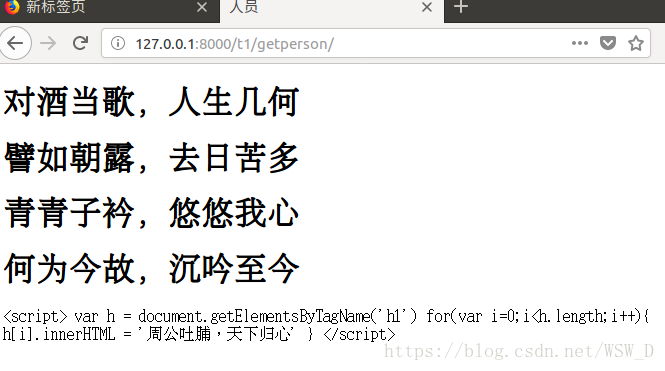

无safe机制时页面显示图:

下图可以看出在非safe机制下,加载的str_data变量只是一个字符串,未被HTML页面解析;

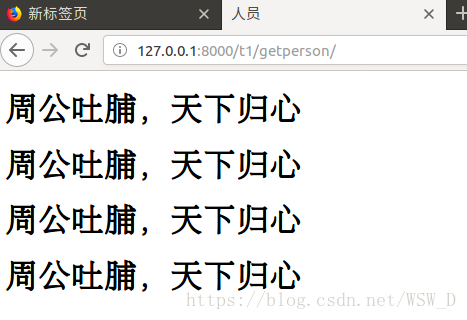

Js代码注入之后的页面效果图:

本文探讨了Django框架模板语言中的安全机制,特别是`safe`过滤器的使用。`{{ str_data }}`用于加载变量,而`{{ str_data | safe }}`启用安全机制,允许HTML内容被浏览器解析。然而,`safe`慎用,因为它可能导致JavaScript注入攻击。示例展示了在不同情况下,如无`safe`时HTML字符串如何被当作纯文本显示,以及启用`safe`后JavaScript代码如何影响页面。

本文探讨了Django框架模板语言中的安全机制,特别是`safe`过滤器的使用。`{{ str_data }}`用于加载变量,而`{{ str_data | safe }}`启用安全机制,允许HTML内容被浏览器解析。然而,`safe`慎用,因为它可能导致JavaScript注入攻击。示例展示了在不同情况下,如无`safe`时HTML字符串如何被当作纯文本显示,以及启用`safe`后JavaScript代码如何影响页面。

1640

1640

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?