不安全的strcpy

strcpy

将src指向的以null结尾的字节字符串(包括null终止符)复制到dest指向其第一个元素的字符数组。

如果dest数组不够大,则行为未定义。 如果字符串重叠,则行为未定义。 如果dest不是指向字符数组的指针,或者src不是指向以null结尾的字节字符串的指针,则行为是未定义的。

strcpy,strncpy等函数都不安全.原因在于他们都不检查边界,极易造成栈溢出.笔者在使用strcpy时,发现有时候会检测到栈溢出,有时候不会,故做了一次实验.

-

char test[2];

代码如下:#include <stdio.h> #include <stdlib.h> #include <string.h> int main() { char *test="hellohellohellohellohellohellohellohellohellohellohello"; char test2[2]; //char *test2=(char*)malloc(2*sizeof(char)); //char *test2 = "dh"; strcpy(test2,test); printf("%s",test); //free(test2); return 0; }

这种情况下,是可以检测到栈溢出的.

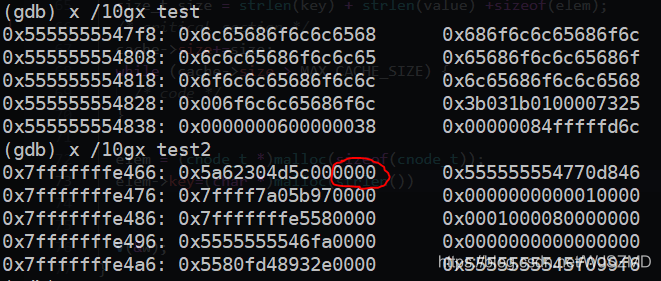

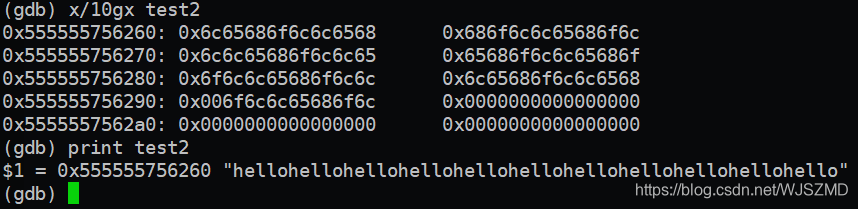

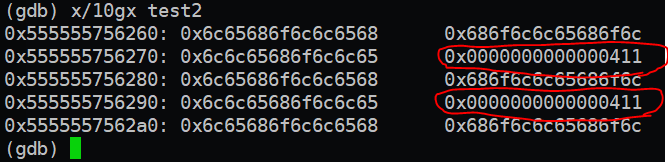

strcpy前的内存情况:

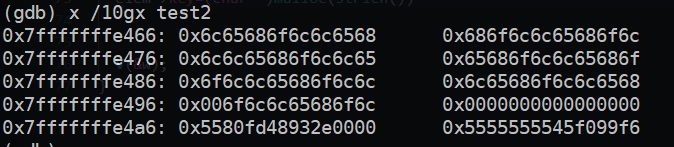

strcpy后的内存情况:

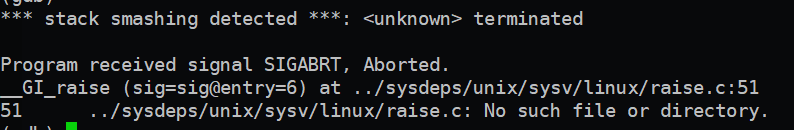

报错:stack smashing detected

char *test=(char *)malloc(2*sizeof(char));

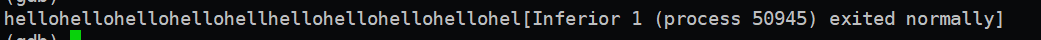

这种情况,无法检测到栈溢出.

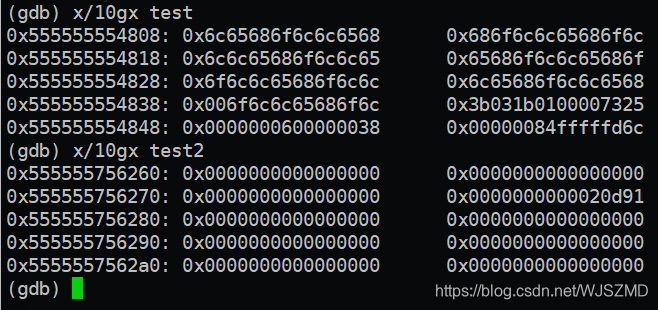

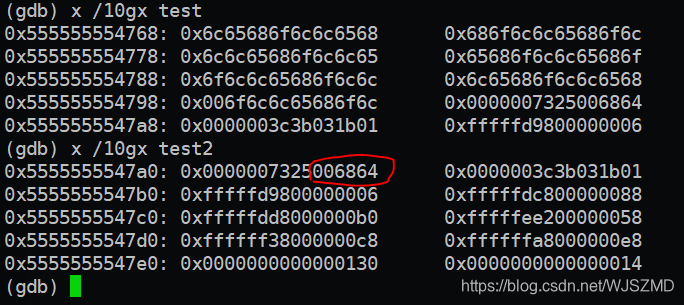

strcpy前的内存情况:

strcpy后的内存情况:

printf()之后的test2内存情况:

但此处有一个问题,在printf("%s",test2);之后,为何test2的内存发生了变化?

猜测是有可能其他栈函数修改了这个应不属于test2的内存位置.

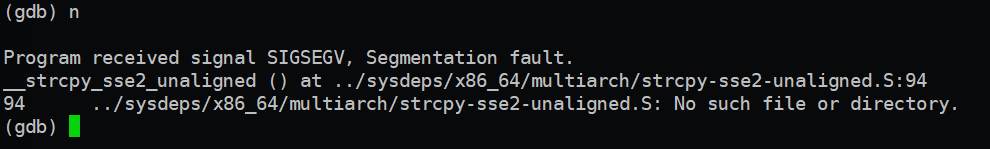

char *test2="dh";

这种情况, 报错段异常:

strcpy前的内存情况:

报错Segmentation fault:

总结

对于strncpy``````strcpy也是同理的,可能无意间就会修改错误的内存内容.

最好是使用strcpy_s()等安全函数,如果不得已要使用原函数,就要做好边界的计算处理.

故由于这个原因,有很多恶意程序注入的方式,详见我的这篇笔记,实际上是CSAPP的一个lab.

本文讨论了C语言中strcpy函数存在的安全隐患,包括可能导致的栈溢出和内存未定义行为。通过实验展示了不同情况下栈溢出是否能被检测到,并提出了使用安全函数如strncpy或手动检查边界来避免此类问题的重要性。

本文讨论了C语言中strcpy函数存在的安全隐患,包括可能导致的栈溢出和内存未定义行为。通过实验展示了不同情况下栈溢出是否能被检测到,并提出了使用安全函数如strncpy或手动检查边界来避免此类问题的重要性。

944

944