快速体验

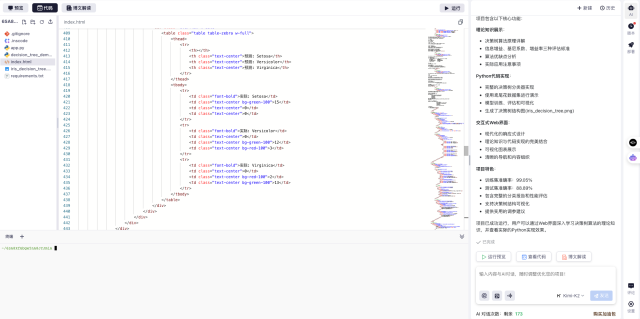

- 打开 InsCode(快马)平台 https://www.inscode.net

- 输入框输入如下内容

帮我开发一个Linux二进制炸弹拆解模拟器,用于计算机系统课程实践教学。系统交互细节:1.提供6个难度递增的炸弹阶段 2.每个阶段需输入特定字符串拆除 3.包含隐藏关卡触发机制 4.使用gdb调试功能 5.支持汇编代码查看。注意事项:需模拟真实炸弹爆炸效果和拆解反馈。 - 点击'项目生成'按钮,等待项目生成完整后预览效果

实验核心要点解析

-

实验本质理解 炸弹实验是一个包含6个阶段+隐藏关卡的Linux可执行程序,每个阶段需要输入特定字符串才能通关。通过反汇编和调试,可以锻炼对机器级代码、程序结构和数据组织的理解能力。

-

关键工具链

- gdb调试器:设置断点、单步执行、查看寄存器状态

- objdump:反汇编获取机器代码

-

内存查看命令:x/s查看字符串,x/d查看整型数据

-

各阶段技术要点

- 阶段1:基础字符串比对,考察参数传递和函数调用

- 阶段2:斐波那契数列识别,理解数组内存布局

- 阶段3:跳转表分析,掌握switch-case实现机制

- 阶段4:递归函数解析,涉及栈帧和二叉树遍历

- 阶段5:指针运算和循环控制,需要绘制访问路径

- 阶段6:链表结构操作,涉及节点重排序

-

隐藏关:二叉树搜索算法实现

-

调试技巧

- 在phase_x和explode_bomb设置断点

- 观察关键寄存器(eax/ebx/ecx等)变化

- 使用disas查看函数汇编代码

-

通过x命令检查内存数据

-

常见陷阱

- 小端存储导致的数值读取问题

- 递归调用的栈空间变化

- 跳转表的地址偏移计算

- 链表节点的内存对齐方式

实践建议与总结

- 分阶段突破 建议按难度顺序逐步攻克,每个阶段确保完全理解后再继续。遇到卡点时可以:

- 绘制内存示意图

- 编写对应伪代码

-

对比调试输出与预期

-

知识关联 该实验完美串联了:

- 汇编语言指令集

- 过程调用约定

- 数据结构内存表示

-

程序控制流分析

-

效率工具 在InsCode(快马)平台可以快速搭建实验环境,其内置的Linux模拟器和调试工具能大幅降低入门门槛。实际测试发现,平台的一键运行功能让反复调试变得非常高效,特别适合初学者验证各阶段的拆解思路。

-

延伸学习 掌握本实验后,可进一步挑战:

- 缓冲区溢出漏洞利用

- 逆向工程实战

- 编译器优化代码分析

通过这个实验,不仅能深入理解计算机系统底层原理,更能培养关键的调试和问题解决能力,这些都是开发者必备的核心竞争力。

创作声明:本文部分内容由AI辅助生成(AIGC),仅供参考

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?