一.防火墙的基本知识---------------------------------------------------------

防火墙:可以想象为古代每个城市的城墙,用来防守敌军的攻击。墙,始于防,忠于守。从古至今,墙予人以安全之意。

防火墙的主要职责在于:控制和防护----安全策略----防火墙可以根据安全策略来抓取流量,之后做出对应的动作。

防火墙的分类:

吞吐量:防火墙同一时间处理的数据量

防火墙的发展史:

传统防火墙(包过滤防火墙)----一个严格的规则表

判断信息:数据包的源IP地址、目的IP地址、协议类型、源端口、目的端口(五元组)

工作范围:网络层、传输层(3-4层)

和路由器的区别:普通的路由器只检查数据包的目标地址,并选择一个达到目的地址的最佳路径;防火墙除了要解决目的路径以外还需要根据已经设定的规则进行判断“是与否”。

技术应用:包过滤技术。

优势:对于小型站点容易实现,处理速度快,价格便宜

劣势:规则表会很快变得庞大复杂难运维,只能基于五元组;现在很多安全风险集中在应用层中,所以,仅关注三、四层的数据无法做到完全隔离安全风险;逐包进行包过滤检测,将导致防火墙的转发效率过低,成为网络中的瓶颈。

在ACL列表中,华为体系下,末尾是没有隐含规则的,即如果匹配不到ACL列表,则认为ACL列表不存在,之前可以通过,则还可以通过;但是,在防火墙的安全策略中,为了保证安全,末尾会隐含一条拒绝所有的规则,即只要没有放通的流量,都是不能通过的。

传统防火墙(应用代理防火墙)----每个应用添加代理

判断信息:所有应用层的信息包

工作范围:应用层(7层)

和包过滤防火墙的区别:包过滤防火墙基于三、四层,通过检测报头进行规则表匹配;应用代理防火墙工作于7层,检查所用应用层信息包,每个应用需要添加对应的代理服务

技术应用:应用代理技术

优势:检查了应用层的数据

劣势:检查效率低、配置运维难度极高,可伸缩性差;因为需要防火墙进行先一步安全识别,所以,转发效率会降低(原来的三层握手就会变成六次握手);可伸缩性差,每一种应用代理程序需要代理的话,都需要开放对应的代理功能,如果没有开发,则无法进行代理。

传统防火墙(状态检测防火墙)----首次检查建立会话表

判断信息:IP地址、端口号、TCP标记

工作范围:链路数据层、网络层、传输层(2-4层)

和包过滤防火墙的区别:包过滤防火墙基于三、四层,通过检测报头进行规则表匹配;是包过滤防火墙的升级版,一次检查建立会话表,后期直接按会话表放行

技术应用:状态检测技术

优势:主要检查3-4层能够保证效率,对TCP防御较好

劣势:应用层控制较弱,不检测数据区

“会话表表技术”----首包检测

入侵检测系统(IDS)----网络摄像头

部署方式:旁路部署,可多点部署

工作范围:2-7层

工作特点:根据部署位置监控流量的攻击事件,属于一个事后呈现的系统,相当于网络上的监控摄像头

目的:传统防火墙只能基于规则执行“是”或“否”的策略,IDS主要是为了帮助管理员清晰的了解到网络环境中发生了什么事情

IDS----一种侧重于分线管理的安全机制----滞后性

旁路部署例子:

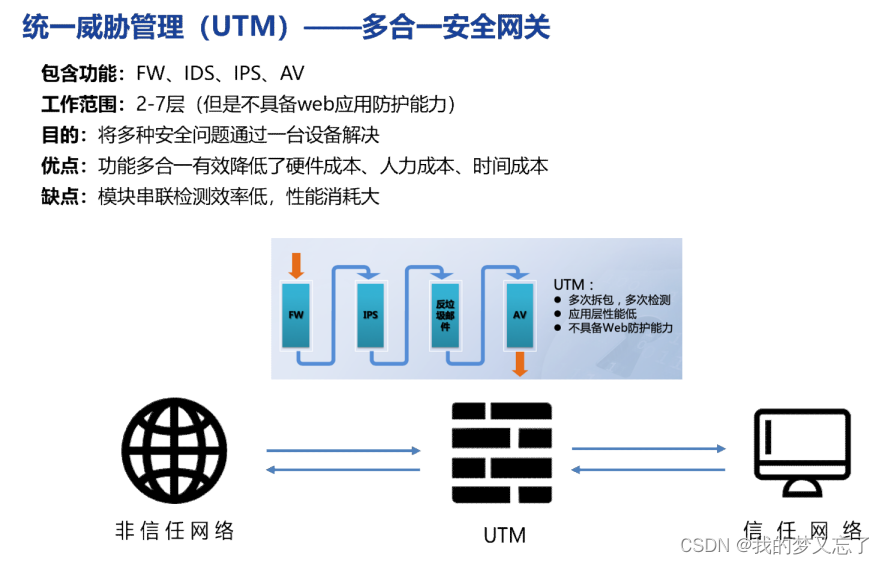

在UTM中,个功能板块是串联工作,所以,检测效率并没有得到提升。但是,因为集成在了一台设备中,维护成本得到了降低。

改进点核心:相较于之前UTM中各模块的串联部署,变为了并联部署,仅需要一次检测,所有 功能模块都可以做出对应的处理。大大提高了工作效率。

防火墙的其他功能:

防火墙的控制

带内管理 --- 通过网络环境对设备进行控制 --- telnet,ssh,web --- 登录设备和被登 录设备之间网络需要联通

带外管理 --- console线,mini usb线

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

3837

3837

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?