XXL-JOB作为一款轻量级分布式任务调度平台被越来越多企业采用。,在实际部署过程中,由于配置疏忽或版本漏洞,存在被攻击者利用的风险。本文整理并复现了多个XXL-JOB常见安全漏洞,包括弱口令、未授权访问、反序列化漏洞等,旨在为安全研究者和开发者提供参考。

XXL-JOB界面

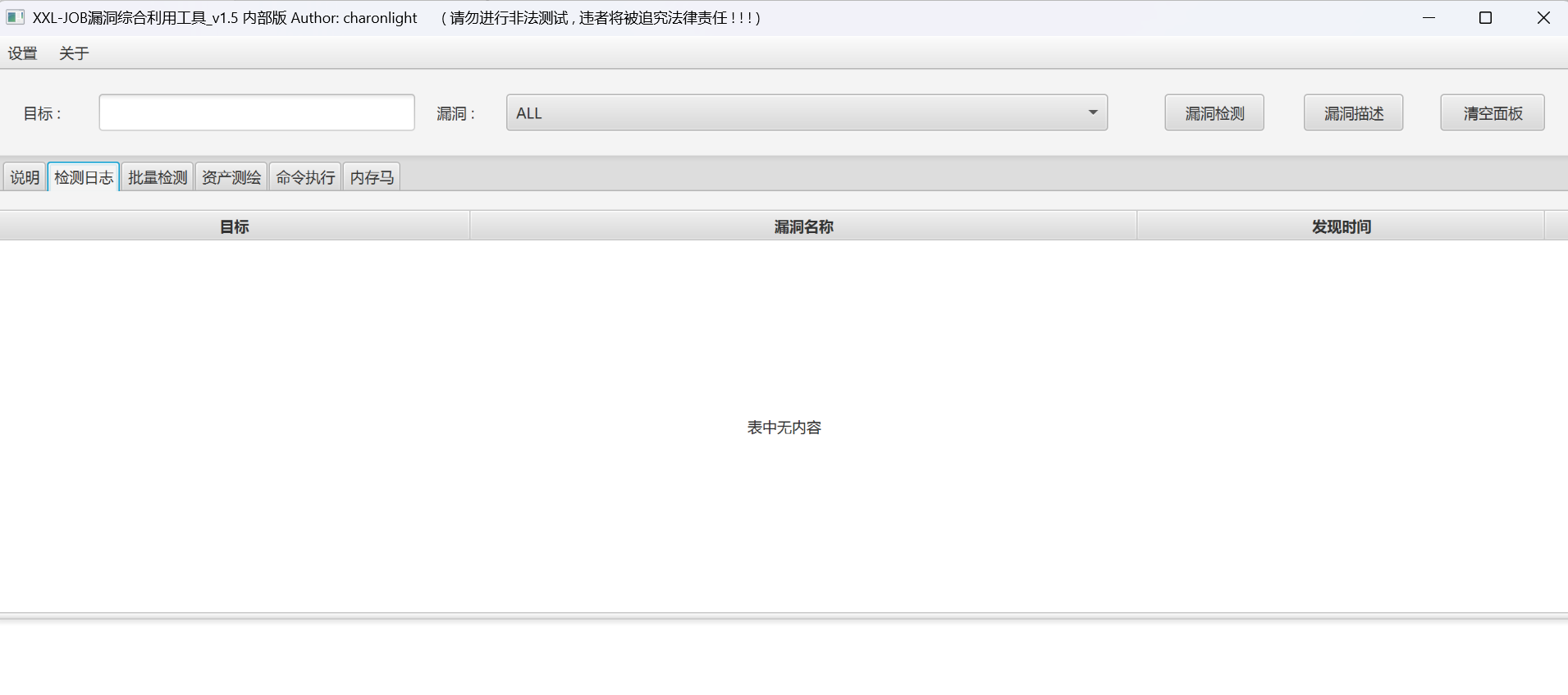

工具界面:

工具目前支持如下漏洞的检测 :

XXL-JOB-Admin 默认登陆密码

XXL-JOB-Admin 后台RCE ( 工具支持利用模块 : 内存马注入 )

XXL-JOB-Admin 前台api未授权 hessian2反序列化 ( 工具支持利用模块 : 命令执行 内存马注入 )

XXL-JOB-Executor Restful API 未授权访问命令执行 ( 工具支持利用模块 : 命令执行 )

XXL-JOB-Executor 默认accessToken权限绕过 ( 工具支持利用模块 : 命令执行 )

且支持批量检测。

注意http://ip/可以检测成功,而http://ip/toLogin 则不可以检测,注意去除后缀

fofa查询

app.name="XXL-JOB"||title="任务调度中心"||body="jobconf_trigger_type"||web.icon=="421c7c35244591f892496fe4d6e51921"

通过网盘分享的文件:xxl-jobExploitGUI

链接: https://pan.baidu.com/s/1gkp4mJ7MJ-I7ZfaaA3LnOw?pwd=8880 提取码: 8880

1026

1026

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?