学习记录-cdn绕过

备注:文章仅用于学术交流

一、什么是cdn

简单得说,cdn就是一个缓存服务器,目的就是为了解决大量用户访问卡顿等问题,它被分布在多个地方,缓存一些资源包括静态资源,这样不同地方的用户访问目标就会被指派到离用户很近得cdn服务器上获取资源,从而解决卡顿等其它问题。在渗透过程中,就会遇到一个问题,访问目标被转发到cdn上,从而找不到目标的真实ip,ping目标返回的是cdn的ip,即时我们技术很强拿下了cdn服务器,现在主流做法是目标购买第三方cdn服务,或者自己购买云服务搭建,所以即使你拿到了cdn服务器,对渗透目标没有太大帮助,然后还容易打偏,打到第三方那里,目标仅仅做了一个转发而已,所以我们要绕cdn,直接找到目标ip,针对性渗透达到入侵目的。

二、怎么判断目标是不是挂了cdn

1)通过全国ping

百度搜全国ping,在线网站很多,站长工具里也提供。

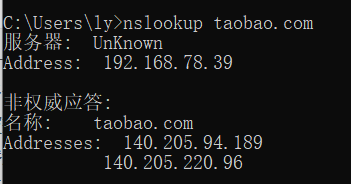

2)使用 nslookup 进行检测

通过去查dns解析记录对目标进行检查,cmd 自带:nslookup xx域名

若解析的Addresses含多个ip,则挂了cdn。

三、绕过cdn的常见方法

1)邮箱服务器

利用目标站点功能如找回密码等给自己发一个邮箱,一般邮箱的头部会标识目标的ip。

2)微信小程序、app

很多网站会挂上自己的app、微信小程序,可以查看这些和后台的交互,后台ip很大可能就是真实ip。

3)证书

https://censys.io/

查询证书相关站点,可能找到对应真实ip

4)dns历史记录 找最早的那一条

网上查找dns历史记录,找最早的那一条很大可能就是真实ip。

https://dnsdb.io/zh-cn/ ###DNS查询

https://x.threatbook.cn/ ###微步在线

http://toolbar.netcraft.com/site_report?url= ###在线域名信息查询

http://viewdns.info/ ###DNS、IP等查询

https://tools.ipip.net/cdn.php ###CDN查询IP

5)全球ping

很多cdn没有覆盖那么多,多找点国外不同地方来ping,如果不同跨度的国家都ping是一个ip,很可能就是真实ip。

6)子域名查询

爆破子域名,然后ping多个子域名,可能就能找到真实ip。

7)目标漏洞

目标敏感文件泄露,例如:phpinfo之类的

或者其它漏洞,根据实战而定

2252

2252

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?