jphide隐写

记一次jphide隐写的题目,比赛时一直在研究工具导致没做出来。

解题思路:

-

交流了一下其他队伍发现他们是通过修改工具汇编从而达到遇到密码错误就循环回去,从而实现爆破密码。

-

想到之前刚入门ctf的时候遇到过一次,之后再也没遇到了,当时使用的是工具。下面开始解题:

题目给了一个图片和

jpseek解隐写的工具。我们通过foremost进行分离图片。

可以看到分离出一个二维码。

我们看到通过CQR扫码提示是四位数字。

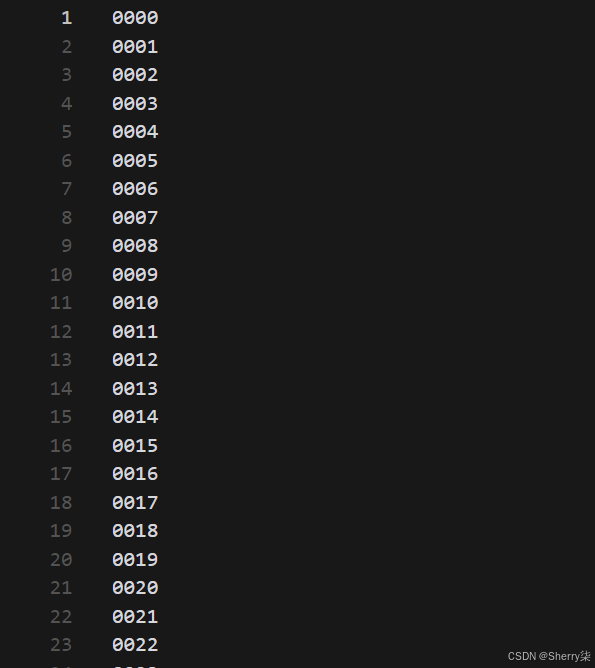

我们写个python脚本生成字典准备用来爆破:

wordlist = [f"{i:04d}" for i in range(10000)]

with open("passwords.txt", "w") as f:

for word in wordlist:

f.write(word + "\n")

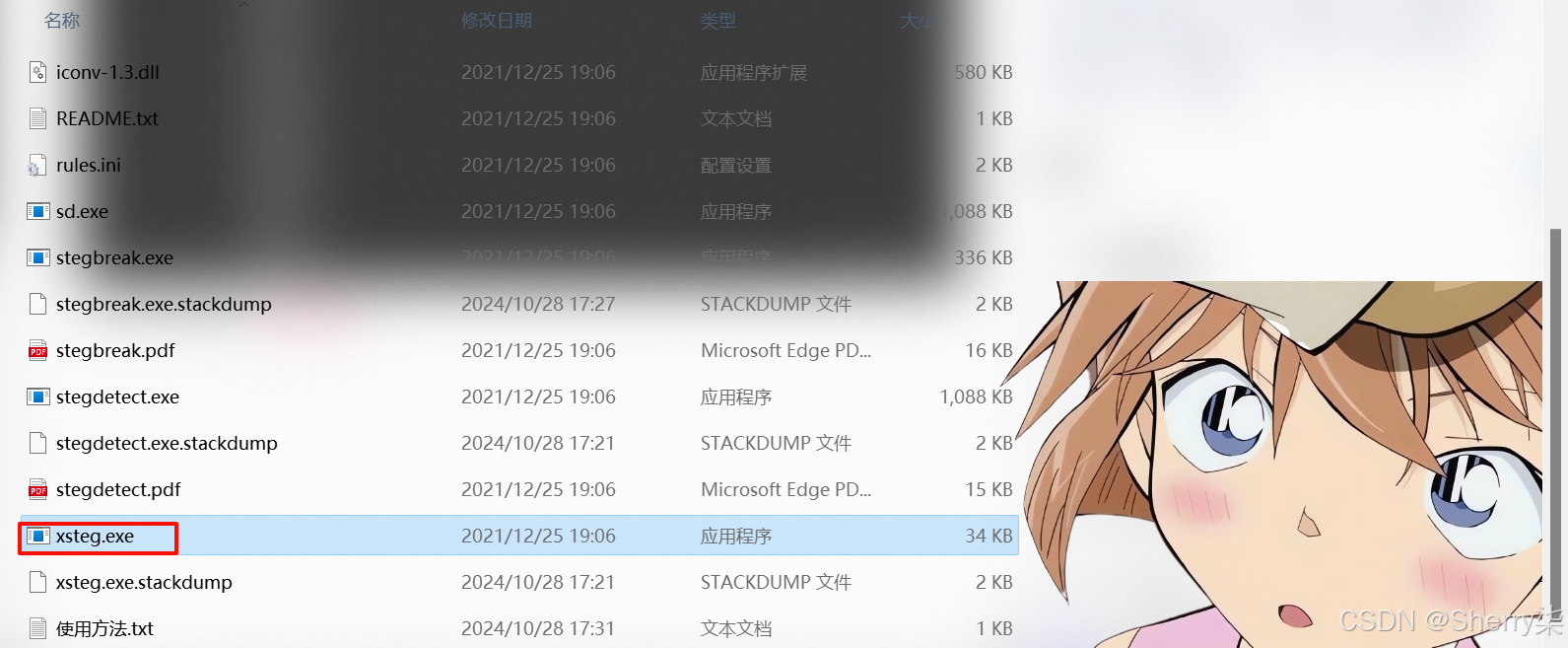

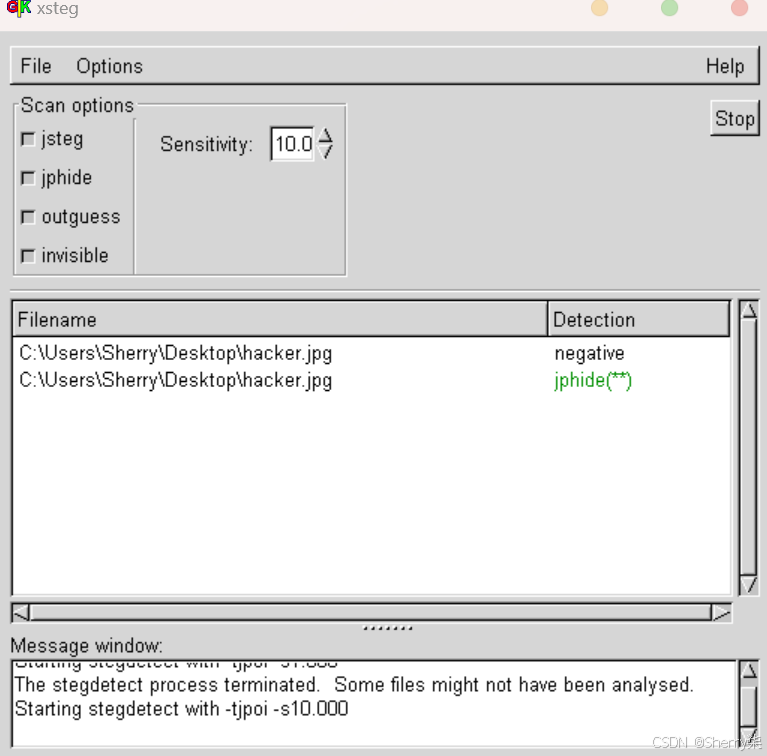

之后打开我们的stegdetect。

我们这里使用图形化工具xsteg,以管理员身份启动。

可以看到成功爆破出隐写方式,当然我们从他给的工具也能看出来为jphide。

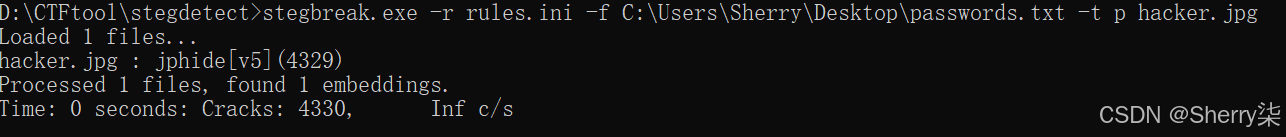

我们已知密码提示为四位数字,我们使用stegdetect下的stegbreak工具进行爆破密码。

这里成功通过密码本爆破出密码,为4329。

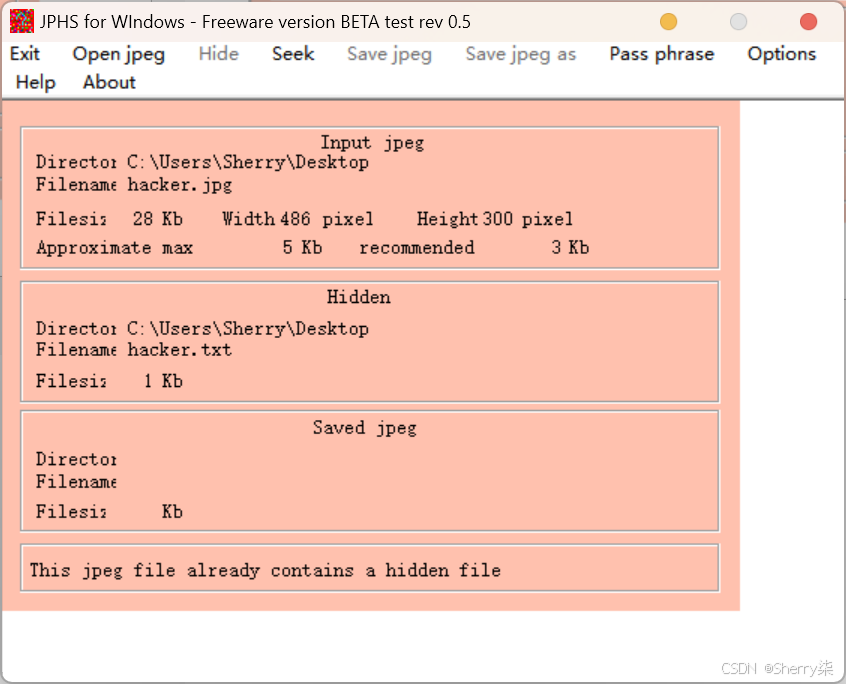

我们打开jphide隐写工具

点击seek进行解密

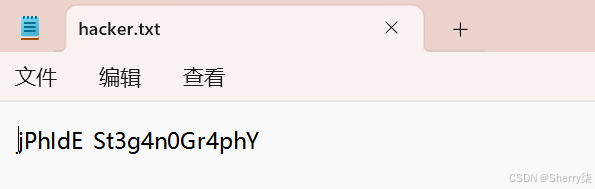

成功导出文件。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?