misc

buuctf-ningen

双击附件得到了在线图片,先将图片另存为,用010打开,发现末尾有显示一个txt文件,那么我们要进行文件分离,用随波逐流处理

双击附件得到了在线图片,先将图片另存为,用010打开,发现末尾有显示一个txt文件,那么我们要进行文件分离,用随波逐流处理

然后得到了一个文件夹,文件夹里有一个压缩包,压缩包解压需要密码,那么用爆破软件,根据题目提示,是一个四位数的数字密码,得到密码是8368

然后得到了一个文件夹,文件夹里有一个压缩包,压缩包解压需要密码,那么用爆破软件,根据题目提示,是一个四位数的数字密码,得到密码是8368 然后用这个密码将压缩包解压,得到了ningen.txt,那么查看得到了flag

然后用这个密码将压缩包解压,得到了ningen.txt,那么查看得到了flag

web

bugku-变量1

开启环境后看到了代码 逐行分析

逐行分析

- variable是变量的意思,即告知我们flag在变量里面

- 禁用所有PHP错误报告

- 包含了一个叫flag1.php的五文件

- 代码中 高亮这个文件

- 确保有args参数的输入

- 将args参数的值赋值给变量$args

- 一个正则表达式,检查$args变量的值是否符合\w+这个模式,也就是是否只包含字母、数字和下划线。如果不符合,则执行后面的代码块。

- 结束程序运行

- 动态输出变量$$args的值

/^\w+$/中,

- 两个/ / 表明正则表达式的开始与结束,

- ^是开始字符,

- $是结束字符,

- \w 包含【a-z, A-Z, ,0-9】中的字符,

- +代表可以有一个或多个。

$_POST [用于接收post提交的数据]

$_GET [用于获取url地址栏的参数数据]

$_FILES [用于文件就收的处理img (最常见)]

$_COOKIE [用于获取与setCookie()中的name 值]

$_SESSION [用于存储session的值或获取session中的值]

$_REQUEST [具有get,post的功能,但比较慢]

SERVER[是预定义服务器变量的一种,所有SERVER[是预定义服务器变量的一种,所有_SERVER [是预定义服务器变量的一种,所有_SERVER开头的都

$GLOBALS [一个包含了全部变量的全局组合数组]`变量的名字就是数组的键`[不出意外就是你啦]

$_ENV [ 是一个包含服务器端环境变量的数组。它是PHP中一个超级全局变量,我们可以在PHP 程序的任何地方直接访问它]

其中有$_GET,那么就涉及到了超全局变量 但是传参后不是它,换一个全局变量

但是传参后不是它,换一个全局变量

crypto

easy_crypto

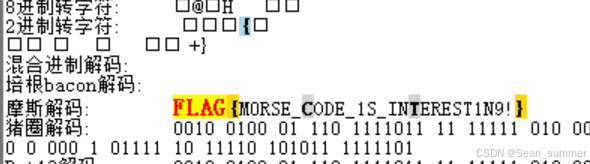

下载附件后得到的是一堆010 可能会联系到摩斯密码,因为,摩斯密码就是点与划,但是随波逐流直接解码

可能会联系到摩斯密码,因为,摩斯密码就是点与划,但是随波逐流直接解码  证实了就是摩丝,但是题目的形式是flag{},所以大写字母需要换成小写

证实了就是摩丝,但是题目的形式是flag{},所以大写字母需要换成小写

bugku-easy_hash

解压附件后一个打开是一串密文(应该是什么加密的) 另一个是py程序

另一个是py程序 ,简单看这个程序就是将flag文件读取后,对其每个字符进行md5加密,所以我们需要对那个output文件的每一行进行md5解密,

,简单看这个程序就是将flag文件读取后,对其每个字符进行md5加密,所以我们需要对那个output文件的每一行进行md5解密,

但是用这个批量md5解密工具批量md5解密

8fa14cdd754f91cc6554c9e71929cce7 f 2db95e8e1a9267b7a1188556b2013b33 l 0cc175b9c0f1b6a831c399e269772661 a b2f5ff47436671b6e533d8dc3614845d g f95b70fdc3088560732a5ac135644506 { 61e9c06ea9a85a5088a499df6458d276 W e1671797c52e15f763380b45e841ec32 e c4ca4238a0b923820dcc509a6f75849b 1 4a8a08f09d37b73795649038408b5f33 c cfcd208495d565ef66e7dff9f98764da 0 6f8f57715090da2632453988d9a1501b m e1671797c52e15f763380b45e841ec32 e b14a7b8059d9c055954c92674ce60032 _ e358efa489f58062f10dd7316b65649e t cfcd208495d565ef66e7dff9f98764da 0 b14a7b8059d9c055954c92674ce60032 _ e358efa489f58062f10dd7316b65649e t 2510c39011c5be704182423e3a695e91 h e1671797c52e15f763380b45e841ec32 e b14a7b8059d9c055954c92674ce60032 _ f1290186a5d0b1ceab27f4e77c0c5d68 w cfcd208495d565ef66e7dff9f98764da 0 4b43b0aee35624cd95b910189b3dc231 r c4ca4238a0b923820dcc509a6f75849b 1 8277e0910d750195b448797616e091ad d b14a7b8059d9c055954c92674ce60032 _ cfcd208495d565ef66e7dff9f98764da 0 8fa14cdd754f91cc6554c9e71929cce7 f b14a7b8059d9c055954c92674ce60032 _ 6f8f57715090da2632453988d9a1501b m 8277e0910d750195b448797616e091ad d e4da3b7fbbce2345d7772b0674a318d5 5 cbb184dd8e05c9709e5dcaedaa0495cf }

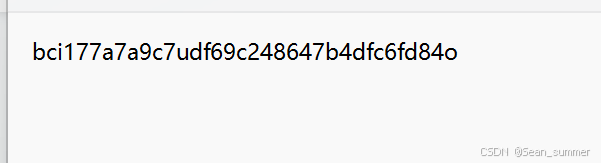

bugku-你以为是md5吗

下载附件后,打开是一段密文 根据题目,应该与md5有关,数了一下,有35位,不符合md5密文的特征

根据题目,应该与md5有关,数了一下,有35位,不符合md5密文的特征

md5通常为32位或者16位,其中32位的包含的为0~9、a~f,而16位的也是从32位密文中提取的部分而得

所以在这个密文中的i,u,o是多余的,应当删除,然后在线工具解码即可

re

bugku-特殊的base64

附件是一个exe,查壳后发现无壳的64位,用ida反编译查看,一打开就看到了酷似base64编码的,那么这个应该是密文 双击它后,又发现了另一个一串字符串,这个应该就是加密的码表

双击它后,又发现了另一个一串字符串,这个应该就是加密的码表 然后我们用ctberchef的from base64解码,得到了flag

然后我们用ctberchef的from base64解码,得到了flag

2365

2365

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?