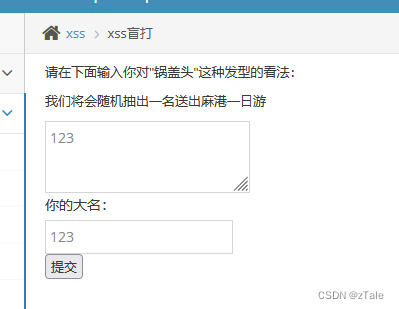

先尝试提交一下表单,看看情况:

发现并没有什么用,没效果。

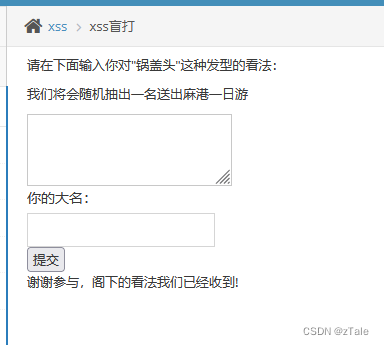

直接查看一下网页源码:

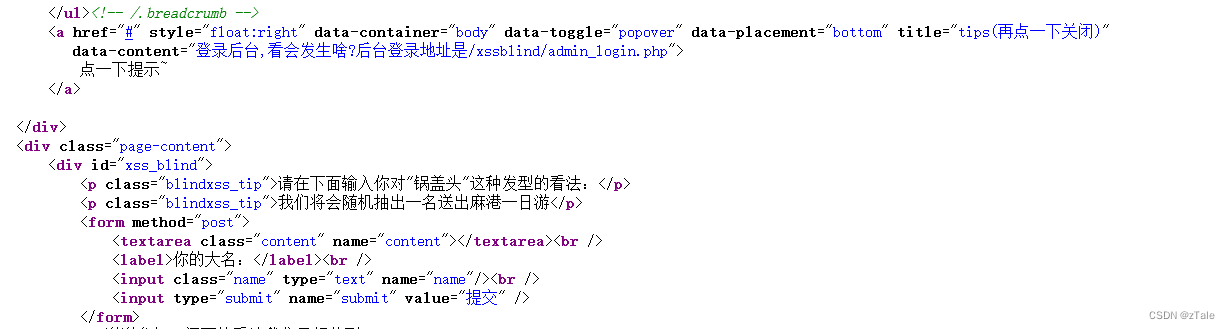

说明有后台管理,当然源码已经给了提示:后台登陆地址,但是我们也可以使用工具去扫后台:

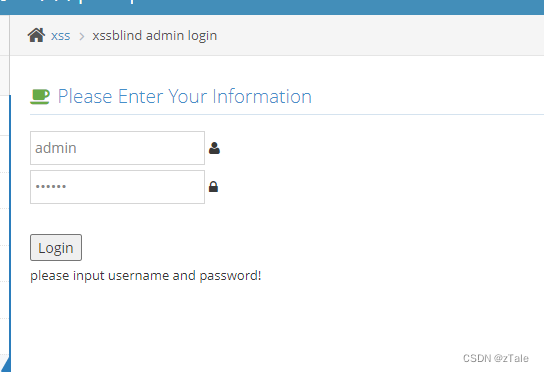

进入后台登录界面,可以爆破账号密码进入,账号密码都是弱口令:admin 123456

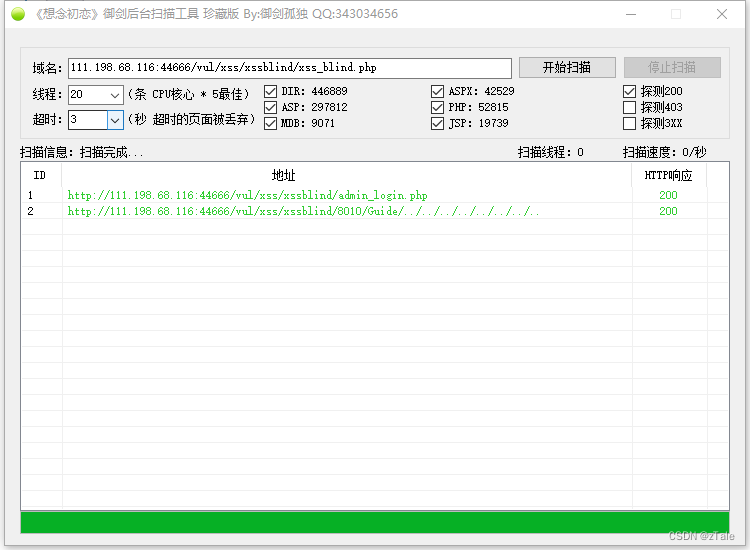

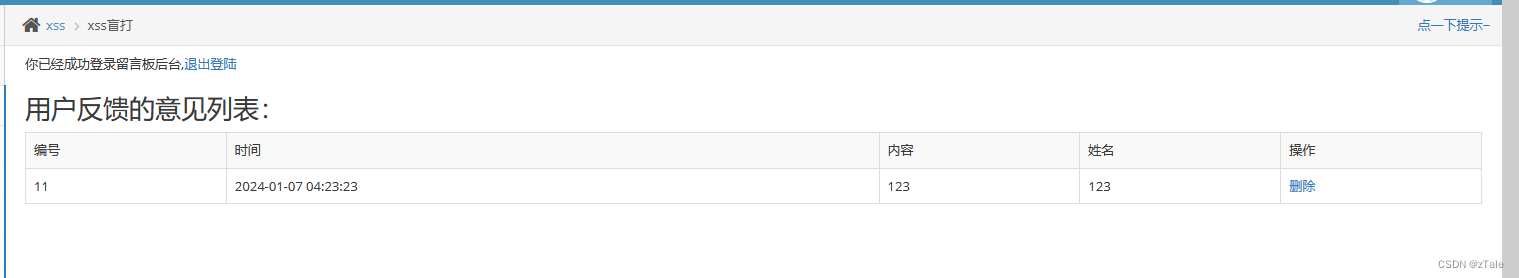

里面有我们之前提交的东西:

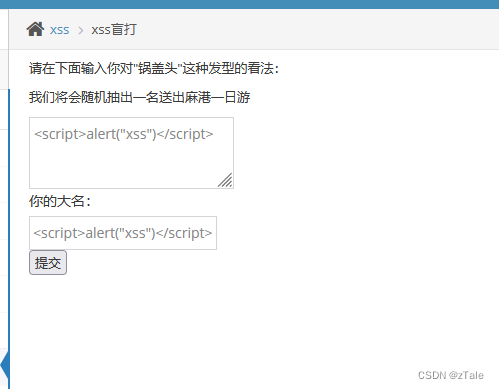

返回前面继续注入xss,虽然不知道哪个框可以注入,那就都试一下:

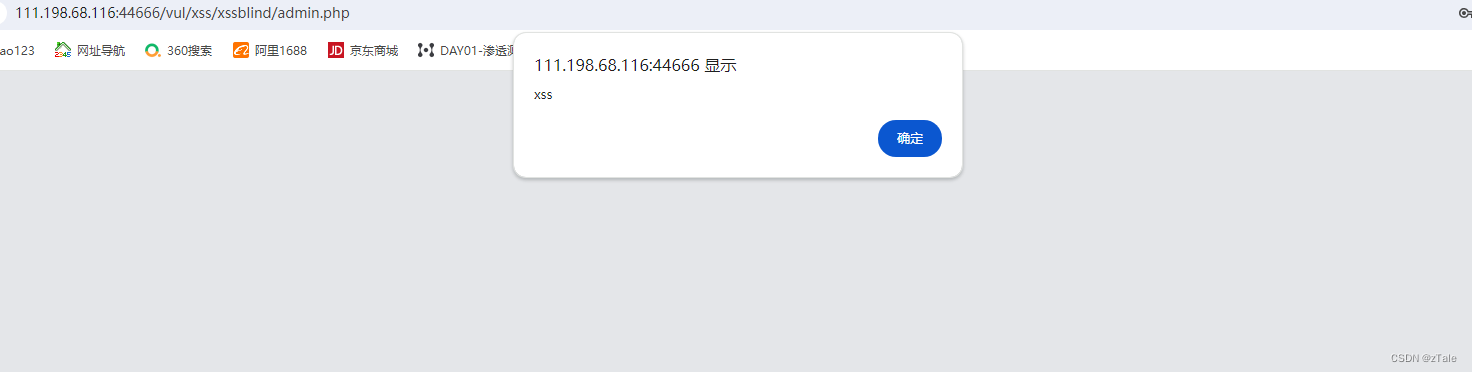

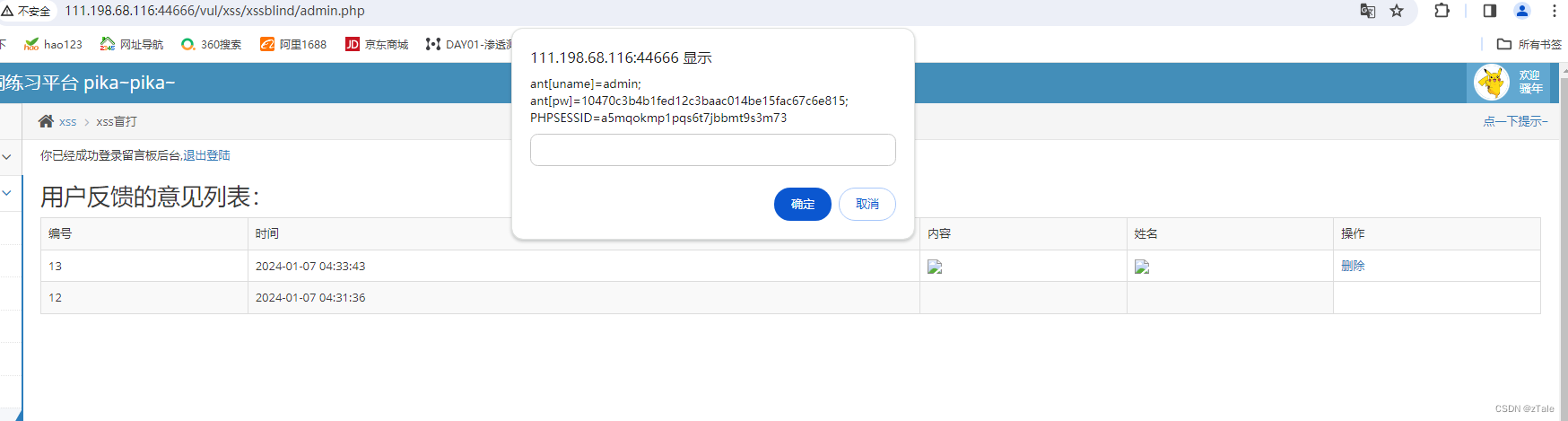

进入后台直接弹出来了

当然如果想确定到底哪个框可以注入,我们需要把注入语句换一个,比如:

在评论输入框填写payload:<script>prompt(document.cookie)</script>

解释一下:

-

<script>:这是HTML中用于包含JavaScript代码的标签。 -

prompt(document.cookie):这是JavaScript代码的一部分。prompt()函数会弹出一个对话框,其中包含一个消息和一个文本输入框,用户可以在输入框中输入内容。document.cookie是用于访问当前文档的Cookie的JavaScript API,因此这个对话框会显示浏览器中存储的所有Cookie。

当这段代码执行时,浏览器将弹出一个带有Cookie值的对话框,用户可以选择输入或取消。在实际应用中,这种代码可能被用于调试或测试,但在恶意情境下,它也可能被滥用来窃取用户的Cookie信息。因此,在生产环境中,应当小心使用此类代码,以确保不会泄露敏感信息。

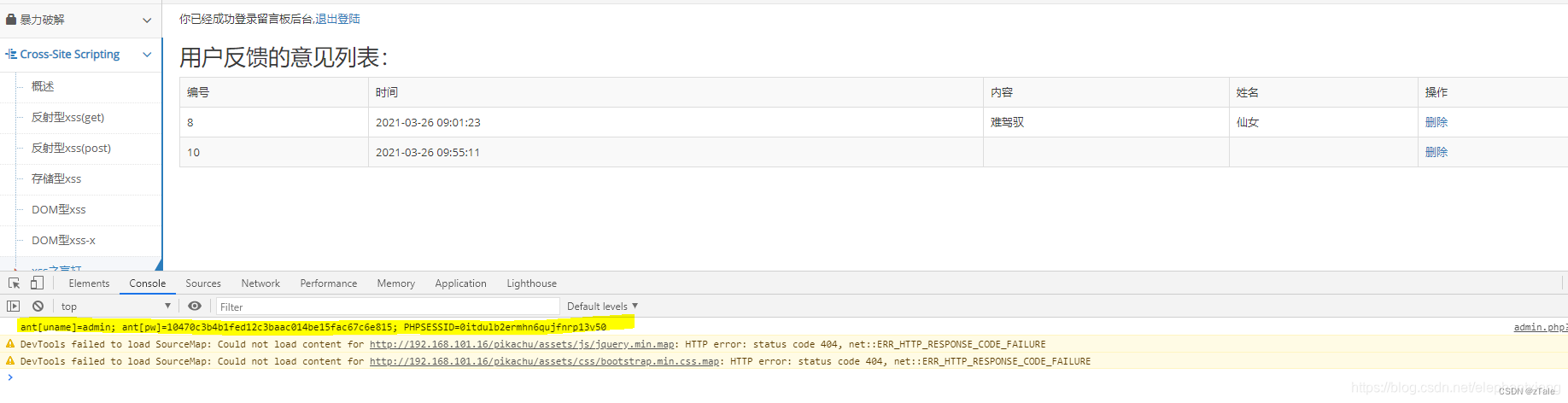

在输入名字的地方填写payload:<script>console.log(document.cookie)</script>

这段代码是一段简单的JavaScript代码,用于在浏览器的控制台输出当前页面的document.cookie内容。document.cookie是用于操作和读取浏览器中存储的Cookie的JavaScript API。

让我解释一下:

-

<script>:这是HTML中用于包含JavaScript代码的标签。 -

console.log(document.cookie):这是JavaScript代码的一部分。console.log()是一个用于将信息输出到控制台的方法。document.cookie用于访问当前文档的Cookie。

所以,这段代码的作用是在页面加载时,通过JavaScript输出浏览器中存储的所有Cookie到控制台。在实际应用中,这样的代码可能被用于调试或测试,或者在恶意情境下,可能被滥用来窃取用户的Cookie信息。在生产环境中,应当小心使用此类代码,以确保不会泄露敏感信息。

进入后台查看,弹框的这个说明输入评论的地方是注入点

开发者工具的控制台(Console)中有显示cookie说明输入名字的地方也是注入点

所以这两个地方都是注入点。

拿下!

本文描述了一次尝试通过XSS注入攻击进入后台的过程,涉及到了HTML中的JavaScript代码利用,如`prompt(document.cookie)`和`console.log(document.cookie)`来检测注入点。作者揭示了后台管理的脆弱性以及在生产环境中保护用户隐私的重要性。

本文描述了一次尝试通过XSS注入攻击进入后台的过程,涉及到了HTML中的JavaScript代码利用,如`prompt(document.cookie)`和`console.log(document.cookie)`来检测注入点。作者揭示了后台管理的脆弱性以及在生产环境中保护用户隐私的重要性。

1257

1257