事件1

据央视新闻报道,某商户为安防安装的智能旋转摄像头因一直使用出厂默认弱密码且长期未更新系统,遭境外黑客入侵并被操控,最终成为窥探国家港口动态的“间谍眼”。

事件2

今年5月,广州市公安局天河区分局发布的一则警情通报显示,广州某科技公司因员工未妥善处理闲置设备,导致黑客通过恢复旧设备中的数据获取内网访问凭证,并向系统后台非法上传多份攻击程序,造成持续6小时的服务中断,导致客户身份证号、银行卡资料等敏感信息泄露。

事件3

据法国《世界报》等媒体报道,一款智能健身穿戴设备(Strava)持续收集用户GPS运动轨迹,意外暴露了法国国家核潜艇的巡逻路线与出海时间。用户的运动热力图中清晰显示出敏感军事区域的布局与活动规律,使普通智能设备成为重大泄密源。

图源:央视新闻

这些案例表明,安全威胁可能源自任何接入企业网络的设备——无论是安防摄像头、闲置终端还是智能穿戴设备。这些设备一旦接入企业内部网络,便极易成为黑客的攻击跳板,最终危及核心业务系统。

一、非核心系统≠低风险系统,“软柿子”才是黑客最擅长的突破口

在企业日益复杂的数字化体系中,CRM、ERP、OMS等直接关联业务营收的核心系统,往往被视为防护的重中之重。

而事实上,越来越多的攻击者正将目标转向其他边缘设备与非核心系统——它们通常防御薄弱、更易得手,正逐渐成为攻击链中不可忽视的一环。在石犀服务的众多客户案例中,也有现象表明:非核心系统一旦失守,往往就是黑客进入内网的第一步。

图源:公安部网安局

1.防御薄弱,攻击门槛极低

正如港口摄像头因弱密码和长期未更新而被攻陷,此类设备通常不直接参与核心业务流程,因此企业对其安全投入有限、运维关注不足。弱密码、默认开放端口、长期未修复的漏洞等常态安全隐患,都为攻击者提供了轻易突破的入口。

2.视野特殊,信息价值被严重低估

你认为无关紧要的地方,往往是黑客眼中的信息宝库。尽管不直接处理业务数据,非核心系统却往往处于企业网络中的关键节点,甚至可能像上述摄像头那样直接覆盖重要场所。

例如,VPN日志服务器虽不存储交易数据,却记录所有员工的登录行为与内网访问路径;HR系统后台虽不涉及产销,却隐含组织架构与敏感人员信息。攻击者正可借助这些“边缘情报”,还原企业运营全貌,为下一步精准攻击奠定基础。

3. 信任泛滥,横向渗透如入无人之境

许多老旧边缘设备往往由于:

-

部署时间较早;

-

仍运行遗留系统或专用软件,强行升级会影响业务连续性;

-

缺乏定期安全评估,被内网过度信任,享有超高权限。

这些设备一旦失守,黑客便如握有“内部通行证”,可横向移动、直抵核心,实现“撕开小口,直捣黄龙”的战术目标。

二、守护边缘节点,为“非核心”系统打造“核心级”防护

当摄像头变成间谍工具、闲置终端成为黑客跳板,企业亟需重新思考边缘系统的防护策略:如何为这些“非核心”却“高风险”的节点提供真正有效的保护?

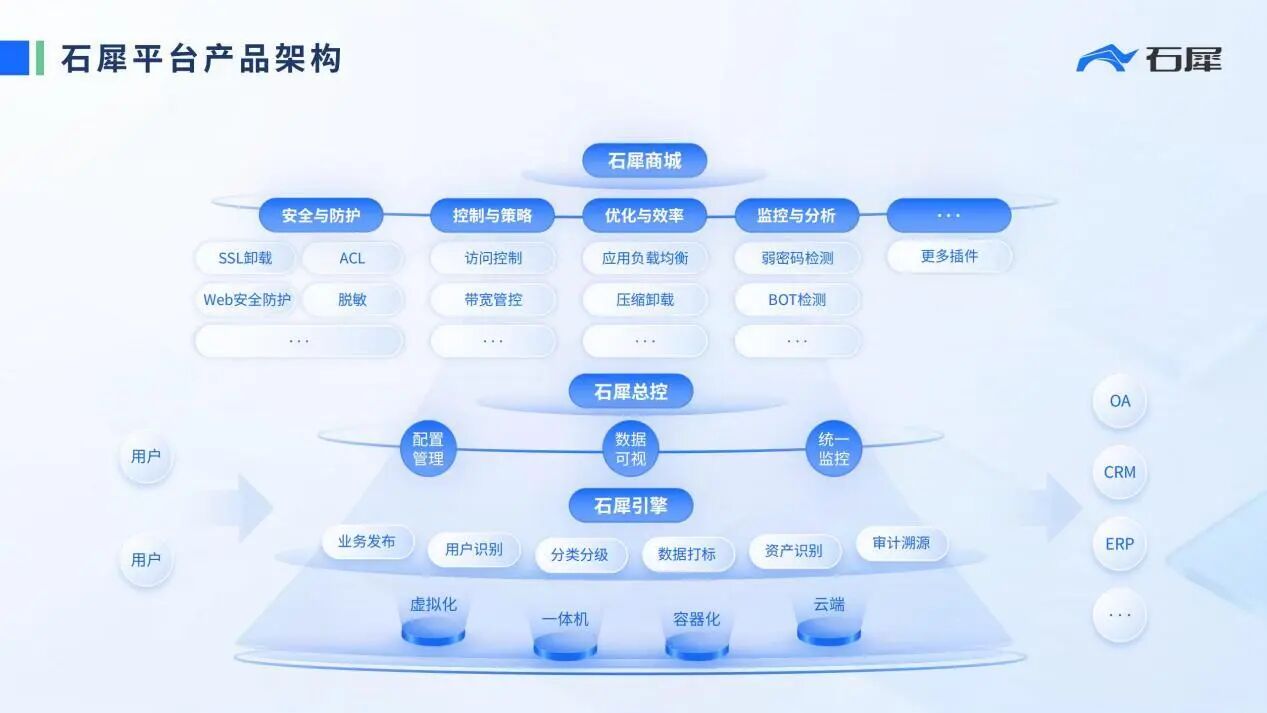

石犀数据流动治理平台(石犀平台)以资产、用户、流动三大维度为抓手,从实际攻击场景出发,构建覆盖“识别-监测-处置-溯源”的闭环治理体系,帮助企业实现各类应用风险、源IP风险、账号风险等的立体监测与智能处置,全面保障数据资产安全。

石犀平台产品架构

1. 统一管控,让边缘系统不再“失明”

针对弱密码、缺乏监控等导致的入侵事件,石犀平台作为业界首个落实“识别-监测-处置-溯源”一体化闭环的平台,支持旁路镜像、反向代理、云上部署等多种接入方式,可在不影响业务的前提下实现全网资产发现与识别。

无论是已知设备还是隐藏的僵尸资产,均能被实时监控与分析,真正实现边缘系统“可视、可管、可控”。

2.灵活插件编排,应对多样安全需求

面对边缘系统类型复杂、数量庞大的特点,石犀平台以“平台+插件+服务”模式,支持企业根据实际场景灵活订阅、试用或买断功能插件,实现安全能力按需扩展。

该模式既避免传统“串糖葫芦”式方案的高成本与低效率,也通过模块化插件实现精准、高效的威胁应对。

3.智能身份识别,阻断横向渗透

针对攻击者借助边缘设备横向渗透的战术,石犀平台依托动态用户识别与风险分析技术,实时检测异常登录、恶意爬虫、自动化脚本等行为,并及时限制可疑权限。即便某一边缘系统失陷,攻击者也无法轻易向内网核心区域移动。

4.多维度规则库,实现“事件式”风险预警

石犀平台内置数百条风险规则,全面覆盖API、应用、数据库等多种对象,支持自定义策略与分级管理。通过基线学习、特征匹配与机器学习,系统可持续优化识别精度,减少误报。结合安全评分与自动化处置策略,形成闭环管理机制,建立起高效可靠的安全运营体系。

企业安全始终遵循“木桶效应”——整体安全性不取决于最坚固的部分,而在于最薄弱的一环。今天被忽略的一台摄像头、一个陈旧终端,明天就可能成为击穿企业防线的突破口。

石犀平台通过强大的闭环能力,让边缘设备和非核心系统不再成为隐患,而是被纳入统一的安全防护体系。石犀不仅防范现有的数据安全漏洞,更致力于提前洞察并防范那些可能引发数据泄露、系统瘫痪等重大危机的潜在风险事件,全方位守护企业的数据安全防线。

470

470

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?