“核心数据接口,正被谁悄然探测?”

这并非危言耸听。

企业数字化进程的不断推进,直接导致了承载核心数据交换的API,成为了安全攻防中最关键的隐形战场。您是否也面临以下困扰:

- 不清楚自身到底有多少API接口,多少是未知的“影子API”?

- 传统的安全防护(如WAF)为何对复杂、伪装的API攻击束手无策?

- 如何在海量正常调用中,精准识别出那一次“悄然探测”与后续攻击?

石犀科技「API暗流」系列,致力于帮助您了解API的基本原理,全面理解API安全威胁,并有效应对由此带来的安全挑战。本期中,将首先厘清API的起源、机制与多样形态,了解API攻击的典型过程,并深入解析传统防护手段在此类攻击面前频频失效的根源。

了解API:万物互联的基石

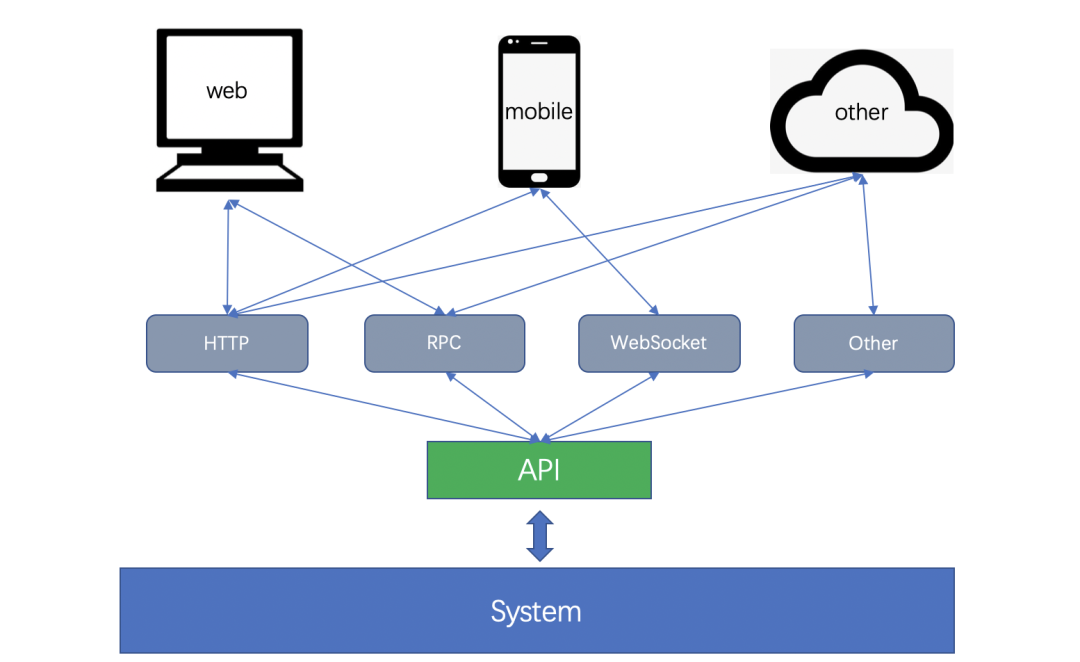

从医疗卫生到金融服务,从智能设备到政务系统,API(Application Programming Interface,应用程序编程接口)作为系统互联的基石,让原本孤立的系统得以顺畅连通。无论是日常使用的移动应用,还是企业内部的业务系统,大多不直接处理复杂业务逻辑,而是通过调用后端API,完成数据的获取与指令的传递。

举例来说,当您使用企业内部的审批应用处理流程时,每一次“提交”或“查看”操作,背后都是一次API调用——它在用户与服务端之间,搭建起无形的数据通道。

API运作图

1、API的工作原理

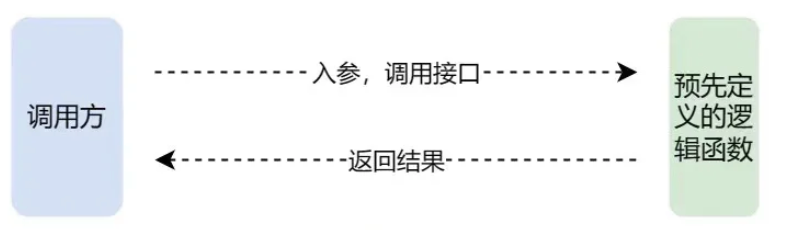

API的核心价值在于其先天的开放性与可连接性。从本质上看,API的工作机制类似于一次精心设计的对话,覆盖请求和响应的过程:某个系统需要获取另一系统的功能或数据时,会向API接口发出请求;API接收请求后执行相应操作,并将包含所需数据或执行结果的响应返回给请求方。

API工作原理

这种简洁高效的交互模式,让API成为现代数字生态中不可或缺的基础设施。

2、 API协议的类型多样性

针对不同的应用场景,API演化出了多种协议和架构:

- RESTful:表述性状态转移,当前最广泛采用的API架构风格

- SOAP:简单对象访问协议,基于XML构建的Web API

- MCP:模型上下文协议,为大语言模型与外部工具、数据源之间建立标准化的安全交互接口

- 其他常见类型包括GraphQL、gRPC、WebSocket、MQTT等

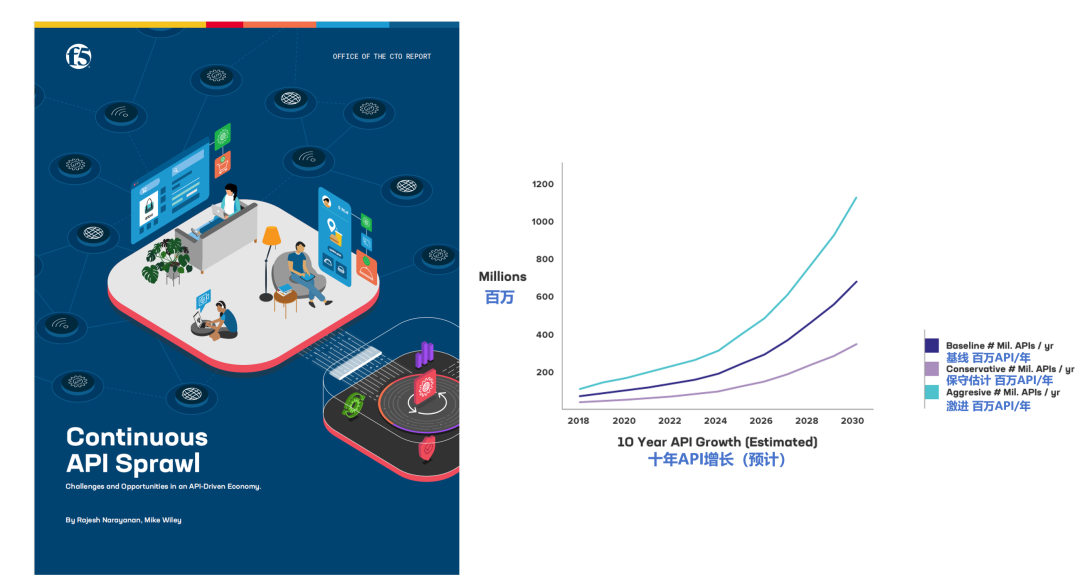

3、API使用的井喷式增长

F5最新《API持续增长报告》显示,自2018年以来,全球API数量呈现井喷式增长趋势。预计到2031年,API总量有望突破10亿,较2018年增长超过5倍。

F5面向CTO的API持续增长报告

这一增长趋势背后,是“API-First”(API优先)开发理念的普及、以及生成式AI等新技术的推动。实际数据表明,阿里云平台每日API调用量已达百亿次级别,淘宝平台整体的每日API调用量超过120亿次,而今年爆火的DeepSeek,其每日API调用量预计已达数百亿次。

迅速发展背后:API安全威胁不容忽视

伴随API的普及与数据流动的加速,API已是数字业务的“核心数据接口”,其价值巨大,也已成为了攻击者首选的高价值靶点。在OWASP发布的2024移动应用系统十大安全风险中,API安全已跃居第四位,已成为不可忽视的高频攻击入口。

Thales《2025年上半年API威胁报告》进一步揭示了这一趋势的紧迫性:API已成为网络攻击者的首选目标。仅在今年上半年,在监测的4000多个环境中,记录的API安全事件就超过4万起。攻击主要瞄准数据存取(37%)、结账/支付(32%)、身份验证(16%)等涉及核心业务与敏感数据的端点。报告进一步指出,攻击者已将API视作入侵现代数字设施最具价值、也最为脆弱的入口——通过自动化工具,他们能以最小人工干预发起海量恶意请求,对企业安全构成持续且大规模的威胁。

Thales《2025年上半年API威胁报告》

一次典型的API攻击:“入室盗窃”全揭秘

用一个比喻来理解API攻击的典型过程,他就像一次精心策划的“入室盗窃”:

骗取钥匙

攻击者通过钓鱼邮件或伪造登录页,骗取员工的JWT令牌,相当于拿到了“公司大门的电子钥匙”

高频试探

拿到钥匙后,攻击者利用未设访问频率限制的接口(比如 /user/info),每秒发起数百次请求,短时间内即可获取数万条有效用户ID

批量窃取

攻击者将这些非法获取到的ID,通过“重放”技术,将高价值的数据一次性批量导出,就像把抢来的“货物”一次性装车运走

这类攻击中,绝大多数请求看起来“合法”,仅有少量异常行为。传统WAF(Web应用防火墙)主要依赖已知攻击特征/签名进行拦截,往往只能识别一小部分的恶意请求,在面临结构复杂、动态变化、与业务逻辑深度耦合的API时,其防护效果往往力不从心。

看清风险是第一步。 如何在庞杂的系统中精准定位每一个未知接口?如何为正常业务与恶意攻击划出清晰的界线?又如何实现从发现到阻断的秒级响应?

有效的API安全治理,需要更智能、更贴合业务的新型解决方案。数据安全建设必须深入到数据流动层面,构建“可见、可控、可审计” 的纵深防御体系。

在下一篇《API暗流(二):告别“串糖葫芦”,构建API主动防护体系》中,您将看到:

- 石犀科技如何像“雷达”一样,自动、持续地发现所有未知API资产

- 如何通过行为基线学习,精准识别异常调用,让攻击无所遁形

- 一次真实的攻防推演,见证如何将一次“入室盗窃”扼杀在摇篮之中

343

343

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?