号主:老杨丨11年资深网络工程师,更多网工提升干货,请关注公众号:网络工程师俱乐部

你明明建了 VLAN10、VLAN20,把不同部门的设备分别放进去,还特意做了接口隔离。结果对方还能 ping,你傻眼了,客户也纳闷。

别慌,这事儿不一定是设备坏了,很可能是配置细节出了错。

VLAN 的本质是逻辑隔离,但实际工程中却经常出现「VLAN明明分了,终端还是能互通」的诡异场景。

今天就从实战出发,把这些常见的“隔离失败”误配置统统挑出来,让你排障快准狠。

一、误配置1:Access口接了Trunk口,VLAN漏标识

现象:

某台终端本该属于 VLAN10,接到交换机 Access 口,但对侧设备是 Trunk 口,且没做 VLAN 过滤,导致 VLAN20 的广播/数据也混进来了。

分析:

Access 接口虽然只允许一个 VLAN,但 Trunk 如果不做限制,可以传所有 VLAN。

若中间链路未做 VLAN 抑制,可能导致广播泛滥 + 数据串流。

正确做法:

Trunk 接口要加

port trunk allow-pass vlan 10等限制;非必要不要 Access 接 Trunk,接口模式要一一核对;

管理面、AP、IP电话要特别注意。

二、误配置2:交换机开启了“缺省 VLAN 互通”

现象:

划分了多个 VLAN,终端确实在不同 VLAN,但依旧可以互 ping。

分析:

部分设备默认在 VLAN 接口上开启了“VLAN间互访”功能,尤其是三层交换机,默认可能起了多个 VLANIF 且未做 ACL 控制。

正确做法:

检查 VLANIF 接口配置,是否起了多个 IP 且默认路由开启;

要做 ACL 控制,例如:

acl number 3000 rule deny ip source 192.168.10.0 0.0.0.255 destination 192.168.20.0 0.0.0.255 interface Vlanif10 traffic-filter outbound acl 3000

三、误配置3:核心设备自动起了三层转发

现象:

汇聚或核心交换机设备,默认开启了三层功能,且自动建立 VLANIF + 配置了网关地址。

分析:

很多华为设备在默认情况下创建 VLAN 后,系统可能自动启用对应的 Vlanif 接口并开启 IP Forward 功能,导致自动实现了路由转发。

正确做法:

删除未使用的 Vlanif;

核查是否配置了

ip routing;禁止默认互通,可以在汇聚上加 ACL 控制;

考虑用 VRF 或虚拟域严格隔离不同 VLAN 的三层能力。

四、误配置4:交换机被接入了“网关旁路”

现象:

两台终端明明不同 VLAN,却可以访问彼此服务或共享数据。

分析:

存在一台服务器/旁路设备(如无线路由器)连接两个交换机接口,可能同时启用了 DHCP 和转发服务,相当于起到了“伪网关”的作用,打通了 VLAN。

正确做法:

禁止终端私设网关或 NAT 服务;

在接入交换机开启 端口隔离:

interface GigabitEthernet0/0/1 port-isolate enable做 BPDU 防护,防止用户私接交换设备;

所有上联、下联端口打标签,清晰标识用途。

五、误配置5:AP/AP管理口连通多个VLAN未做隔离

现象:

无线终端不同 VLAN,仍可互访。

分析:

AP 或 WAC 管理口未区分业务 VLAN,或无线控制器使用了统一网段下发地址,导致隔离失效。

正确做法:

AP 使用

hybrid模式精确绑定 VLAN:interface GigabitEthernet0/0/2 port link-type hybrid port hybrid pvid vlan 10 port hybrid untagged vlan 10管理 VLAN 和业务 VLAN分开;

无线控制器配置不同 VLAN SSID + DHCP 策略分发。

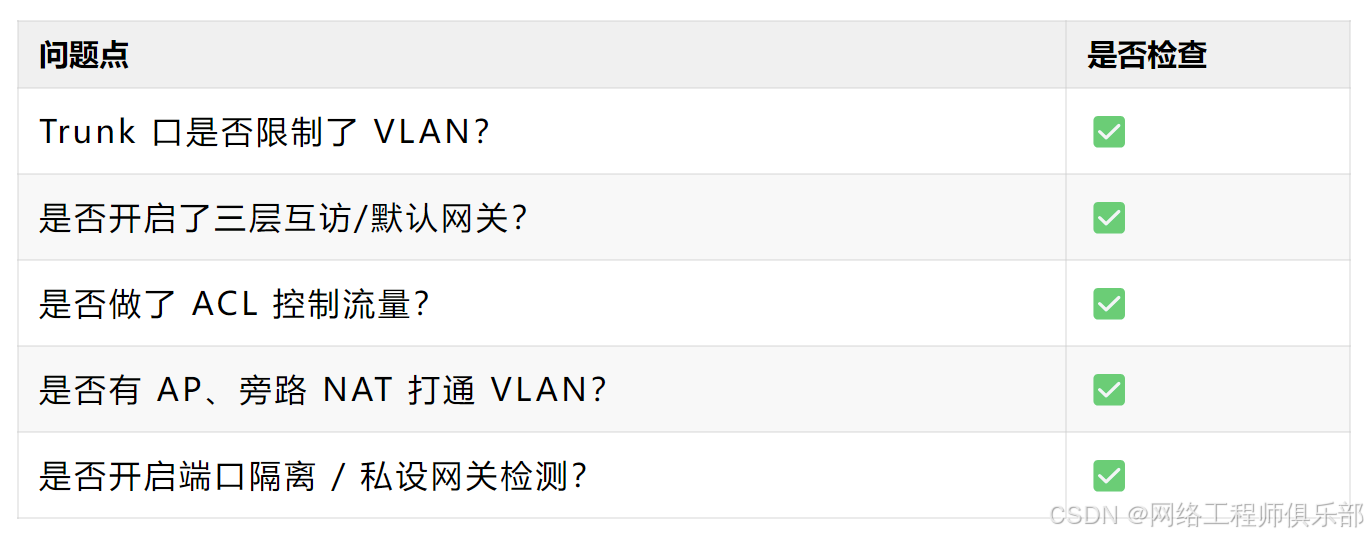

总结一下:

划了 VLAN,不等于就“隔离成功”了。

这几个点你必须确认清楚:

如果你也遇到过 “明明分 VLAN 了还是能通” 的诡异场景,可以把你的环境贴上来,大家一起帮你定位分析。

原创:老杨丨11年资深网络工程师,更多网工提升干货,请关注公众号:网络工程师俱乐部

46

46

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?