号主:老杨丨11年资深网络工程师,更多网工提升干货,请关注公众号:网络工程师俱乐部

去年我去一家公司做网络优化,他们每周都得重启一次核心交换机。

一查,又是接入层交换机CPU跑满。抓包一看,满屏的私网DHCP响应——原来是市场部的同事为了手机多连几个设备,偷偷接了个家用路由器。

这种事太常见了,咱们辛辛苦苦做的VLAN、QoS、ACL,一根网线就全给搅了。

我干这行快二十年,最深的体会是:网络的脆弱,往往不在技术,而在人性。今天,我不光告诉你怎么“灭火”,更教你三招,把这种隐患彻底“封死”。

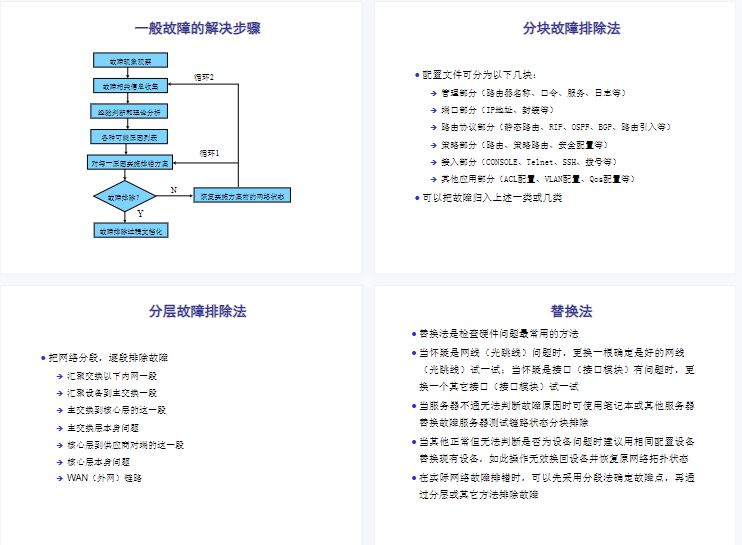

今日文章阅读福利:《 网络常见故障排除方法 .ppt 》

说到问题,再给你来份基本故障排障的ppt,这要都看了,你不是网络高手谁是?私信发送暗号“故障”,即可获取资源。

01 私接路由器的三大危害

在部署防护策略前,必须明确其带来的真实风险:

01 广播风暴与环路风险

家用路由器通常默认开启DHCP服务

若LAN口连接企业网络,会与合法DHCP服务器竞争

可能导致IP冲突、ARP表震荡,严重时引发二层环路

02 网络性能劣化

多个DHCP响应导致客户端获取IP缓慢

无效广播流量占用带宽

核心设备CPU因处理异常流量而飙升

03 安全边界被突破

私接设备成为外部攻击跳板

绕过企业防火墙、上网行为管理

可能泄露内部敏感信息

02 防护三重奏:从检测到阻断

第一招:启用 DHCP Snooping —— 封死非法DHCP

原理:在接入交换机上建立“可信端口”机制,只允许指定端口发送DHCP Offer。

# 全局启用DHCP Snooping

dhcp enable

dhcp snooping enable

# 在接入VLAN启用

vlan 10

dhcp snooping enable

# 配置上行口为信任端口(连接合法DHCP服务器或核心)

interface gigabitethernet 1/0/24

dhcp snooping trusted

效果:从用户口(如gi 1/0/1)发出的DHCP Offer将被直接丢弃。

第二招:配置 DAI(Dynamic ARP Inspection)—— 防止ARP欺骗

原理:基于DHCP Snooping生成的绑定表,验证ARP报文的合法性。

# 在VLAN启用DAI

vlan 10

arp detection enable

# 开启ARP报文有效性检查

interface gigabitethernet 1/0/1

arp detection trust disable # 非信任端口(用户口)

作用:即使私接路由器发出ARP响应,若IP-MAC不在DHCP Snooping表中,报文将被丢弃。

第三招:启用 Port Security —— 限制MAC地址数量

原理:限制每个端口学习的MAC地址数量,防止通过路由器共享上网。

# 在用户接口启用端口安全

interface gigabitethernet 1/0/1

port-security enable

port-security max-mac-num 2 # 允许1-2个MAC(主机+可能的IP电话)

port-security intrusion-mode block-port # 超限时自动关闭端口

建议值:

- 普通PC:1

- PC+IP电话:2

- 会议室预留:3

03 实战部署建议与注意事项

01 部署顺序推荐

先启用 DHCP Snooping

再开启 DAI

最后配置 Port Security

原因:避免因配置顺序不当导致合法用户无法获取IP。

02 关键配置验证命令

# 查看DHCP Snooping绑定表

display dhcp snooping user-bind all

# 查看DAI丢弃的ARP报文

display arp detection statistics

# 查看端口安全状态

display port-security interface gi 1/0/1

03 特殊场景处理

04 与NAC系统联动(可选)

对于高安全要求环境,可与802.1X或华为Agile Controller联动:

私接设备无法通过认证

自动隔离至“访客区”VLAN

触发告警通知管理员

04 结语

私接路由器虽是常见终端行为,但其对网络稳定性与安全性的威胁不容忽视。

通过DHCP Snooping、DAI和Port Security三项技术的协同部署,可在接入层构建有效的防护屏障,从源头阻断非法设备的网络影响。

并且建议将相关策略纳入企业网络准入规范,并结合定期巡检与员工安全意识培训,形成技术与管理的双重保障。

整理:老杨丨11年资深网络工程师,更多网工提升干货,请关注公众号:网络工程师俱乐部

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?