号主:老杨丨11年资深网络工程师,更多网工提升干货,请关注公众号:网络工程师俱乐部

VLAN,虚拟局域网,几乎是网络工程师最早接触的技术之一。

很多人建立 VLAN 的第一目标就是“隔离”,仿佛只要划好 VLAN,内网就一片安宁。 但问题是:VLAN 的“隔离”真的是“安全”吗?

实际上,很多网络安全事故的“导火索”,恰恰是对 VLAN 安全性的误解和配置误区。

今天通过 5 个常见但被忽视的 VLAN 配置问题,告诉你:别再用 VLAN 当防火墙。

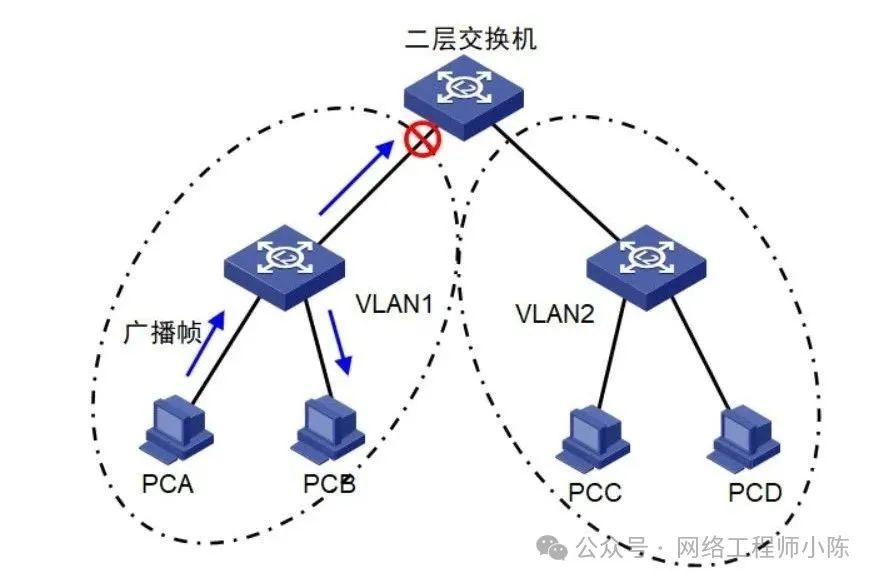

误区一:VLAN 隔离≠安全防护

很多初学者会以为,“我把生产、办公、摄像头设备分别划了 VLAN,就实现了隔离,也就安全了”。

真相是:VLAN 隔离只是逻辑隔离,没有任何 ACL、端口控制或者身份认证机制,攻击者只要进入网络,可能就能轻松访问别的 VLAN。

★VLAN 本质是“广播域”划分工具,不是“安全防火墙”。

误区二:Native VLAN 没设对,成了攻击后门

Trunk 链路上的 Native VLAN,如果使用默认配置(通常是 VLAN 1),很容易被利用进行 VLAN Hopping 攻击。

攻击者通过构造 802.1Q 报文,可以在 Trunk 上“跳跃”到其他 VLAN,从而实现横向渗透。

正确做法:

- 修改 Native VLAN,避免使用默认 VLAN 1;

- 保证接入口为 Access 模式,禁止 Trunk 接入终端;

- 配置 switchport nonegotiate,防止端口协商为 Trunk。

误区三:没做 ACL/VACL,VLAN 内部横向流量无管控

即使不同 VLAN 间做了三层隔离,如果 VLAN 内部存在多台主机,只要一台中招,其他主机也可能很快被感染。

比如:

某员工笔记本带入木马,病毒瞬间扫遍整栋楼;

某 IoT 摄像头被控,VLAN 内其他设备被利用发起攻击。

建议配合如下策略:

VLAN 内启用 VLAN Access Control List(VACL);

对接入口配置 Port Security;

对 VLAN 内流量做监控和异常检测。

误区四:临时接线未封口,成了跨 VLAN 通道

比如测试人员临时将某设备从 VLAN 10 接到 VLAN 20 端口,未归还、未审计,造成跨 VLAN 通道长期开放,风险巨大。

更严重的情况:

部分旧网络设备上,“某个口 Trunk 接入多个 VLAN”,但没关闭 Trunk 口,攻击者有机会扫到其他 VLAN。

误区五:同 VLAN 跨楼层部署,风险被放大

很多公司为了图方便,会让同一 VLAN 设备分布在多个楼层,多个弱电间,多个 IDF 交换机之间。

这意味着:一台设备出问题,风险可以扩散到全楼层,甚至跨楼!

推荐做法:

VLAN 划分结合物理区域做分段;

大型 VLAN 分拆为多个子 VLAN,每层/每段配置隔离;

对 VLAN 进行 IP 段划分,便于 ACL 控制与日志追踪。

总结

VLAN 是网络设计的基础工具,但它不是安全工具。

真正的安全,需要结合防火墙策略、ACL 控制、终端准入、日志审计、交换机端口保护等多层手段。

别再被“VLAN 隔离=安全”的错觉误导了。

原创:老杨丨11年资深网络工程师,更多网工提升干货,请关注公众号:网络工程师俱乐部

1073

1073

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?