路由器忘记或者是丢失enable密码,其实算是网络工程师挺常遇到的情况。

能不能恢复?

路由器恢复的方法其实蛮多的,具体用哪种,取决于你使用的路由器是哪一系列产品,这就容易让很多网工新人懵逼。

作为3层设备,路由器是一种技术含量很高的网络设备,涉及到各种协议,技术面较广。

熟练运用各种路由器,及时处理各种突发故障,对维护网络的正常运转有着非常非常重要的意义。

所以,老杨今儿特地汇总了一下思科、华为和H3C三大厂商的路由器恢复方法。虽然本篇文章收集的方法仅针对某些型号的设备,但是其实看完就知道,大多数都是通用的。

非常干货,字数也偏多。适合常看常新,记得收藏到自己朋友圈,以备不时之需哈。

01 思科路由器密码恢复

(1) 密码恢复原理

Cisco路由器保存了几种不同的配置参数,并存放在不同的内存模块中。

Cisco系列路由器的内存有:ROM,闪存(Flashmemory),RAM,不可变RAM和动态内存(DRAM)等5种。

一般情况下,路由器启动时,首先运行ROM中的程序,进行系统自检及引导,然后运行Flash中的ISO,并在NVRAM中寻找路由器配置,并装入DRAM中。

口令恢复的关键在于对配置登记码

(ConfigurationRegisterValue)进行修改,从而让路由器从不同的内存中调用不同的参数表进行启动。

有效口令存放在NVRAM中,因此修改口令的实质是先让登记码不起作用,从而可以进行直接启动,完成后再将登记码恢复(如忘记恢复,路由器重新启动后修改的配置可能会丢失)。

👉关于内存作用

ROM存放系统的引导程序,类似PC机的BIOS,是一种只读存储器,系统掉电程序不会丢失闪存存放CiscoiOS的镜像,类似PC机的硬盘,是一种可擦写、可编程的ROM。

系统掉电数据不会丢失NVRAM存放配置文件(Startupconfig)RAM存放当前系统使用配置(Runningconfig)DRAM主要包含路由表、ARP缓存、Fastswitch缓存、数据包缓存等,也包含正在执行的配置文件,系统掉电该内存数据会丢失表2Cisco系列路由器配置登陆码。

ConfigurationRegisterValue含义

0X2102缺省设置

Bit13=0X2000Flash引导失败5次后,自动从ROM引导

Bit8=0X0100关闭Break键

Bootfield=0X20X2101从Flash中引导正常运行模式

Bit13=0X2000Flash引导失败5次后,自动从ROM引导

Bit8=0X0100关闭Break键

Bootfield=0X10X142进入bootROM运行模式Router(boot)>

Bit8=0X0040进入bootmonitor运行模式>或rommon>

Bootfield=0X2从Flash中引导正常运行模式

(2) 恢复Cisco路由器密码的常用方法

-

第一种方法

使用这种方法可恢复下列路由器:

Cisco 2000系列、2500系列、3000系列、使用680x0 Motorola CPU的Cisco 4000系列、运行10.0版本以上Cisco IOS系统的7000系列路由器

👉实现步骤

在路由器的console口接上一个终端或用安装仿真终端软件的PC机。

-

输入show version命令,然后记下寄存器值,通常是0x2102 or 0x102。这个值显示在最后一行,注意寄存器的配置是否把Break设为enable或disable。

-

缺省配置寄存器值是0x2102。这个值从左数第三个数字如果是1,则是disable Break;如果为零,则Break为enabled。

-

切断电源后再重启。

-

在路由器启动的60秒内在终端机上按Break键。将显示rommon> 提示符。如果提示符不是这样,则终端没有发出正确的中断信号,检查Break键是否正确或是否被设为disable。

-

在提示符下输入o/r0x42或o/r0x41,o/r0x42意思是从Flash memory引导,o/r0x41意思是从ROMs引导(注意,第一个字符是字母o,不是数字0)。 最好用0x42,在Flash memory没有装或erase的情况下,才用0x41,如果有0x41则只能view或erase配置,不能直接更改密码。

-

在rommon>提示符下输入初始化命令。

-

输入系统配置对话提示符敲no,一直等提示信息显示:Press RETURN to get started!

-

敲回车,出现Router>提示符。

-

输入enable命令,出现Router#提示符。

-

选择下面选项中的一项: 如果password没有加密,直接用more nvram:startup-config命令可以看密码; 在password加密的情况下,无法看,只能修改,输入命令如下:

Router # configure memory

Router # configure terminal

Router(config)# enable secret 1234abcd

Router(config)# ctrl-z

Router # write memory

-

在EXEC提示符输入configure terminal进入配置模式。输入config-register命令,把在第二步中记录的寄存器值复原。

-

敲Ctrl-Z,退出配置状态。

-

在特权模式下用write memory命令保存配置,然后reboot重启。

-

第二种方法

使用这种方法可恢复下列路由器:Cisco 1003、1600系列、3600系列、4500系列、7200系列、7500系列和IDT Orion-Based路由器。

👉实现步骤

前四步与上一种方法一样:

-

在rommon>提示符下输入confreg命令,显示如下:

Do you wish to change configuration[y/n]?

输入yes,然后回车。在回答后面的问题时一直选择no,直到出现"ignore system config info[y/n]?"时输入yes。

接着继续敲no回答,一直到看到"change boot characteristics[y/n]?"时输入yes。显示如下:

enter to boot:

在这个提示符下可以有2和1两种选择。如果Flash memory is erased选择1,这样只能view or erase配置,不能直接修改password。最好选择2。出现如下提示:

Do you wish to change configuration[y/n]?

回答no,然后回车,显示"rommon>"。

-

在特权EXEC下输入reload命令,后面操作同第一种方法。

02 华为路由器密码恢复 (含各版本BootROM操作方法)

(1)中低端路由器清除密码

清除BOOTROM密码: 中低端路由器的BOOTROM缺省是没有的,若设置后丢失,只能使用万能密码:WhiteLily2970013。注意,万能密码区分大小写 。

AR46 Bootrom 5.04的超级密码 :supperman VRP 97年版本,无法消除口令,则需要升级至2.0版本;

VRP 2.0版本: (1)上电自检时按“Shift+d",进入下载界面 (2)出现口令后键入“*” (3)键入“shift+3",即为输入“#”

VRP 1.0版本: (1)上电自检时按“Ctrl+b",进入下载界面 (2)出现口令后键入缺省为空,回车即可 (3)键入“Ctrl+p"

删除密码后,第一次可以进入特权用户模式,但重新启动之后,还是向你索取密码

问题处在啥地方?

原因是:

开发人员在设计时,只考虑让你消除密码后进入一次,用来修改改口令,修改口令的命令是条隐含命令enable password,第一次进入后修改口令并存盘,即可消除或修改为你知道的密码。

(2) 低端路由器(25XX系列,25XXE系列,16XX系列,4001/4001E)清除特权密码

-

重启路由器;

-

看到"Press Ctrl+B enter BootMenu"的提示信息后,按Ctrl+b进入BootMenu菜单

-

按Ctrl+p,屏幕上会显示几个"#"号和BootMenu的菜单

-

选Reboot

-

路由器重启后按几下Enter键就会直接进入特权模式,跳过了输入特权口令这个环节

-

这时候在全局配置模式下输入enable password new password,就可以将特权口令修改为new password了

-

这里要注意enable password这个命令要写全,否则系统会提示这是一个不正确的命令

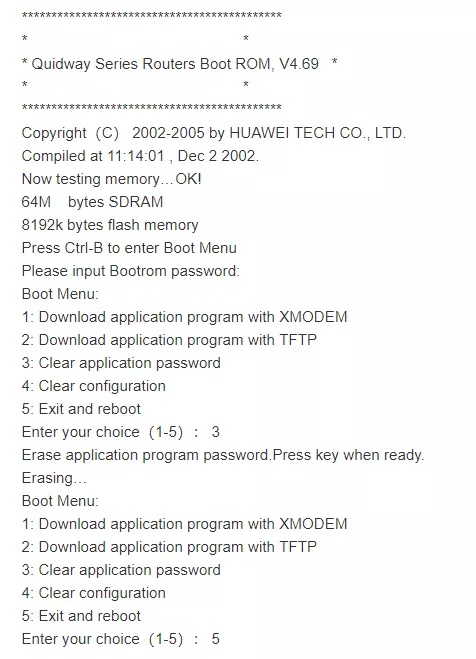

(3)中端路由器(262X系列,36XX系列,36XXE系列,263X系列,263XE系列)清除特权口令

-

重启路由器

-

看到"Press Ctrl+B enter BootMenu"的提示信息后,按Ctrl+b进入BootMenu菜单

-

选择Clear application password,这样在下次启动时就不会提示输入特权口令

-

选择Exit and reboot

-

路由器重启后,按几下Enter键,就会直接进入特权模式

-

跳过了输入特权口令这个环节,这时候在全局配置模式下输入enable password new password,可以将特权口令修改为new password

👉注意:这里的enable password这个命令要写全,否则系统会提示这是一个不正确的命令。

以上BOOTROM版本一般为3.xx/4.xx,以上内容全针对老命令行(与CISCO类似的命令行,如show run,新命令行指disp cu的版本)

(4) 新命令行中低端路由器清除密码方法

AR路由器BOOTROM9.07清除CONSOLE密码:

Press Ctrl-B to enter Boot Menu Please input Bootrom password: Boot Menu:

1: Download application program with XMODEM 2: Download application program with NET 3: Set application file type 4: Display applications in Flash 5: Clear application password 6: Start up and ignore configuration 7: Enter debugging environment 8: Boot Rom Operation Menu 9: Do not check the version of the software a: Exit and reboot

Enter your choice(1-a):

选择5后选择a重启路由器

BOOTROM9.06

Boot Menu:

1: Download application program with XMODEM 2: Download application program with NET 3: Clear application password 4: Start up and ignore configuration 5: Enter debugging environment 6: Boot Rom Operation Menu 7: Do not check the version of the software 8: Exit and reboot

Enter your choice(1-8):

选择3然后再选择8重启路由器

BOOTROM7.06

Boot Menu:

1: Download application program with XMODEM 2: Download application program with NET 3: Clear application password 4: Start up and ignore configuration 5: Enter debugging environment 6: Boot Rom Operation Menu 7: Do not check the version of the software 8: Exit and reboot

Enter your choice(1-8):

选3后选8重启路由器 BOOTROM5.28

Press Ctrl-B to enter Boot Menu

Please input Boot ROM password:

Boot Menu:

1: Download application program with XMODEM 2: Download application program with NET 3: Clear configuration 4: Start up and ignore configuration 5: Boot ROM Operation Menu 6: Do not check the version of the software 7: Exit and reboot Enter your choice(1-7):

选3会清除配置,选4会忽略配置以出厂设置启动 。启运完毕后,将路由器配置DOWN下后更改密码后再导入。

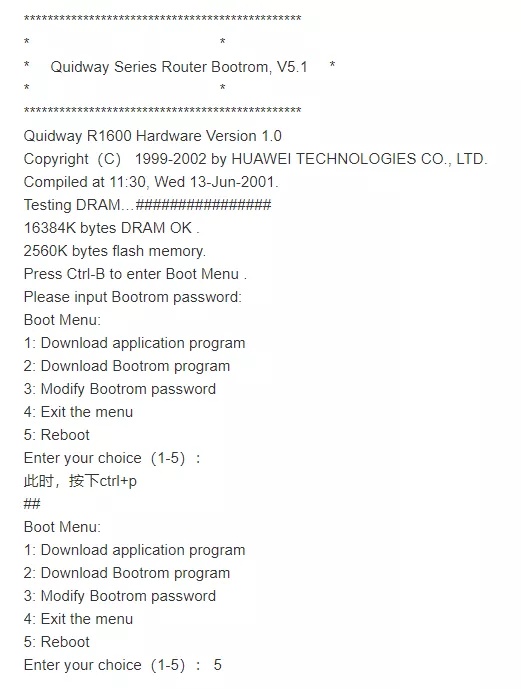

BOOTROM5.1

Press Ctrl-B to enter Boot Menu

Please input Bootrom password:

Boot Menu:

1: Download application program 2: Download Bootrom program 3: Modify Bootrom password 4: Exit the menu 5: Reboot Enter your choice(1-5):

按ctrl+p后再选择5来清除密码

(5)忽略配置清除密码再导入配置步骤

-

重新配置路由器的以太网口地址

[Router-Ethernet1]ip address 192.168.10.1 255.255.255.0

-

保证PC与路由器的以太网口能够互通

-

在路由器上配置一个FTP帐号用来从PC中DOWN配置 [Router]local-user ftp password sim ftp ftp-directory flash:/

-

启动路由器上的FTP服务 [Router]ftp-server enable

-

PC的运行栏中输入CMD FTP 192.168.10.1 输入用户名ftp密码ftp hash lcd c:\ 指定下载后的配置文件目录 get config 然后用写字本或记事本打开更改密码后再put上去。 👉注意:上传以后不需要再保存配置,若再SAVE配置,则上传的配置会被覆盖。

(6)总结

BOOTROM 5.28/7.03/7.05/7.06/9.03/9.05/9.06/9.07清除密码的方式基本上是一样的,不外乎是 Clear application password或是Start up and ignore configuration。

BOOTROM 5.1清除密码是按ctrl+p。

03 H3C路由器恢复密码

H3C的路由器需要先关闭电源,重新启动路由器,注意终端上显示 press CTRL+B to enter extended boot menu 的时候,请迅速按下ctrl+B,这样将进入扩展启动选项。

接着,你就可以进入路由器视图:

(1)低端H3C设备

重启完成后即可直接进入系统视图。

(2)中端H3C设备

重启完成后,即可直接进入系统视图[Router],此时再更或新增改类型为admin的exec密码,保存即可。

整理:老杨丨8年资深网络工程师,更多网工提升干货,请关注公众号:网络工程师俱乐部

1998

1998

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?