Load流程篡改

直接对层添加文件会显示

root@ubuntu:/home/test/Desktop# docker load < ubuntu.tar

e59fc9495612: Loading layer 81.48MB/81.48MB

invalid diffID for layer 0: expected "sha256:e59fc94956120a6c7629f085027578e6357b48061d45714107e79f04a81a6f0c", got "sha256:bf91f6b8fee2b000c645e6e82b2308a352736520cc0d7cb5eaea6e20cf031f91"

Pull流程篡改

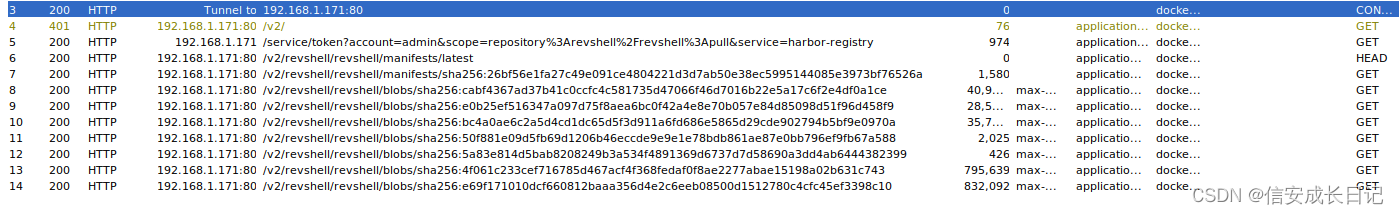

1.和仓库交互流程

如上图所示会和四个接口交互

- /v2/

- /service/token

- /v2/*/manifest/*

- /v2/*/blobs/*

1.1 /v2/ 仓库建立连接

GET http://192.168.1.171:80/v2/ HTTP/1.1

Host: 192.168.1.171:80

User-Agent: docker/20.10.7 go/g

本文详细介绍了Docker的Load和Pull流程,包括与仓库的交互过程,如身份验证、manifest请求和blob内容获取。同时,探讨了镜像层内容篡改的可能性,指出Docker在下载完成后会进行hash校验,防范供应链攻击。

本文详细介绍了Docker的Load和Pull流程,包括与仓库的交互过程,如身份验证、manifest请求和blob内容获取。同时,探讨了镜像层内容篡改的可能性,指出Docker在下载完成后会进行hash校验,防范供应链攻击。

订阅专栏 解锁全文

订阅专栏 解锁全文

668

668

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?