这条软文很有技术含量啊,也是不错的

前言

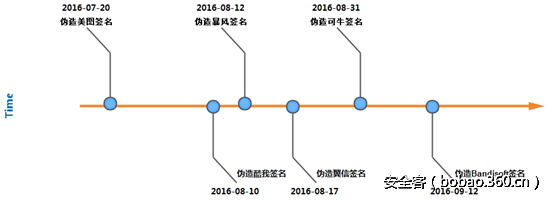

早在今年7月份,360白名单分析组捕获并查杀了一批具有知名公司签名的木马,并于8月中旬在国内首发分析报告 (被攻陷的数字签名:木马作者冒用知名网络公司签名)。在被360曝光之后,此类木马并没有销声匿迹,而是在默默地为中秋佳节的爆发做准备,木马作者冒用了新的证书,而且新的变种木马会伪装成图片以及私服等方式进行传播。360在第一时间对其进行了拦截和查杀,以下就是此类木马的演化过程:

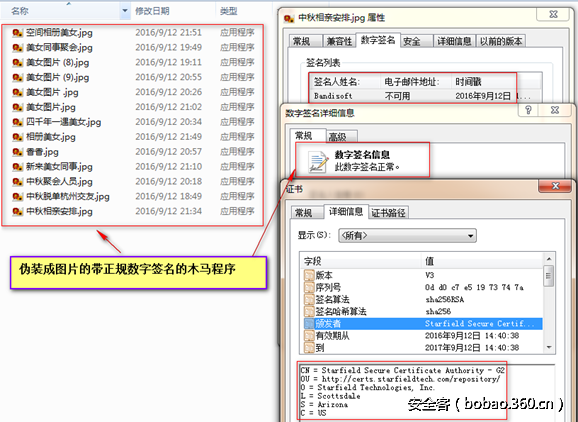

伪装成图片的木马

我们在之前的文章中介绍过此类冒用签名的木马,但最新捕获的木马更换了签名证书,同时更换了传播方式。

木马作者首先利用聊天工具给不同的人发送文件,由于文件具有知名公司签名,并且使用了诱惑性的文件名及图标,用户很容易在毫不知情的情况下点击木马而中招。

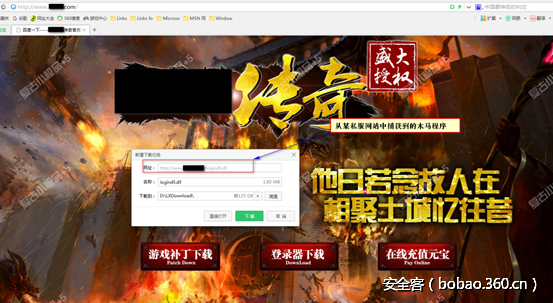

伪装成私服

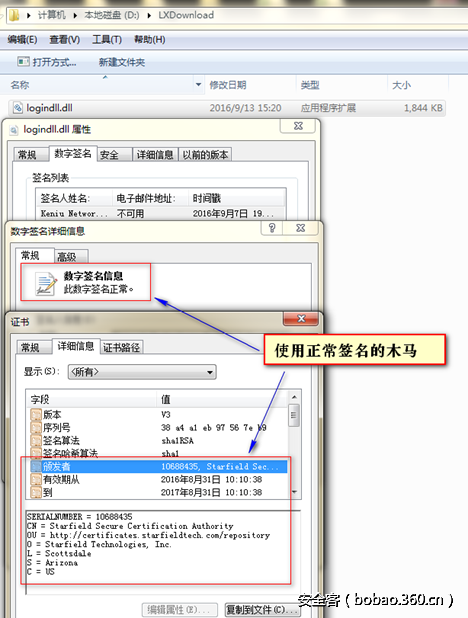

木马会冒用知名公司签名,并且伪装成流行私服的功能模块进行传播,此类木马因隐蔽性极高,将会给用户带来巨大损失。

伪装私服的传播来源:

木马冒用知名公司签名:

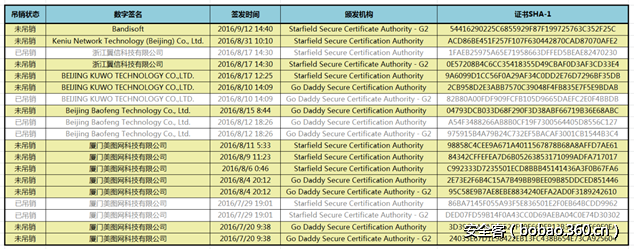

木马冒用的知名厂商签名

以目前的情况来看,签名审核并没有得到加强,木马作者依旧可以通过某些途径获取知名公司签名。在签发木马的已知证书中少部分证书已被吊销,但大部分的签名依然有效。

新签发木马的行为

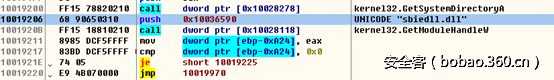

在我们捕获到的这些新签发木马中,典型的执行流程如下:

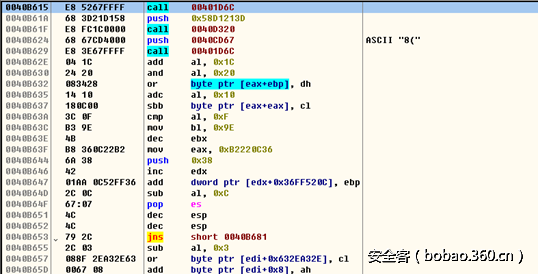

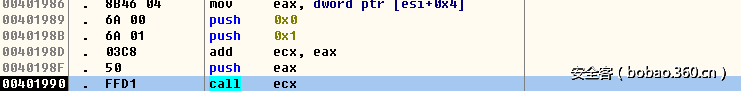

1.木马采用大量混淆代码阻碍安全人员的分析,动态解密出dll,然后以PE LOADER的形式在内存中执行

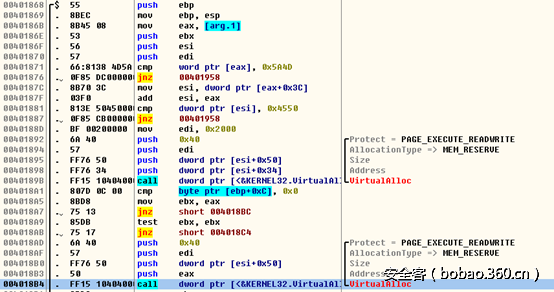

分配内存写PE信息到新内存:

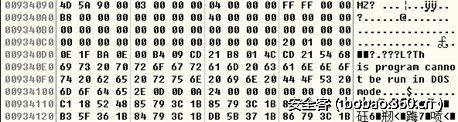

解密后的DLL文件

接着调用该内存的DllMain函数,初始网络连接。

然后再调用导出函数UpdateService执行后续恶意行为。

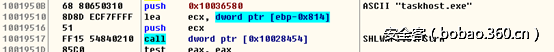

2.在DLL中判断自身文件名是否包含taskhost.exe

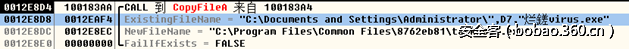

如果不是则复制木马到C:\Program Files\Common Files\8762eb81\taskhost.exe目录下。

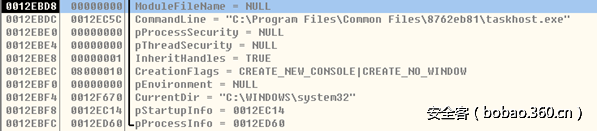

接着调用CreateProcess创建taskhost.exe进程,执行后续的恶意行为。

3.taskhost.exe检测是否处于沙箱环境,如果是则退出

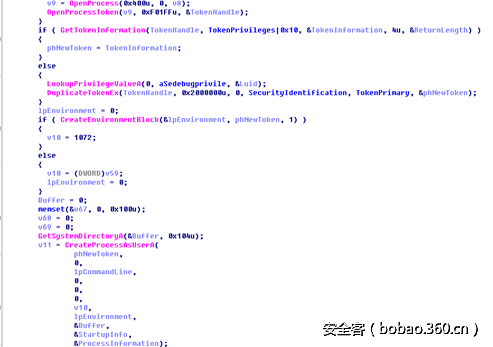

4.接着提升权限为后续恶意行为作准备

5.创建计划任务实现程序自启:

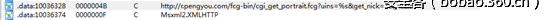

6.通过QQ朋友网接口来获取QQ个人相关信息,并通过其实现恶意行为开关

读取的信息是:portraitCallBack({"847***126":["http://qlogo3.store.qq.com/qzone/847***126/847***126/100",100,-1,0,0,0,"色即是空",0]})

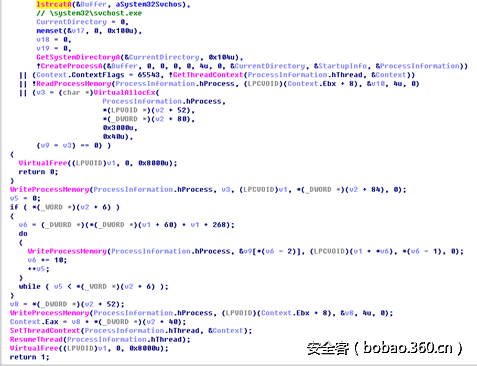

7.创建傀儡进程执行恶意代码:

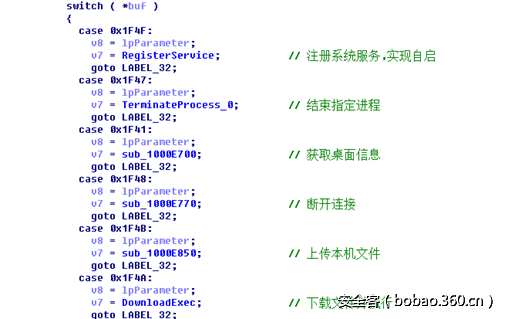

8.成功运行后,创建线程接收远控指令

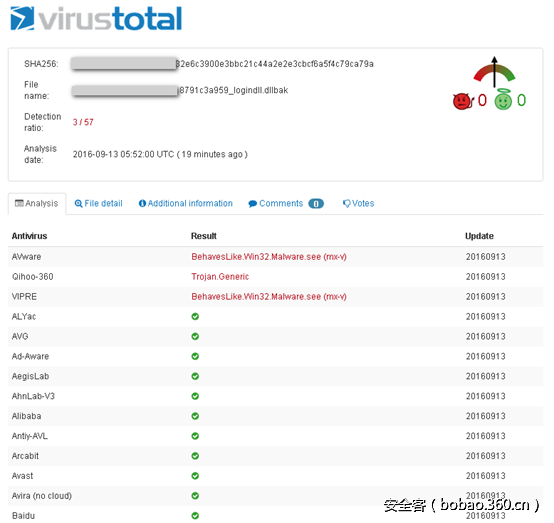

360在国内率先查杀

结语

虽然木马作者在费劲心思的冒用新的知名公司签名,并且对木马不断升级,同时借助节假日来临之际试图大量传播,360在第一时间进行了拦截和查杀,并且持续监控和追踪。

同时360提醒广大用户不要轻易下载和打开未知来源的文件,保持警惕以免造成不必要的损失。同时也希望各大证书颁发机构加强签名证书的管理及审核力度,避免给木马作者带来可乘之机。

本文由 安全客 原创发布,如需转载请注明来源及本文地址。

本文地址:http://bobao.360.cn/learning/detail/3032.html

360安全团队发现并拦截了一批使用知名公司签名的新变种木马,这些木马通过伪装成图片和私服游戏等方式传播。木马采用了多种技术手段逃避检测,并能够执行复杂的恶意行为。

360安全团队发现并拦截了一批使用知名公司签名的新变种木马,这些木马通过伪装成图片和私服游戏等方式传播。木马采用了多种技术手段逃避检测,并能够执行复杂的恶意行为。

5132

5132

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?