NAT技术

现实生活中,由于私网地址是可以随便使用的,两个公司可能用相同的私网地址,为了使这样的两个公司达到与外网的互联,所以使用NAT技术,这项技术不光节省了IP地址的使用,还起到了私网上网安全保护的作用,因为全部从私网传出的数据包的IP地址都是相同的,只是他携带的端口号不同,当从互联网PC发出回到边界路由的数据包携带着端口号,路由器将会更据端口号进行数据包的转换,使发出数据包的PC机最终可以实现“上网”。

NAT:网络地址转换–将私网地址转换为公网地址

分类:

1)静态NAT(一对一:一个公网地址对应一个私网地址)。此公网地址不能是接口IP地址。一般用于服务器

[r2]nat static global 202.100.1.111 inside 172.16.1.1

[r2]interface GigabitEthernet 0/0/1 //连接公网的接口

[r2-GigabitEthernet0/0/1]nat static enable

2)NAPT/PAT–网络地址端口转换/端口地址转换(一对多:一个公网地址对应多个私网地址)

配置方式:

【1】定义多个私网地址

[r2]acl 2000

[r2-acl-basic-2000]rule permit source 172.16.1.0 0.0.0.255

【2】定义一个公网地址

[r2]nat address-group 1 202.100.1.10 202.100.1.10

NAT地址组 组号 起始地址 结束地址

【3】配置NAT技术

[r2]interface GigabitEthernet 0/0/1 //连接公网的接口

[r2-GigabitEthernet0/0/1]nat outbound 2000 address-group 1

方向 ACL编号 NAT地址组

3)动态NAT(多对多:多个公网地址对应多个私网地址)

配置方式:

【1】定义多个私网地址

[r2]acl 2000

[r2-acl-basic-2000]rule permit source 172.16.1.0 0.0.0.255

【2】定义多个公网地址

[r2]nat address-group 1 202.100.1.10 202.100.1.15

NAT地址组 组号 起始地址 结束地址

【3】配置NAT

[r2]interface GigabitEthernet 0/0/1 //连接公网的接口

[r2-GigabitEthernet0/0/1]nat outbound 2000 address-group 1

方向 ACL编号 NAT地址组

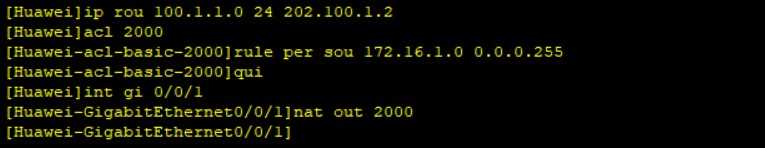

4)EasyNAT:直接使用出接口配置的公网地址做NAPT

【1】定义多个私网地址

[r2]acl 2000

[r2-acl-basic-2000]rule permit source 172.16.1.0 0.0.0.255

【3】配置NAT

[r2]interface GigabitEthernet 0/0/1 //连接公网的接口

[r2-GigabitEthernet0/0/1]nat outbound 2000

方向 ACL编号

5)端口映射:用于外网访问内网

[r2]interface GigabitEthernet 0/0/1 //连接公网的接口

[r2-GigabitEthernet0/0/1]nat server protocol tcp global 202.100.1.20 23 inside 172.16.1.1 23

端口映射配置方式 协议 公网地址 端口 私网地址 端口

[r2-GigabitEthernet0/0/1]nat server protocol tcp global 202.100.1.20 8000 inside 172.16.2.1 23

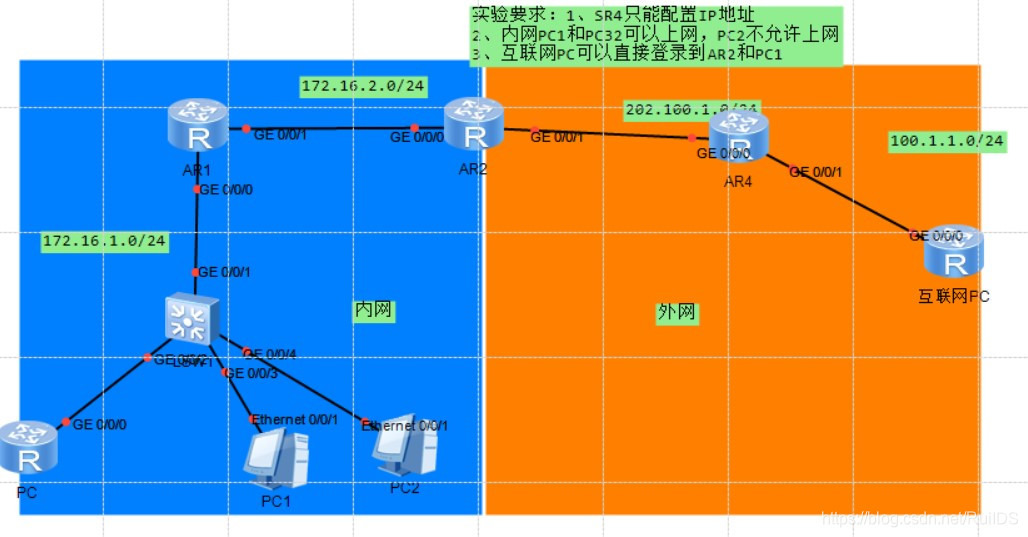

实验:

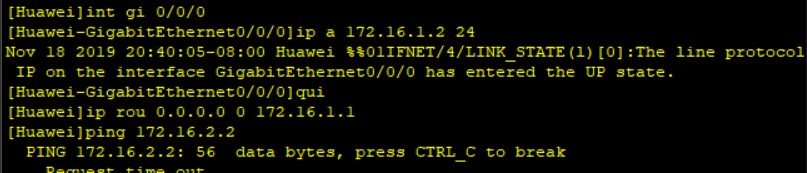

首先要对路由器的接口IP地址进行配置,这里将一个路由器代替pc机,路由器的缺省路由相当于PC机的网关,然后对AR1、PC进行缺省路由的配置,再在AR2上配置,达到内网的全网可达;

(PC)

然后在边界路由器上配置NAT、静态路由

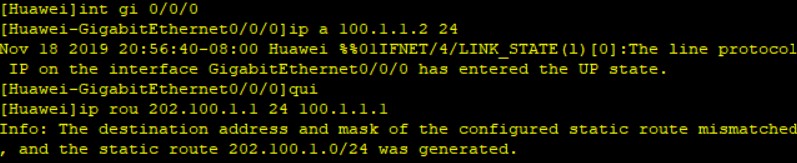

(AR4)

外网实际上是有运营商打通,这里只我们需要将外网打通在互联网PC上配置回到内网边界路由的配置

这样就完成了实验

NAT技术用于解决私网地址重复问题,同时提供安全保护。主要包括静态NAT、NAPT/PAT、动态NAT、EasyNAT和端口映射五种类型,分别适用于不同的网络需求。配置过程中涉及ACL、地址组和接口设置,通过这些配置实现内外网的地址转换和通信。

NAT技术用于解决私网地址重复问题,同时提供安全保护。主要包括静态NAT、NAPT/PAT、动态NAT、EasyNAT和端口映射五种类型,分别适用于不同的网络需求。配置过程中涉及ACL、地址组和接口设置,通过这些配置实现内外网的地址转换和通信。

3763

3763

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?