快速体验

- 打开 InsCode(快马)平台 https://www.inscode.net

- 输入框内输入如下内容:

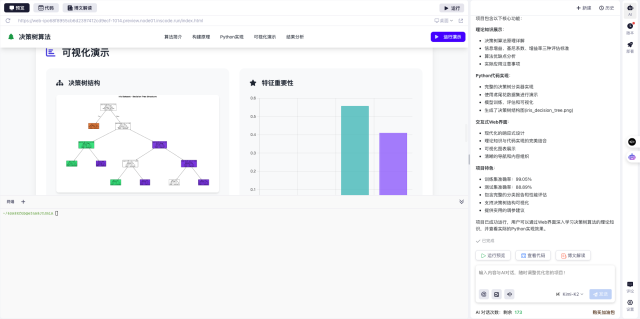

创建一个交互式学习模块,帮助新手理解CSP和脚本执行错误:1.用简单比喻解释CSP概念 2.展示典型错误场景的可视化示例 3.提供分步修复向导 4.内置安全沙箱供实践 5.生成学习进度报告。界面要极其简单,使用大量可视化元素和互动示例,适合DeepSeek模型的解释性输出。 - 点击'项目生成'按钮,等待项目生成完整后预览效果

最近在开发网页时遇到了Refused to execute inline script的错误提示,完全摸不着头脑。经过一番摸索才发现,原来是CSP(内容安全策略)在作怪。作为一个刚入门的前端小白,我决定把学习过程记录下来,希望能帮助到同样遇到这个问题的朋友。

1. CSP是什么?用快递员来理解

想象CSP就像小区的快递柜系统:

- 传统快递:快递员可以直接把包裹(脚本)送到你家门口(直接执行),但可能有安全隐患(比如假冒快递)

- CSP快递柜:必须通过指定快递柜(白名单)中转,其他来源的包裹都会被拒收

这就是CSP的核心——它通过白名单机制,控制网页可以加载哪些外部资源,防止XSS等攻击。

2. 为什么会出现这个错误?

最常见的三种情况:

- 内联脚本:直接在HTML里写

<script>alert(1)</script> - 字符串动态执行:使用

eval()或setTimeout("alert(1)", 1000) - 非白名单资源:引用了不在CSP允许列表中的外部JS文件

3. 五步解决法(跟着做就对了)

-

定位问题:打开浏览器开发者工具,查看Console报错信息,确认是哪种CSP违规

-

检查HTTP头:在Network标签查看响应头中的

Content-Security-Policy字段 -

临时解决方案:

- 如果是开发环境,可以先用

Content-Security-Policy-Report-Only模式 -

添加

'unsafe-inline'允许内联脚本(仅限临时测试) -

正确配置方案:

- 将内联脚本改为外部JS文件

- 使用

nonce或hash安全机制 -

示例配置:

Content-Security-Policy: script-src 'self' https://trusted.cdn.com -

验证效果:清除缓存重新加载页面,确认错误消失

4. 安全沙箱实践建议

初学者最容易犯的两个错误:

- 为了省事直接关闭CSP(千万别这样!)

- 过度使用

unsafe-开头的宽松规则

建议先在InsCode(快马)平台创建测试项目,它的内置预览环境已经配置了合理的CSP规则,可以安全地实践各种配置方案。我尝试部署一个演示页面时,平台自动处理了很多安全配置,对新手特别友好。

5. 学习路线图

根据我的经验,建议按这个顺序掌握CSP:

- 先理解同源策略和XSS基础

- 学习CSP的指令语法(script-src/style-src等)

- 实践hash/nonce的使用

- 了解CSP违规报告机制

- 最后学习高级特性如strict-dynamic

整个过程在InsCode(快马)平台上实践特别方便,不需要配置本地环境,随时可以创建新项目测试不同配置。他们的实时预览功能能立即看到CSP策略的效果,比本地开发更直观。

记住:CSP就像安全带,刚开始可能觉得束缚,但关键时刻能救命。现在花点时间学好它,将来能避免很多安全问题!

快速体验

- 打开 InsCode(快马)平台 https://www.inscode.net

- 输入框内输入如下内容:

创建一个交互式学习模块,帮助新手理解CSP和脚本执行错误:1.用简单比喻解释CSP概念 2.展示典型错误场景的可视化示例 3.提供分步修复向导 4.内置安全沙箱供实践 5.生成学习进度报告。界面要极其简单,使用大量可视化元素和互动示例,适合DeepSeek模型的解释性输出。 - 点击'项目生成'按钮,等待项目生成完整后预览效果

创作声明:本文部分内容由AI辅助生成(AIGC),仅供参考

725

725

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?