环境:Windows

工具:burp suite

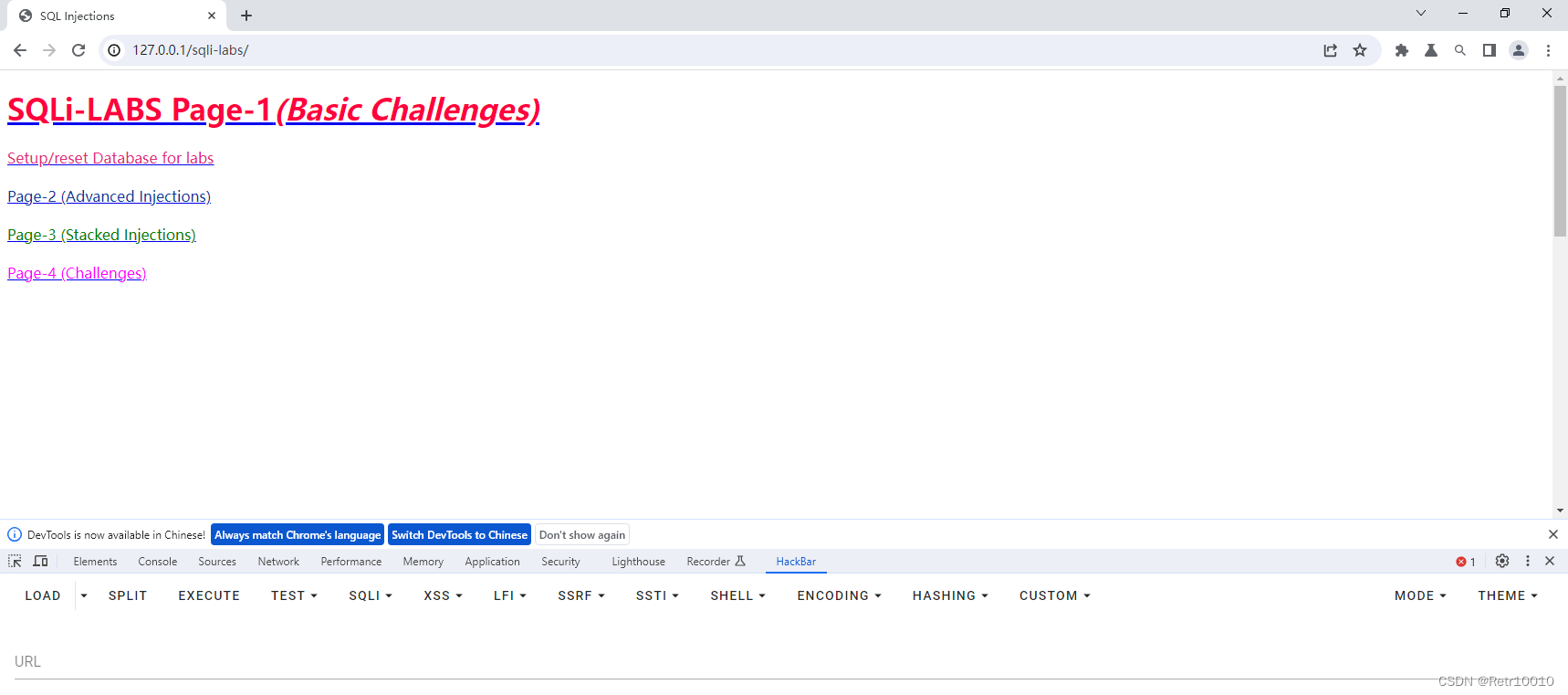

靶场:sqli-labs

进入靶场

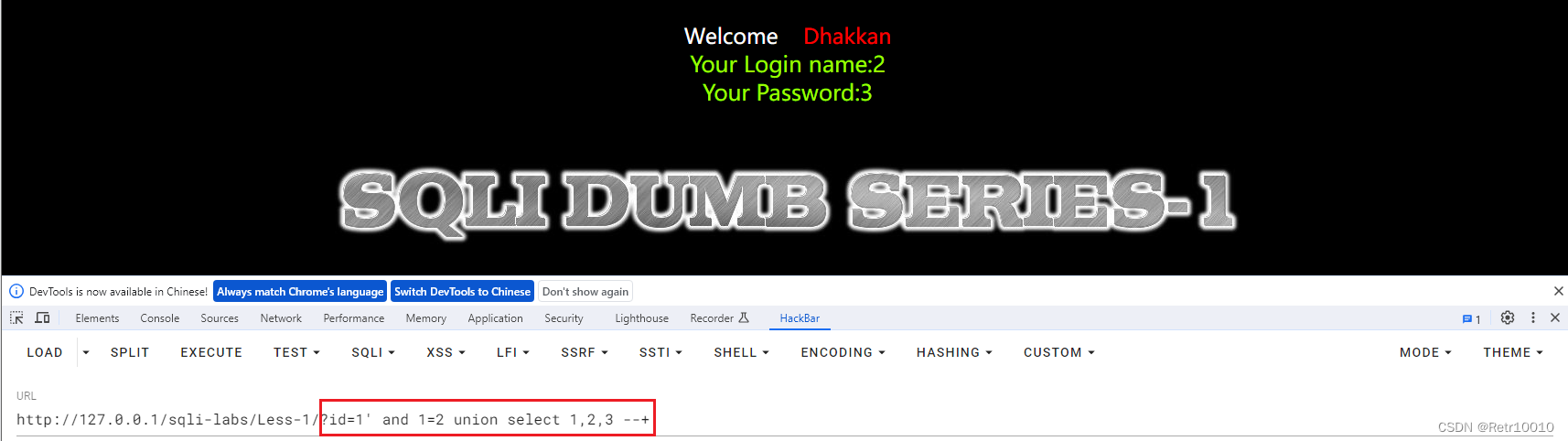

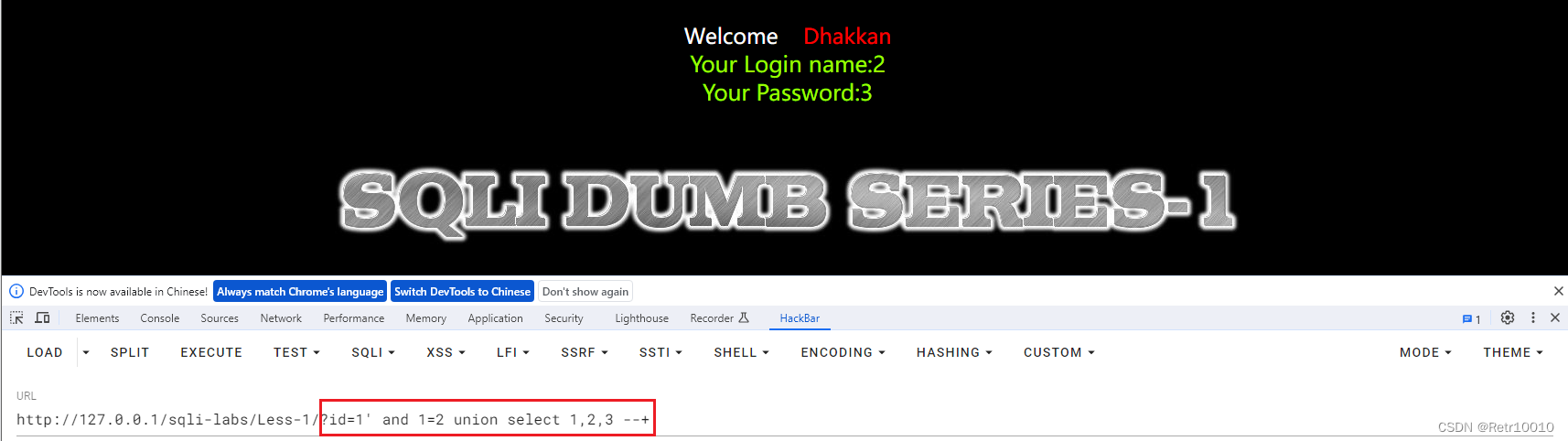

SQL注入

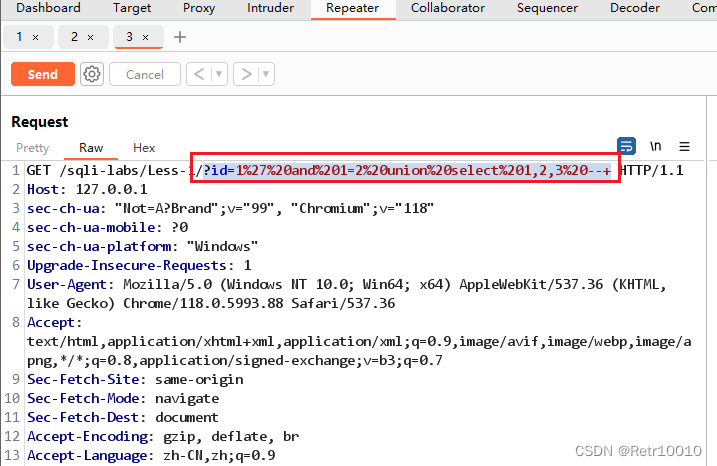

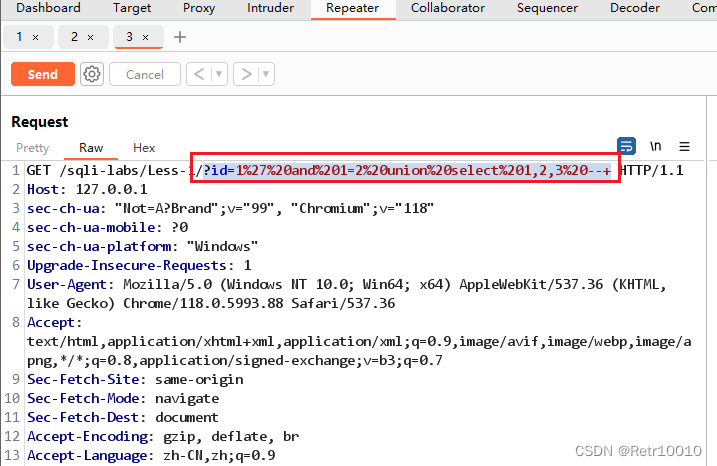

BP抓包

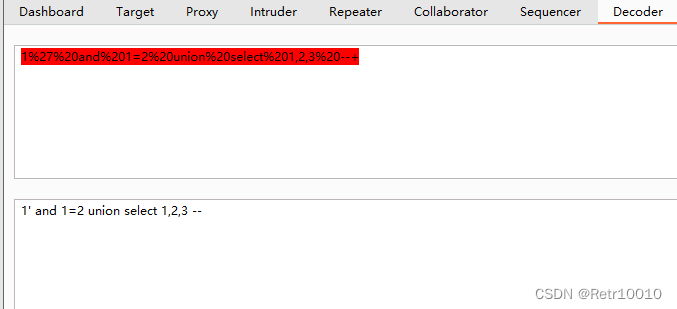

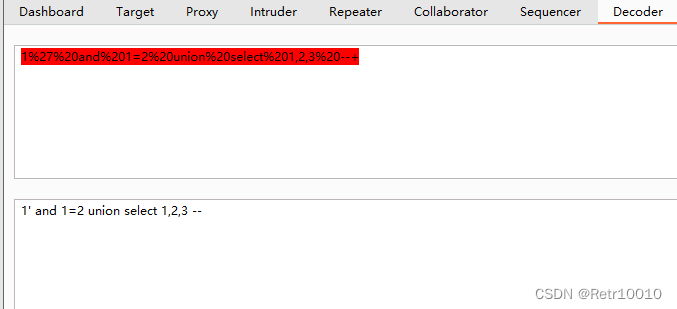

流量分析

本文讲述了如何在Windows环境中使用BurpSuite工具,针对Sqli-Labs靶场进行SQL注入攻击,并进行网络流量分析的过程。

本文讲述了如何在Windows环境中使用BurpSuite工具,针对Sqli-Labs靶场进行SQL注入攻击,并进行网络流量分析的过程。

环境:Windows

工具:burp suite

靶场:sqli-labs

您可能感兴趣的与本文相关的镜像

Stable-Diffusion-3.5

Stable Diffusion 3.5 (SD 3.5) 是由 Stability AI 推出的新一代文本到图像生成模型,相比 3.0 版本,它提升了图像质量、运行速度和硬件效率

6297

6297

7658

7658

731

731

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?