靶机入侵——DC3-2

1、环境搭建

下载地址:https://www.vulnhub.com/entry/dc-32,312/

下载后用 VMware 或者 VirtualBox 打开,并配置好网卡,靶机与攻击机应置于同一网络下,靶机默认是桥接模式,能用攻击机连接到就行。这里连接到虚拟网卡1。

2、信息收集

-

主机发现

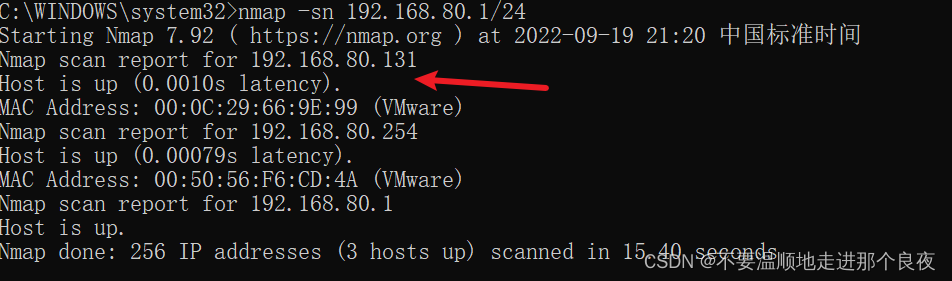

使用nmap进行主机探测(-sP参数也可):nmap -sn 192.168.80.1/24

192.168.80.131 为靶机ip,也可以使用Kali中的arp-scan工具扫描:arp-scan 192.168.80.1/24

-

端口扫描

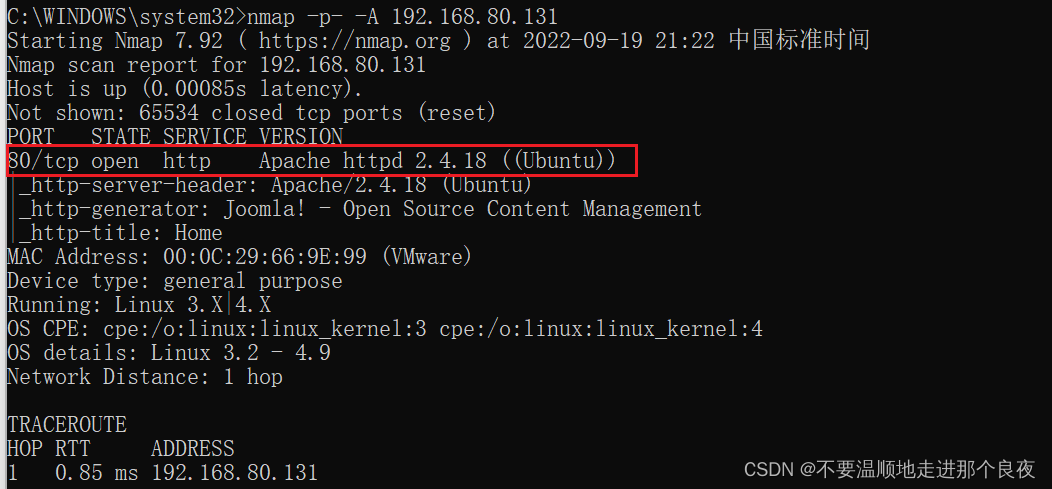

使用nmap扫描主机服务、端口情况(-p-等价于-p 1-65535):nmap -p- -A 192.168.80.131

-

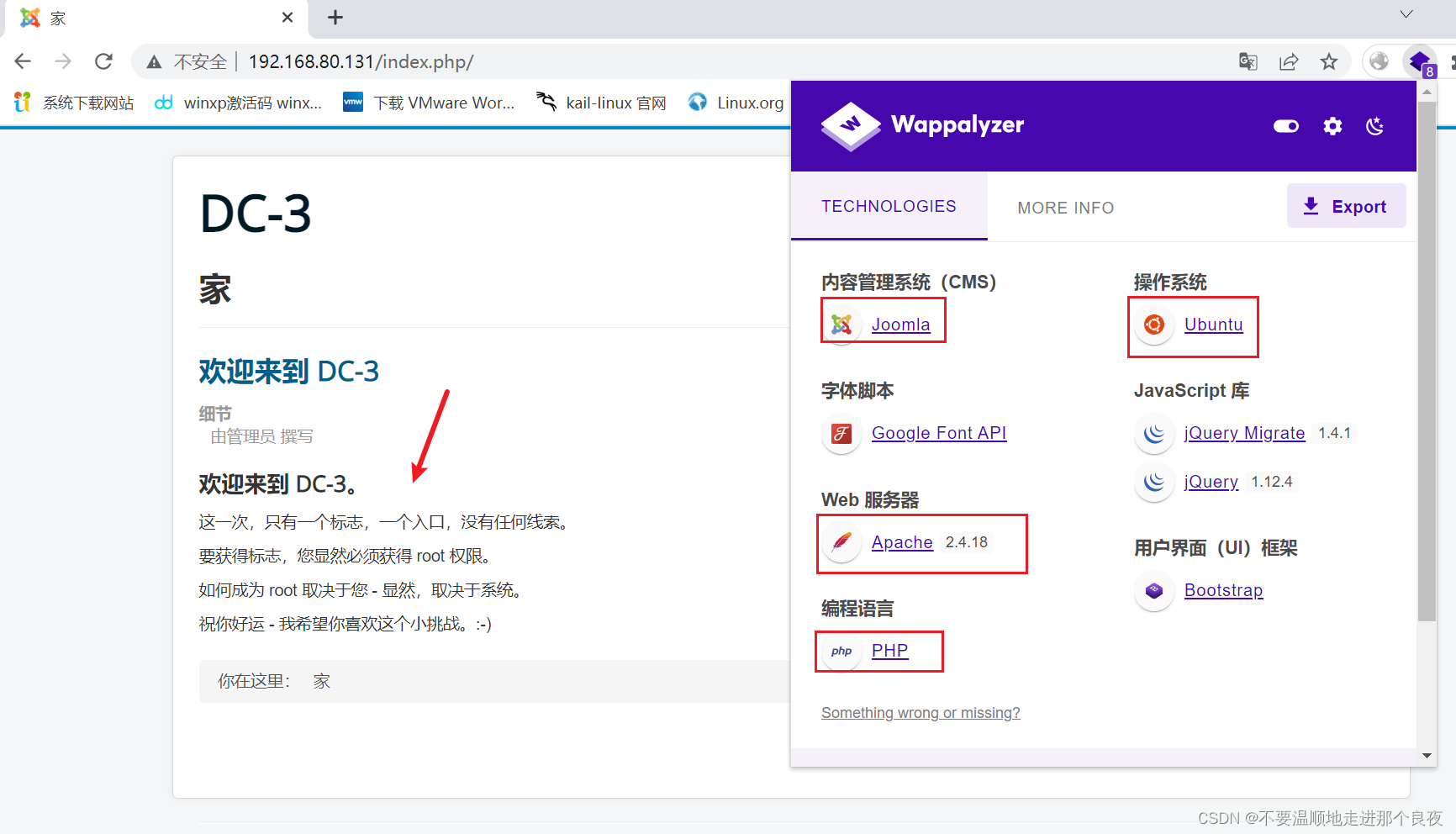

web端进一步信息收集

通过wappalyzer我们发现网站基本信息

-

我们发现网站cms为joomla,我们使用kail中其专门的扫描器Joomscan对网站扫描

执行joomscan -url 192.168.8

本文详细描述了如何通过信息收集,如nmap扫描和JoomlaCMS识别,发现并利用SQL注入漏洞,使用sqlmap工具获取数据库信息,解密密码,登录后台,然后通过模板编辑实现getshell。最后,通过搜索并利用Ubuntu16.04的系统漏洞进行权限提升,成功获取flag。

本文详细描述了如何通过信息收集,如nmap扫描和JoomlaCMS识别,发现并利用SQL注入漏洞,使用sqlmap工具获取数据库信息,解密密码,登录后台,然后通过模板编辑实现getshell。最后,通过搜索并利用Ubuntu16.04的系统漏洞进行权限提升,成功获取flag。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1908

1908

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?