Web狗的我今天上午满课,下午两节课,抽时间做了两个web,u1s1,两个web都是原题,pwn👴刚开始pwn本地全部打通了,然后远程死活不通,最后跑路永劫无间了。哈哈哈哈

WEB

MIDDLE_MAGIC

%0a绕过第一关最后加%23是#

数组绕过第二关

json 弱类型比较

payload

GET

aaa=%0apass_the_level_1%23

POST

admin[]=1&root_pwd[]=2&level_3={"result":0}

SPRING

题目为CVE-2017-4971-Spring Web Flow远程代码执行漏洞

进入登录页面以后随便填一个给出的账号登录

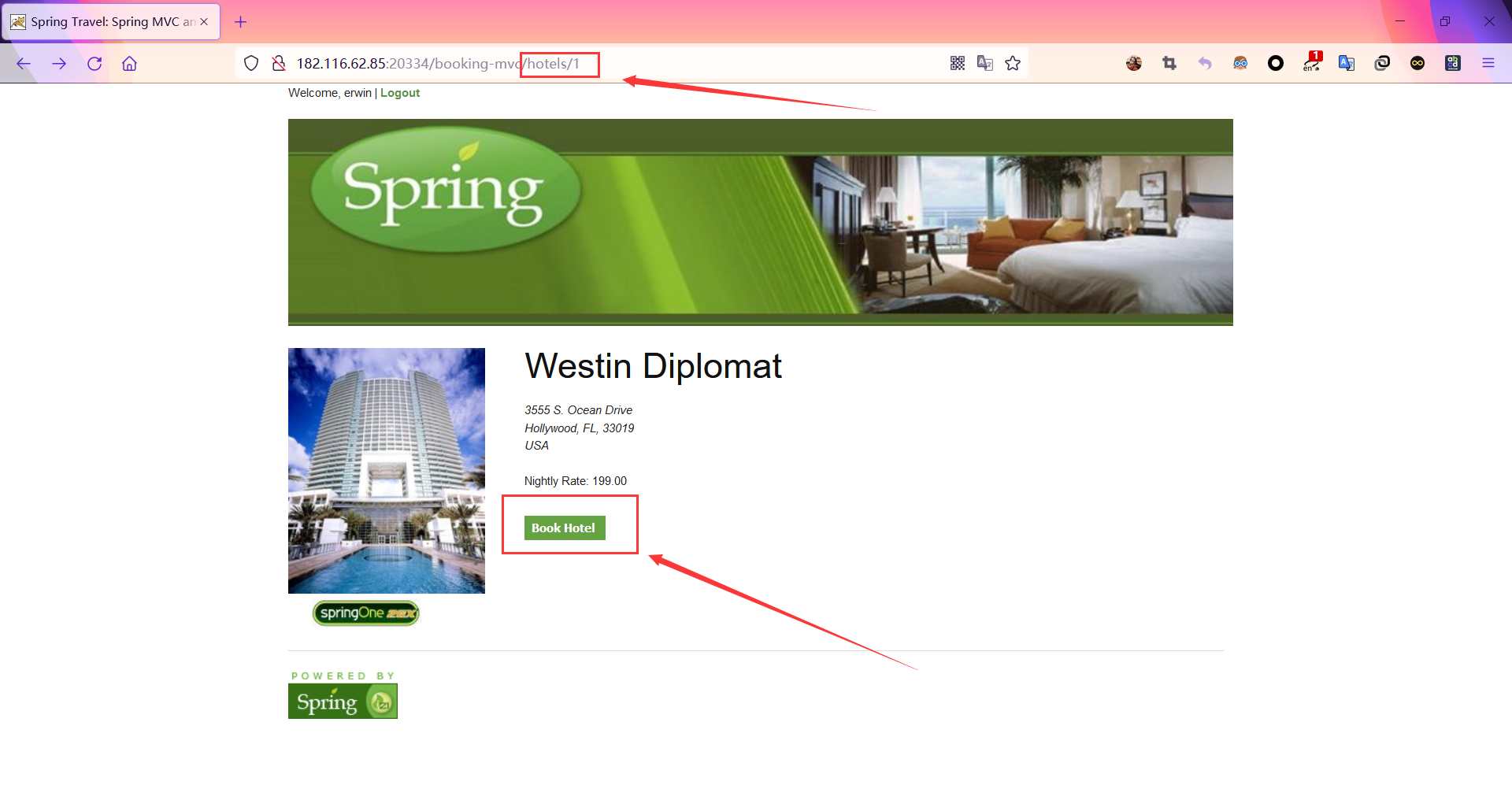

然后进入http://ip/hotels/1页

本文回顾了2021年鹤城杯网络安全竞赛中关于Web和Misc类别的挑战。在Web方面,涉及了JSON弱类型比较、Spring Web Flow漏洞利用等,通过抓包和payload构造获取shell。Misc部分包括PDF隐写、流量分析中的布尔盲注、图片LSB隐写和压缩包解密,最终通过Wireshark分析数据包解决时间盲注问题。在Crypto部分,使用工具轻松解码加密内容。

本文回顾了2021年鹤城杯网络安全竞赛中关于Web和Misc类别的挑战。在Web方面,涉及了JSON弱类型比较、Spring Web Flow漏洞利用等,通过抓包和payload构造获取shell。Misc部分包括PDF隐写、流量分析中的布尔盲注、图片LSB隐写和压缩包解密,最终通过Wireshark分析数据包解决时间盲注问题。在Crypto部分,使用工具轻松解码加密内容。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

2478

2478

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?