SRC漏洞(Security Response Center Vulnerability),指在安全应急响应中心框架下公开披露的系统安全缺陷。想象一位数字空间的猎人,持续追踪系统防线中的薄弱环节。

01、SRC漏洞是什么?

SRC漏洞指企业安全应急响应中心(SRC)公开收录的安全风险点,通常称为安全缺陷(Flaw)或暴露点(Exposure)。当黑客如同探险家扫描系统时,这些漏洞就是他们寻找的"入口钥匙"。例如微软MSRC、蚂蚁金服ASRC等平台均通过公开漏洞收集强化产品安全。

# 示例:基础漏洞扫描代码

import requests

def check_cve(cve_id):

url = f"https://api.nvd.nist.gov/vuln/detail/{cve_id}"

response = requests.get(url)

return response.json() # 获取漏洞详情

print(check_cve("CVE-2024-123456"))

02、为什么要研究SRC漏洞?

研究SRC漏洞价值重大,它能帮助我们:

-

🔍 提前防御:掌握漏洞特征实现针对性防护

-

⚡ 应急响应:当漏洞被曝光时快速定位影响范围

-

🏆 能力证明:提交有效漏洞可获取平台奖金与荣誉

例如某电商平台支付漏洞被白帽子提交后,企业48小时内完成修复,避免了千万级资金风险。

# 示例:检测Web逻辑漏洞

import requests

def check_idor(url, user_id):

payload = {"user_id": user_id}

response = requests.get(url, params=payload)

if "admin_data" in response.text: # 越权访问检测

return "🚨 IDOR Vulnerability Found!"

return "Secure"

# 检测地址(示例)

print(check_idor("https://api.example.com/user/data", "12345"))

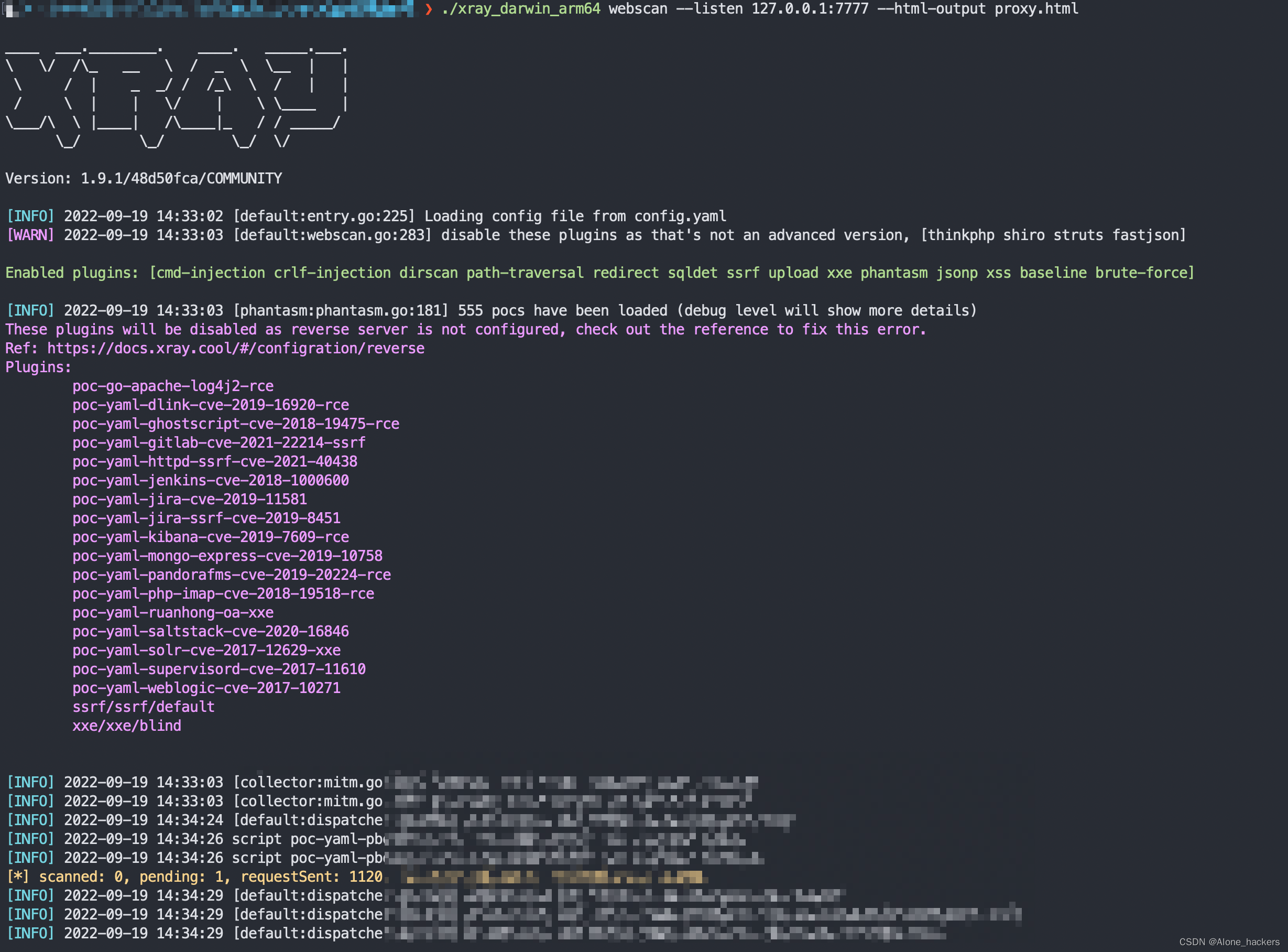

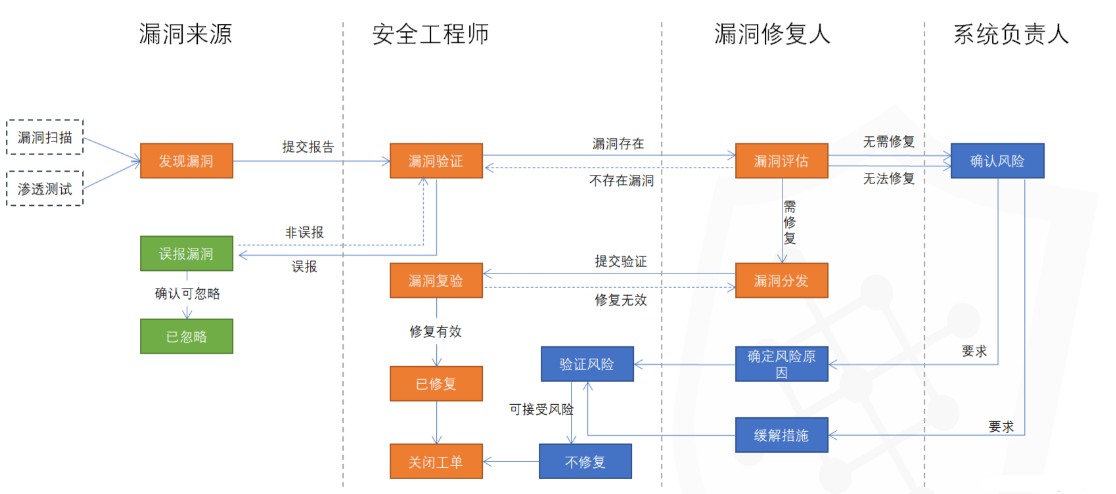

03、漏洞挖掘的工作流程

典型SRC漏洞挖掘流程:

- 目标测绘:确定测试范围与授权边界

- 信息收集:获取域名/IP/端口/框架等资产信息

- 漏洞探测:使用工具+人工验证潜在风险点

- 漏洞验证:构造PoC(概念验证)证明危害性

- 报告提交:按平台标准格式提交漏洞详情

# 示例:自动化端口扫描

import socket

def port_scan(target, ports=[80,443,8080]):

results = []

for port in ports:

sock = socket.socket()

sock.settimeout(1)

if sock.connect_ex((target, port)) == 0:

results.append(f"Port {port} OPEN")

return results

print(port_scan("example.com"))

04、SRC漏洞的用途

SRC生态推动安全建设:

- 企业风控:通过漏洞奖金计划降低实际攻防成本

- 人才培养:成为安全工程师的实战训练场

- 行业协作:共享漏洞情报构建防御矩阵(如CNVD平台)

- 产品优化:开发团队根据漏洞修复强化代码质量

- 法律合规:满足等保2.0/GDPR等安全审计要求

# 示例:监控新增高危漏洞

import requests, time

def monitor_cve(keyword="critical"):

while True:

res = requests.get(f"https://api.cve.mitre.org/feed?severity={keyword}")

if res.status_code == 200:

print("🆕 发现高危漏洞:", res.json()[0]['cve_id'])

time.sleep(3600) # 每小时检查

monitor_cve()

05、SRC漏洞分类

1. 通用型漏洞

影响范围广泛的标准化漏洞:

- 特征:CVSS评分>7.0 / 有公开利用代码 / 跨平台影响

- 案例:Heartbleed漏洞 / Log4j RCE

- 处理:72小时紧急响应机制

2. 业务逻辑漏洞

特定业务场景的设计缺陷:

- 特征:需人工深度测试 / 无扫描器特征

- 案例:订单0元支付 / 无限抽奖漏洞

- 价值:通常获得最高奖金评级💰

3. 前沿技术漏洞

新兴技术栈中的风险:

- 特征:涉及区块链/AI模型/云原生架构

- 案例:智能合约重入攻击 / 容器逃逸

- 趋势:2023年占比提升27%(据HackerOne报告)

# 示例:智能合约漏洞检测

from web3 import Web3

w3 = Web3(Web3.HTTPProvider('https://mainnet.infura.io'))

contract_addr = "0x123...abc"

# 检查重入攻击风险

if "call.value()" in contract_code:

print("⚠️ Reentrancy Risk Detected!")

06、漏洞披露规则

遵循责任披露(Responsible Disclosure) 原则:

- 禁止漏洞交易:不得在修复前公开细节

- 90天静默期:企业需在期限内响应(谷歌Project Zero规则)

- 授权范围:仅测试SRC公告允许的目标资产

# 示例:检查授权状态

def check_scope(domain):

res = requests.get(f"https://{domain}/.well-known/security.txt")

if "Authorized: *.example.com" in res.text:

return "🟢 授权范围内"

return "🔴 禁止测试!"

print(check_scope("test.example.com"))

07、漏洞报告规范

合规报告需包含:

[漏洞标题] XX系统未授权访问漏洞

[影响版本] v2.1.3 - v2.5.0

[重现步骤]:

1. 访问 https://example.com/admin?bypass=1

2. 未登录状态直接查看后台数据

[修复建议]:添加会话验证机制

[危害证明]:附件:截图/PoC视频

法律与伦理边界 ⚖️

- 禁止行为:

- ❌ 漏洞利用获利(如勒索、数据倒卖)

- ❌ 未授权测试民生/政府系统(含疫苗/电网等)

- ❌ 漏洞公开前的恶意传播

- 白帽子原则:

- ✅ 所有测试需获得书面授权

- ✅ 敏感数据「只看不取」

- ✅ 协助企业完成修复验证

据《网络安全法》第27条,符合规范的漏洞提交属于合法行为。

全球TOP10 SRC平台2023年发放奖金总额超$65M(Bugcrowd数据)

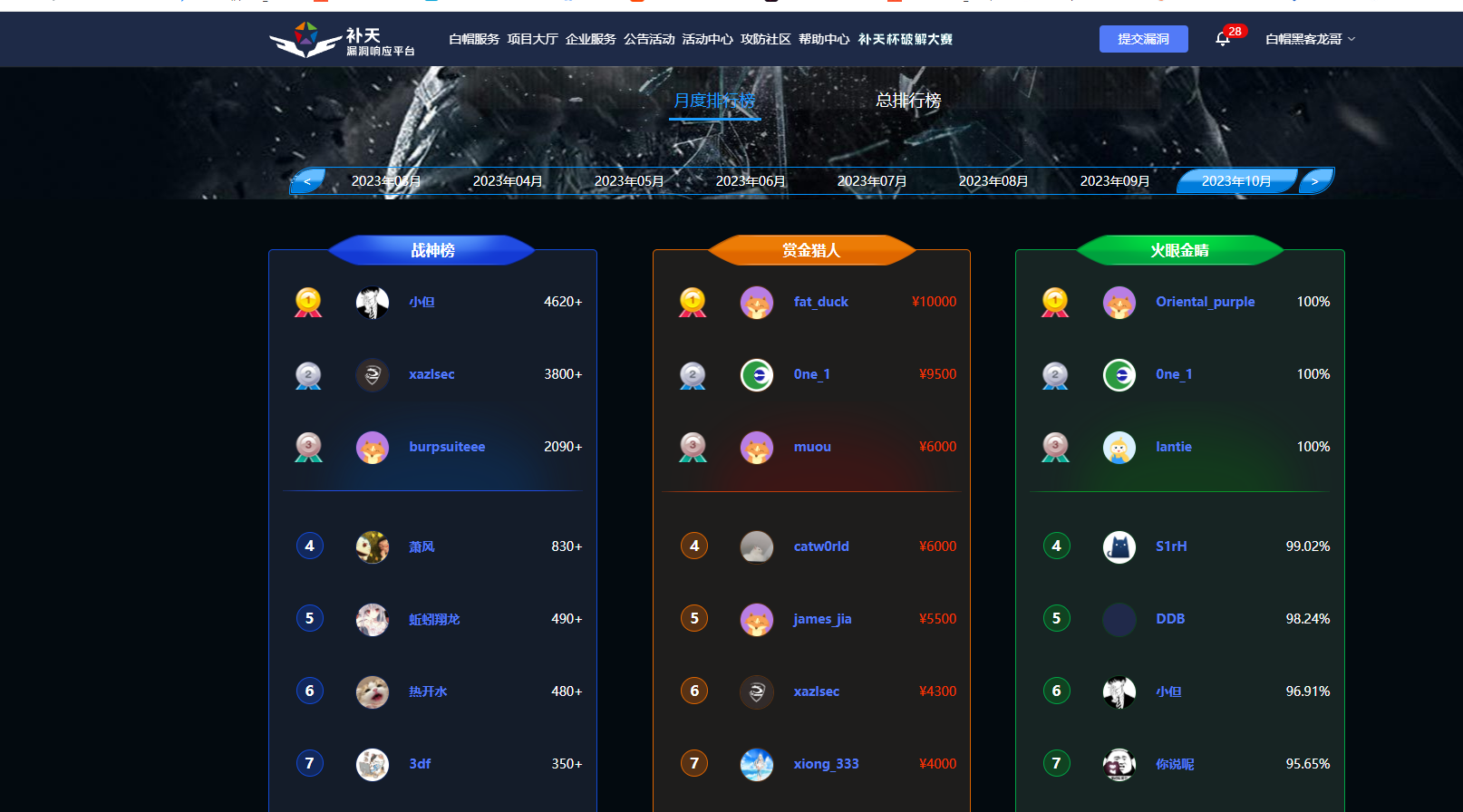

09、主流SRC漏洞平台推荐

🛡️ 国际平台

| 平台名称 | 特点 | 知名厂商 | 平均奖金(USD) |

|---|---|---|---|

| HackerOne | 全球最大(注册黑客170万+) | Uber、GitHub、星巴克 | 500−20,000 |

| Bugcrowd | 聚焦前沿技术(IoT/区块链) | Tesla、美国运通、Atlassian | 300−15,000 |

| Synack | 仅限邀请制(精英社区) | 美国政府、金融机构 | 1,500−30,000 |

🇨🇳 国内平台

| 平台名称 | 运营方 | 高奖金漏洞案例 | 年度奖金池 |

|---|---|---|---|

| 阿里安全响应中心 | 阿里巴巴 | 支付宝逻辑漏洞(¥500,000) | ¥20,000,000+ |

| 腾讯安全应急响应中心 | 腾讯 | 微信支付越权(¥200,000) | ¥15,000,000+ |

| 百度安全应急响应中心 | 百度 | API未授权访问(¥100,000) | ¥8,000,000+ |

| 华为漏洞奖励计划 | 华为 | 5G核心网漏洞($150,000) | $5,000,000+ |

| 360漏洞平台 | 三六零集团 | 浏览器RCE(¥88,888) | ¥5,000,000+ |

🚀 特色平台

- GeekPwn: 极客大赛(单项最高奖$150万,突破AI/汽车安全)

- Open Bug Bounty: 非营利平台(纯荣誉机制,覆盖12万+网站)

10、白帽子收入数据与趋势

💰 收入层级(2023年数据)

| 层级 | 年收入范围 | 能力要求 |

|---|---|---|

| 顶尖猎手 | $500,000+ | 0day挖掘/APT级攻击链构造 |

| 职业玩家 | 100,000−300,000 | 精通业务逻辑漏洞+自动化工具 |

| 兼职高手 | 20,000−80,000 | 掌握常见Web漏洞(SQLi/XSS) |

| 新手入门 | < $5,000 | 基础漏洞扫描与报告撰写 |

📈 行业趋势

- 奖金飙升:头部平台年均奖金增长35%(HackerOne 2023报告)

- 领域溢价:

- 区块链漏洞:平均30,000(最高250万,如Poly Network事件)

- 云原生漏洞:平均$12,000(K8s/Docker逃逸类)

- 中国力量:全球TOP100白帽子中37位来自中国(360补天榜)

# 示例:自动化爬取HackerOne榜单(需授权Token)

import requests

headers = {"Authorization": "Bearer YOUR_API_TOKEN"}

def get_top_hackers():

url = "https://api.hackerone.com/hackers?filter[rank]=elite"

res = requests.get(url, headers=headers)

for hacker in res.json()['data']:

print(f"{hacker['name']}: ${hacker['lifetime_rewards']:,}")

# 获取顶级白帽子收入(示例)

get_top_hackers()

💡 输出示例:

John Doe: $2,350,400

Jane Smith: $1,870,500

⚠️ 收入合规须知

- 税务申报:国内外平台均要求提交W-8BEN(国际)或劳务所得税申报(中国)

- 禁止行为:

- ❌ 同一漏洞重复提交多个平台

- ❌ 利用漏洞胁迫企业(如索要额外奖金)

- ❌ 测试未授权资产(即使显示在第三方平台)

📜 法条参考:

中国《网络安全法》第27条:合法漏洞挖掘需获得书面授权

美国《CFAA法案》:授权范围内测试豁免法律责任

黑客/网络安全学习包

资料目录

-

成长路线图&学习规划

-

配套视频教程

-

SRC&黑客文籍

-

护网行动资料

-

黑客必读书单

-

面试题合集

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

优快云大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享

1.成长路线图&学习规划

要学习一门新的技术,作为新手一定要先学习成长路线图,方向不对,努力白费。

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图&学习规划。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

优快云大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享

2.视频教程

很多朋友都不喜欢晦涩的文字,我也为大家准备了视频教程,其中一共有21个章节,每个章节都是当前板块的精华浓缩。

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

优快云大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享

3.SRC&黑客文籍

大家最喜欢也是最关心的SRC技术文籍&黑客技术也有收录

SRC技术文籍:

黑客资料由于是敏感资源,这里不能直接展示哦!

4.护网行动资料

其中关于HW护网行动,也准备了对应的资料,这些内容可相当于比赛的金手指!

5.黑客必读书单

**

**

6.面试题合集

当你自学到这里,你就要开始思考找工作的事情了,而工作绕不开的就是真题和面试题。

更多内容为防止和谐,可以扫描获取~

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

537

537

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?