0x00 背景

在对应用系统现有安全防护策略进行风险评估时,渗透测试工程师需要选择一些测试方法和使用一些工具来寻找应用系统或现有防护系统存在的弱点,进而利用该弱点突破其安全防线,直通目标。本文是对实际攻防案例的简单总结,仅表述作者个人测试思路,如有不足,请谅解。

0x01 Tomcat 利用

Tomcat 服务器是一个免费的开放源代码的Web 应用服务器,属于轻量级应用服务器,进行渗透测试时会常常遇到,渗透测试工程师通常会使用默认口令或弱口令方式进入Tomcat Manager管理界面,将提前制作的webshell以war包形式进行发布,Tomcat会对war包进行解压和自动部署,从而获取服务器权限。

测试环境:

服务器:Windows 10 专业版

Java环境:Java(TM) SE Runtime Environment (build 1.8.0_201-b09)

后门程序:cmd.jsp

首先,使用用户名口令登录Tomcat Web Application Manager管理后台,用户名:tomcat,口令:tomcat,如下所示:

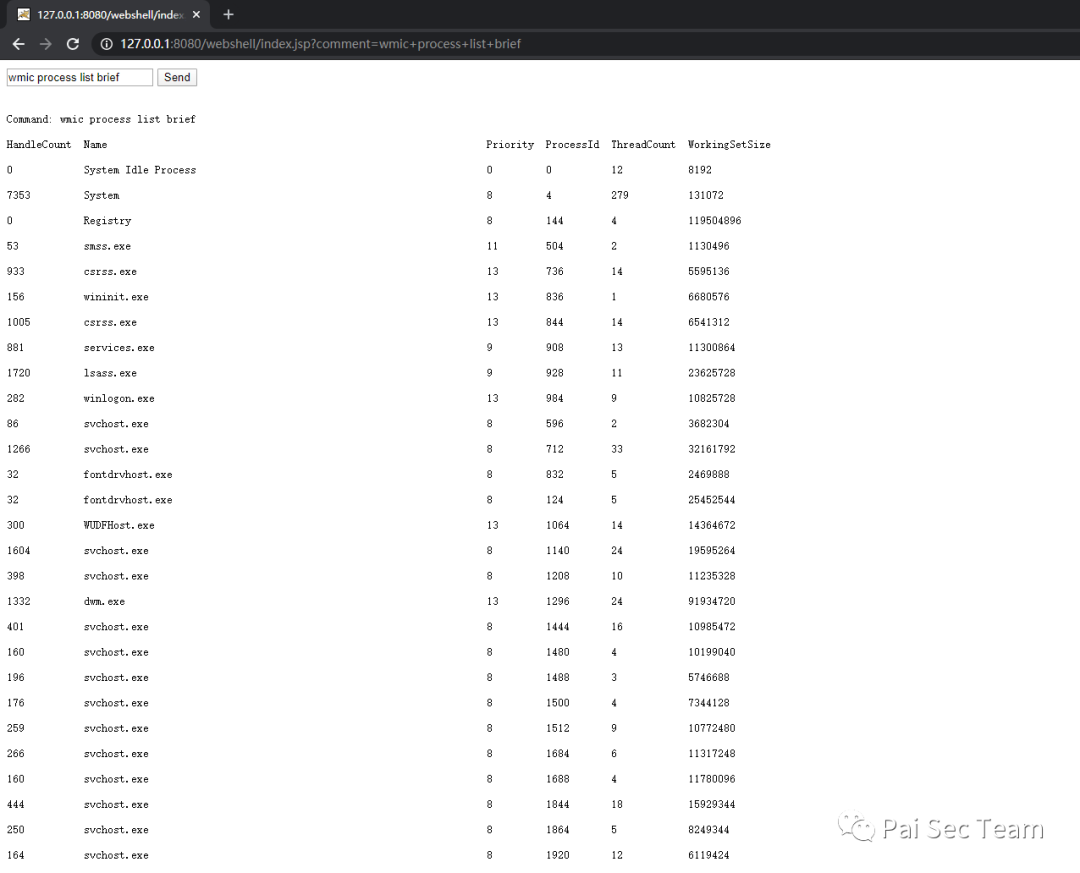

在war文件上传处上传webshell后门文件,获得服务器权限,访问webshell后门并执行系统命令(wmic process list brief)。

真实环境:

利用Tomcat Web Application Manager后台弱口令进入管理后台界面,部署war后门文件。

实战攻防:Tomcat渗透与WAF绕过技巧

实战攻防:Tomcat渗透与WAF绕过技巧

本文记录了一次基于实战对抗的渗透测试过程,涉及Tomcat服务器利用、WAF拦截与绕过策略。通过利用Tomcat默认口令或弱口令,部署war后门文件,然后分析WAF的拦截机制,探讨如何通过大数据包和加密传输来绕过防护。此外,还讨论了冰蝎流量的特征和Caidao流量转发的方法。

本文记录了一次基于实战对抗的渗透测试过程,涉及Tomcat服务器利用、WAF拦截与绕过策略。通过利用Tomcat默认口令或弱口令,部署war后门文件,然后分析WAF的拦截机制,探讨如何通过大数据包和加密传输来绕过防护。此外,还讨论了冰蝎流量的特征和Caidao流量转发的方法。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1979

1979

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?